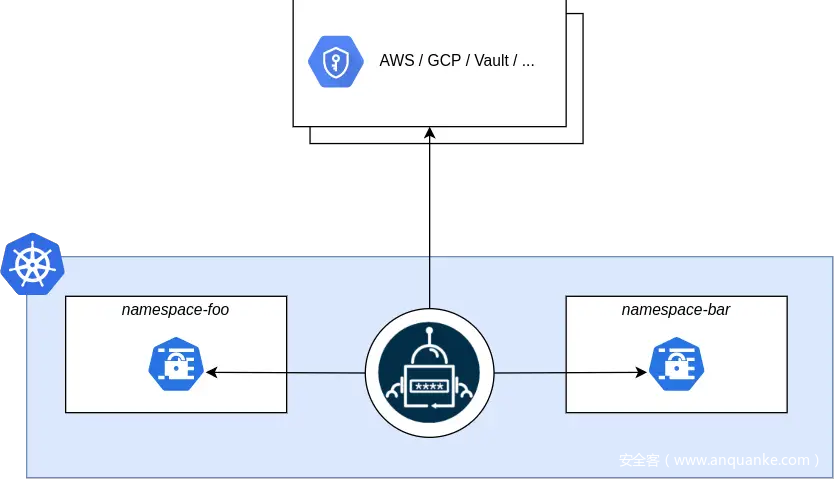

External Secrets Operator 中发现了一个严重安全漏洞。该工具是 Kubernetes 生态中广泛使用的外部密钥管理组件,用于连接 AWS Secrets Manager、HashiCorp Vault 等外部密钥系统与 Kubernetes 集群。漏洞编号为 CVE-2026-22822,CVSS 评分高达 9.3(严重),意味着攻击者可能借此直接获取敏感数据。

该漏洞导致 不安全的密钥读取(Insecure Secret Retrieval),并破坏了 Kubernetes 中最基本的命名空间隔离机制。

问题源于一个名为 getSecretKey 的模板函数。该函数最初是为了支持 senhasegura DevOps Secrets Management (DSM) 提供商而引入的,但后来被发现功能过于强大,从而带来安全隐患。

根据安全公告:“该函数能够在 external-secrets 控制器的 roleBinding 权限下跨命名空间读取密钥,从而绕过我们的安全机制。”

这意味着,一个命名空间中的恶意资源或配置错误的资源,可能读取到另一个命名空间的密钥—— 而这些密钥原本是完全不允许它访问的。“攻击者或配置错误的资源可以从非预期的命名空间中读取密钥。”

这种绕过的影响极为严重。如果攻击者能够读取特权命名空间中的密钥,他们就能轻松进一步提升权限并完全控制集群。报告指出:“未经授权访问密钥可能导致权限提升、数据泄露,或服务账号与凭据被窃取。”

管理员应立即审计其集群。该漏洞影响 External Secrets Operator 从 v0.20.2 到 v1.2.0 的所有版本。

维护者采取了果断的修复方式:直接删除了该功能。“该函数已被完全移除,因为它能实现的所有功能都可以通过其他方式完成,同时不会破坏我们的安全防护机制。”

用户被敦促立即升级到 v1.2.0 版本,该版本通过删除问题代码彻底修复了漏洞。

对于暂时无法升级的用户,也有临时缓解方案。管理员可以使用 Kyverno、Kubewarden 或 OPA 等策略引擎来 “阻止在任何 ExternalSecret 资源中使用 getSecretKey 函数”。

发表评论

您还未登录,请先登录。

登录