![]()

一款名为Stanley、标价 6000 美元的恶意软件工具包现身俄罗斯网络犯罪论坛,该工具包搭载一款恶意 Chrome 扩展程序,可仿冒整个网站页面,且能让浏览器地址栏保持显示真实域名,开发者还承诺该扩展可通过 Chrome 应用商店的审核。

2026 年 1 月中旬,瓦罗尼斯实验室的研究人员发现了这款工具包,Stanley 的出现,也印证了浏览器恶意软件商业化的趋势正不断加剧。1 月 12 日,一名化名为Стэнли的卖家首次发布该工具包的广告,还附带演示视频,展示其针对币安、美国加密货币交易所等加密货币平台的攻击效果。1 月 21 日,瓦罗尼斯已将该恶意攻击活动上报谷歌及该扩展的托管服务商;次日,相关命令与控制(C2)基础设施被下线,但这款恶意扩展程序仍在 Chrome 应用商店中正常可用。

![]()

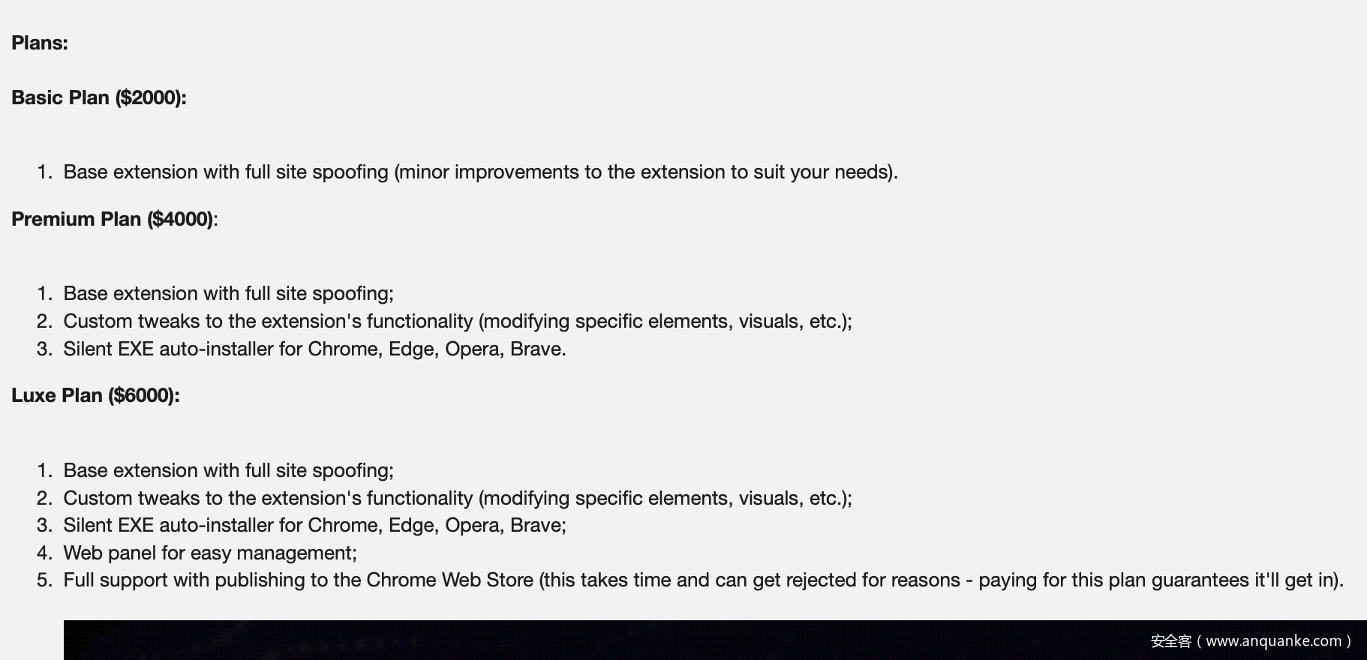

据瓦罗尼斯实验室披露,2026 年 1 月 12 日 Stanley 在地下网络论坛首次出现,由化名为Стэнли的卖家发布广告。该工具包并非定制开发版本,而是以标准化打包服务的形式售卖,卖家还附带演示视频,展示其对币安、美国加密货币交易所等知名加密货币平台发起的实时攻击过程。该工具包的高级版本支持定制开发,可访问基于网页端的命令与控制(C2)面板,且卖家承诺能将配套的恶意扩展成功上架谷歌应用商店。

这款工具包的核心设计,是将恶意程序伪装成正规的 Chrome 扩展程序。瓦罗尼斯实验室对一款名为Notely的样本扩展进行了分析,该扩展对外宣称是轻量级的笔记记录与书签管理工具。尽管它确实能实现宣传中的基础功能,但这些正常功能仅为伪装,目的是获取浏览器的多项高权限,包括访问所有网址、执行脚本、获取网页导航数据、读取存储文件、发送通知等。其恶意代码会在document_start阶段执行,能在网页的合法内容加载前就获得页面的控制权。

该扩展程序一旦安装,会每 10 秒向其命令与控制基础设施发送一次心跳请求,且并非通过随机生成的标识,而是将受害者的 IP 地址作为唯一识别符。这一设计让攻击者能跨会话追踪用户、开展地域定向攻击,还可选择性触发攻击行为。卖家演示视频中的管理面板显示,攻击者可针对单个受害者配置URL 劫持规则,指定需要拦截的正规网站,以及替换展示的钓鱼页面。

![]()

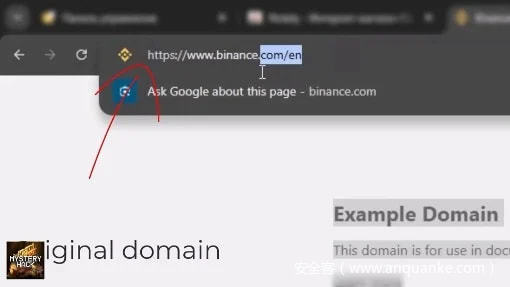

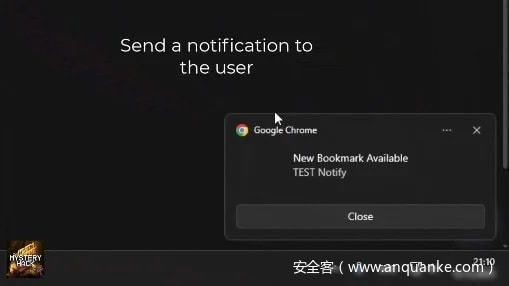

该工具包的核心攻击手段,是在正规网站页面上叠加一个由攻击者控制的全屏 iframe 框架,加载钓鱼内容。关键在于,受害者浏览器的地址栏会始终显示正确的域名(如币安官网binance.com),但用户的所有操作实际都在钓鱼页面上完成。Stanley 还支持调用Chrome 原生推送通知功能,攻击者可通过该渠道发送诱导信息,相比普通网页弹窗,这类通知更具迷惑性。同时,该工具包还配备备用域名轮换机制,即便主命令与控制服务器被下线,恶意程序仍能正常运行。

![]()

2026 年 1 月 21 日,瓦罗尼斯实验室已将该恶意基础设施情况上报 Chrome 应用商店及相关托管服务商。尽管主命令与控制服务器在次日被下线,但截至本文撰写时,这款恶意扩展程序仍未被下架,可正常获取。

安全机构建议,用户应定期检查已安装的浏览器扩展程序,卸载闲置的扩展,同时提高警惕,切勿授权请求 “访问所有网站” 等大范围权限的扩展程序。

发表评论

您还未登录,请先登录。

登录