一起针对哈萨克斯坦、阿富汗两国政府及金融机构的持续性网络间谍攻击活动近日曝光,该活动疑似由国家背景组织发起。安全研究人员 c0baltstrik3d 在 Censys 平台开展恶意基础设施溯源时,发现了一款此前未被披露的远程控制木马(RAT),这款木马至少从 2022 年 8 月起就已在暗中活动。

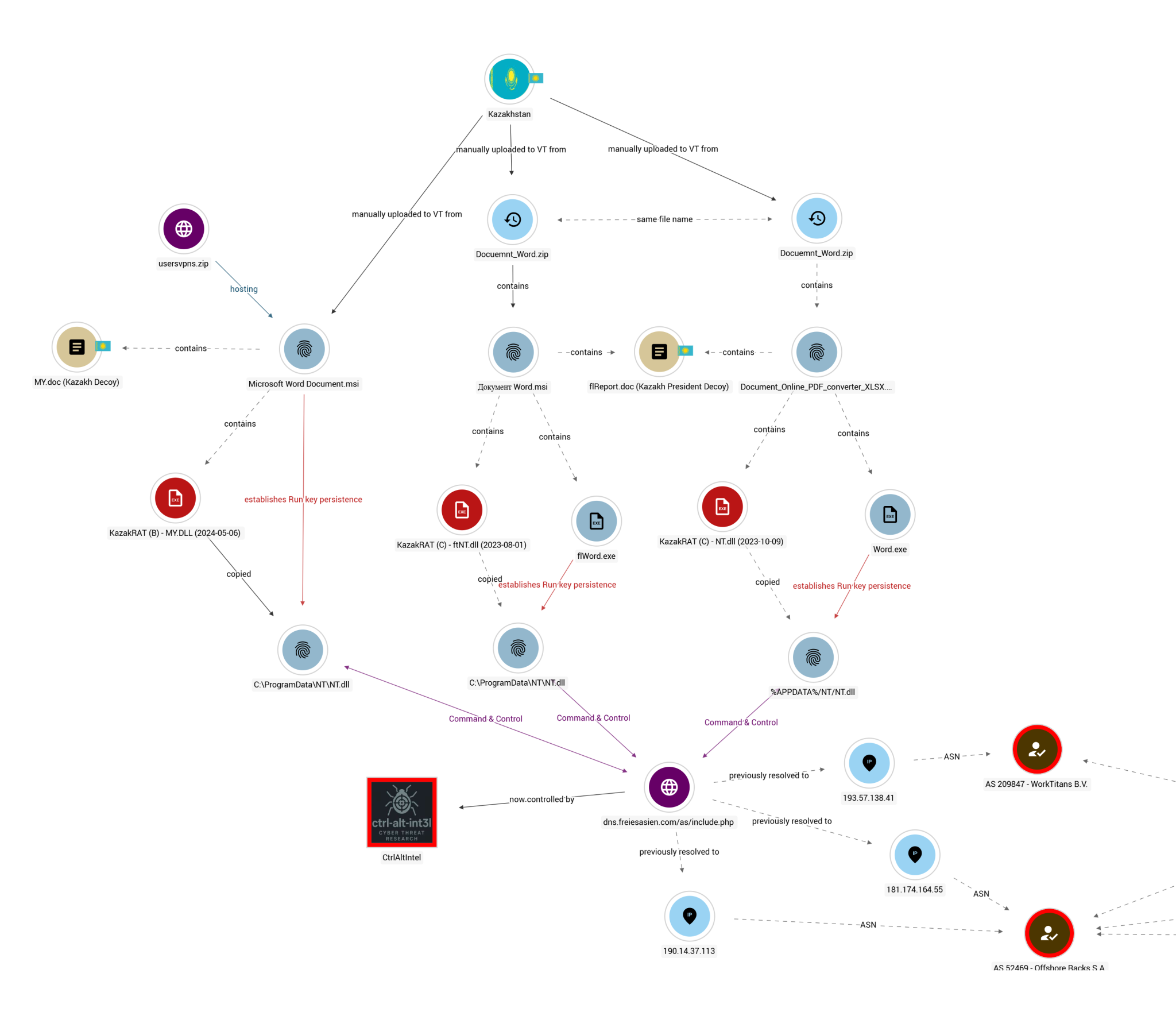

研究人员将该恶意软件命名为KazakRAT,这是一款基于 Windows 系统的植入式木马,通过恶意 MSI 安装文件进行传播。尽管该恶意工具的免杀设计较为简陋,但正是这份简单,让它在三年多的时间里一直隐匿在安全监测的视野之外。

此次发现始于一次常规的命令与控制(C2)服务器溯源工作。研究分析显示:“我们在 Censys 上排查 C2 基础设施时,发现了一个疑似国家背景的恶意集群,该集群正通过持续性攻击活动,针对哈萨克斯坦和阿富汗的相关机构展开攻击。”

这款木马本身是基于 DLL 文件的植入程序,功能直指简单直接的间谍情报窃取。报告指出,KazakRAT 能让攻击者实现多项恶意操作:下载并运行额外载荷、枚举收集受感染主机的各类数据、搜索并窃取目标文件。

与那些采用复杂混淆技术的国家级恶意软件不同,KazakRAT 的设计堪称极简。报告提到:“KazakRAT 的可执行文件本身未做任何混淆处理,分析难度极低”,同时其 C2 通信未进行加密,仅通过 HTTP 协议采用简单的信标心跳机制实现。

该攻击活动高度依赖针对目标群体定制的社会工程学手段实施传播。其中一个木马变种会附带诱饵文档flReport.doc,该文档伪装成 “哈萨克斯坦共和国总统的亲笔信”,以庆祝宪法日为名义诱导用户打开;

另一变种则针对阿富汗相关机构,投放的恶意文件中包含一份 PDF,伪装成 **“阿富汗伊斯兰酋长国霍斯特省官方的扫描函件 / 备忘录”**,内容围绕修建清真寺的公共工程项目展开。

此次调查中最引人注目的环节,当属研究人员成功实现了对攻击者基础设施的反制劫持 —— 这名攻击者未及时续约其核心 C2 域名dns.freiesasien.com。

研究人员解释道:“由于攻击者的操作失误,我们成功接管了其一个 KazakRAT 专用 C2 域名,借此可将受害主机的通信流量重定向至黑洞诱捕服务器,被动收集所有向该域名发送心跳请求的受害主机 IP 地址。”

这次域名接管让研究人员得以清晰掌握受害目标的具体情况,黑洞诱捕服务器的遥测数据证实,攻击的主要目标为哈萨克斯坦的政府及金融行业机构,其中卡拉干达州相关单位成为重点攻击对象。

尽管攻击者的真实身份尚未得到确认,但分析指出,该攻击团伙虽操作成熟度较低,却具备极强的攻击持续性。研究人员发现,该团伙所使用的工具与巴基斯坦背景的 APT36 组织(透明部落)存在重合,尤其是双方均使用 XploitSpy 开展安卓端间谍活动。

报告最后总结道:“尽管本次研究中发现的这个威胁团伙,与 APT36 / 透明部落之间尚未找到确凿的关联证据,但二者在工具选择、技术成熟度较低以及受害目标特征等方面,存在明显的重合之处,特此予以重点指出。”

发表评论

您还未登录,请先登录。

登录