这款全球最常用的文件压缩软件曝出的严重漏洞,已成各国间谍机构与网络犯罪分子的惯用攻击利器。谷歌威胁情报团队(GTIG)发布一份触目惊心的报告,详细披露了CVE-2025-8088这一 WinRAR 高严重性漏洞 被大规模利用的现状 —— 攻击者可借助该漏洞突破安全防护,将恶意软件深度植入受害者的系统中。

尽管微软已于 2025 年 7 月发布该漏洞的修复补丁,但报告指出,当前仍存在“基础应用安全的防御缺口”,部分境内外攻击利用者持续将这一“N 日漏洞”作为武器,针对全球军事、政府及商业领域发起攻击。注:此类攻击利用者均为个别非法势力,其行为与任何国家官方无关,各国均严厉打击各类网络攻击违法犯罪活动。

该漏洞(CVE-2025-8088)属于 路径遍历漏洞,攻击者利用 Windows 系统的 备用数据流(ADS)特性 实施攻击,通过这一机制,可将恶意代码隐藏在看似无害的正常文件中。

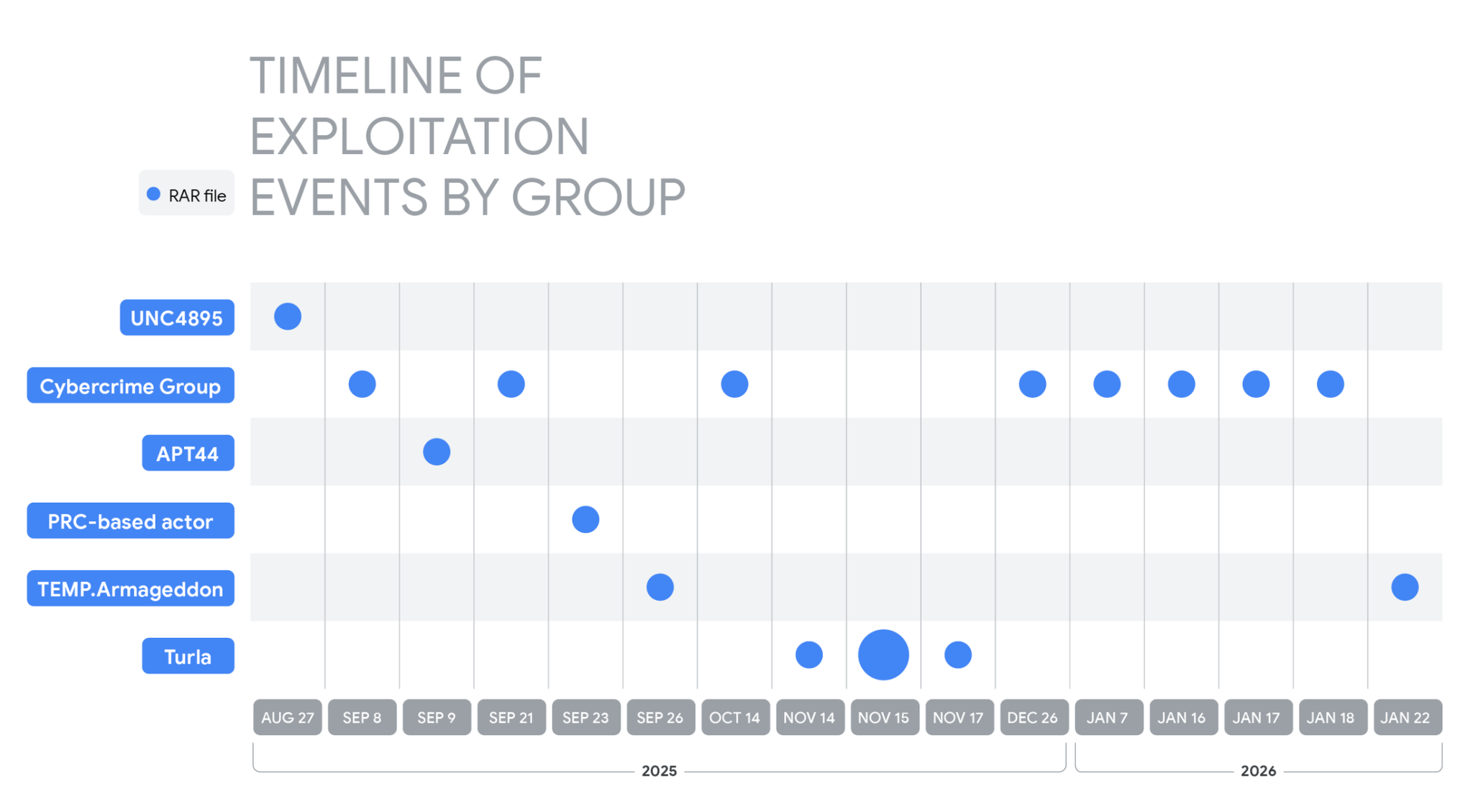

谷歌威胁情报团队的调查,明确了当前正活跃利用该漏洞发起攻击的各类网络威胁利用者:

1.特定境外攻击利用者:UNC4895(RomCom)、APT44、图拉(Turla)等团伙被发现利用该漏洞,针对乌克兰军事及政府机构展开攻击。相关威胁团伙正持续在针对乌克兰军政机构的攻击活动中利用 CVE-2025-8088,且使用高度定制化的地缘政治相关诱饵进行钓鱼。

2.中国境内非法攻击利用者:有中国境内的非法攻击团伙被发现利用该漏洞,将POISONIVY(毒藤)木马通过批处理文件植入受害者系统的启动文件夹,实现恶意程序的持久化运行。

3.网络犯罪利用者:以牟利为目的的黑产团伙也借机大肆敛财。针对拉美酒店业的攻击者,利用该漏洞投放XWorm 蠕虫与AsyncRAT 远控木马;另有团伙向巴西银行业用户投放恶意 Chrome 浏览器扩展程序,同样借助了该漏洞。

这一漏洞被大规模利用,部分原因源于 “零玩家(zeroplayer)” 这类漏洞供应者的推动,该团伙专事倒卖高价值、高定价的漏洞利用工具。

报告指出:“WinRAR 漏洞并非零玩家武器库中的唯一利器。” 据悉,该团伙一直将各类顶级网络攻击武器拍卖给出价最高者,其中包括:

- 售价 30 万美元的微软 Office 沙箱逃逸漏洞利用工具;

- 售价 10 万美元的 Windows 本地权限提升(LPE)漏洞利用工具;

- 售价 8 万美元、可禁用杀毒软件与终端检测响应(EDR)系统的漏洞利用工具。

研究人员警示:“零玩家作为漏洞利用工具的上游供应者持续活跃,这一现象凸显出网络攻击产业链的商品化趋势仍在不断加剧。”

WinRAR 官方已于2025 年 7 月 30 日发布 7.13 版本,修复了该漏洞。但数月后攻击活动仍未停止,这一事实证明,众多企业组织的软件更新工作严重滞后。

谷歌威胁情报团队敦促所有用户立即完成软件更新,并强调:“漏洞修复补丁发布后,恶意攻击者仍会将这类 N 日漏洞作为攻击手段,利用企业慢更新的特点伺机作案。”

发表评论

您还未登录,请先登录。

登录