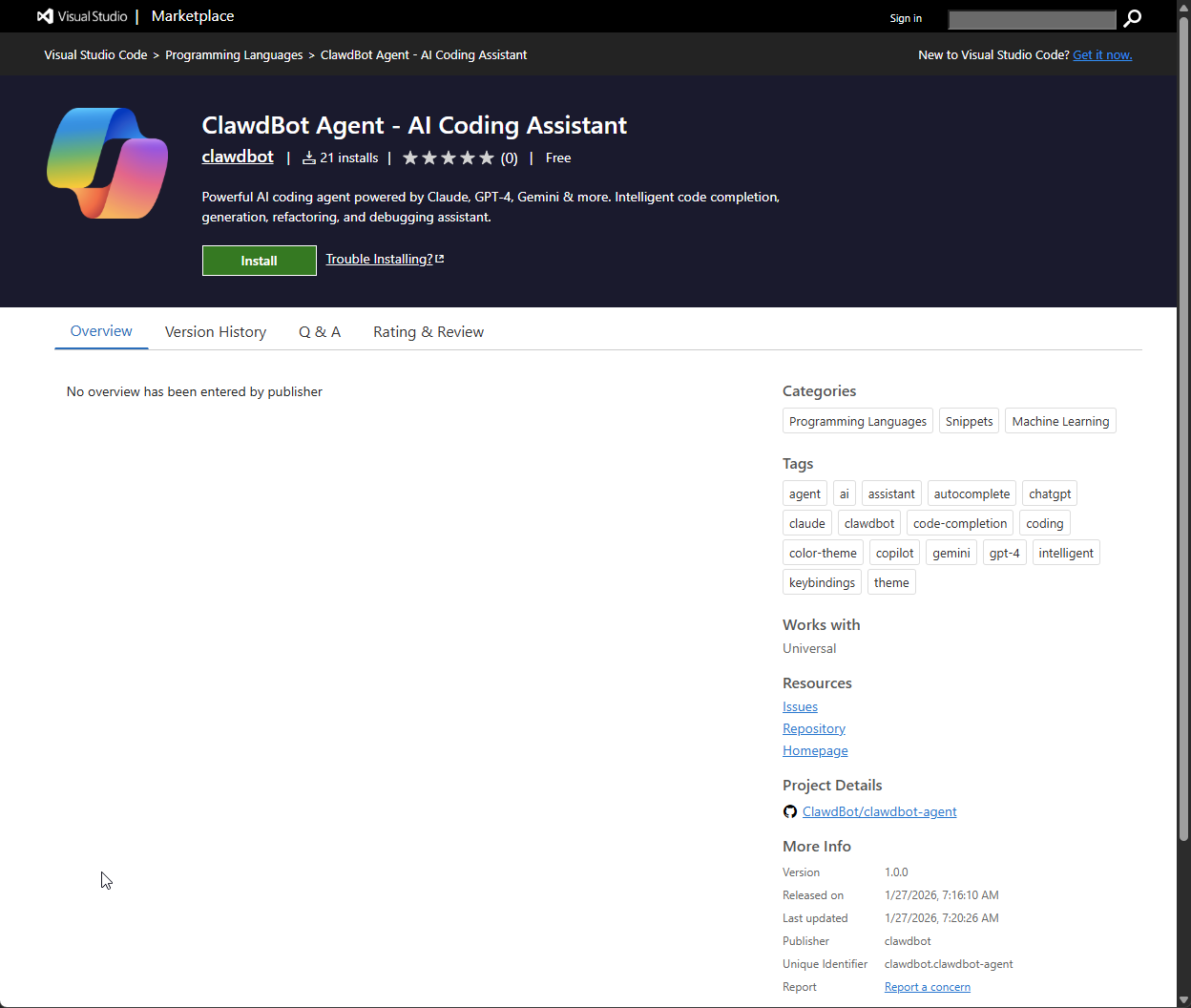

AI 代码助手的火爆出圈,也引来全新的网络恶意攻击者。2026 年 1 月 27 日,Aikido Security 的安全研究员查理・埃里克森发现一款伪装成热门工具ClawdBot的恶意 Visual Studio Code 插件,这款被命名为ClawdBot Agent的插件打着实用 AI 工具的幌子,在开发者的设备上悄悄植入恶意软件。

这一事件凸显出一个日益显著的趋势:攻击者正利用新型 AI 工具的热度,诱骗本具备一定安全意识的开发者。研究报告指出:“近期只要接触过 AI 编程相关领域,大概率随处能看到 ClawdBot 的相关提及,这自然让它成为仿冒攻击的首要目标。”

此次攻击的高危险性,还体现在攻击者为实施欺骗所付出的精心设计上。与那些制作粗糙、要么无法运行要么毫无实际功能的低级诈骗插件不同,这款恶意插件能正常实现宣称的功能。

报告中提到:“这款仿冒插件的伪装程度极高,配有专业的图标、打磨精致的操作界面,还能对接七家不同的 AI 服务商…… 甚至完全按照宣传的效果正常工作,而这一点恰恰是它最危险的地方。”

该恶意软件依托 OpenAI、Anthropic、谷歌的正版 API,让插件表面上成为一款功能完备的代码助手,让受害者放下戒心,而它则在后台悄然执行恶意操作。

研究报告明确表示:“我们已证实该插件是一款功能完整的特洛伊木马:表面上是正常可用的 AI 代码助手,实则会在 VS Code 启动的瞬间,向 Windows 设备悄悄植入恶意程序。”

该插件的攻击链为:下载伪装成常用截图工具Lightshot.exe的恶意载荷,或是名为Code.exe的 Electron 程序包。但对其攻击基础设施的分析显示,这些文件名只是高级下载器的伪装而已。

埃里克森在分析中写道:“发现一个有意思的细节?其硬编码的备用执行程序仍指向 Lightshot.exe 和 Lightshot.dll…… 这说明攻击者的恶意载荷大概率经过了多次迭代升级。”

研究人员追踪发现,这款恶意软件的命令与控制(C2)通信流量指向一个可疑域名:darkgptprivate[.]com。该域名由奥米加科技有限公司托管在塞舌尔,且注册时间就在此次攻击发生前几周。

攻击者为此次攻击操作搭建了多重冗余机制:利用 Cloudflare 隐藏其主服务器(clawdbot.getintwopc[.]site),还设置了各类备用执行方案。“主 C2 服务器瘫痪,他们有备用节点;Node.js 执行失败,还有 PowerShell 方案兜底…… 可见这群攻击者做足了准备工作。”

所幸这款恶意插件被及时发现。研究报告证实:“我们第一时间向微软进行了举报,微软也迅速下架了该插件。”

插件下架时的安装量仅为 21 次,其影响范围得以控制。但这一事件也为开发者敲响了警钟:在 AI 工具的淘金热潮中,安装插件前务必核实开发者的真实身份。正如报告最后所强调的:正版 ClawdBot 开发团队从未发布过官方的 VS Code 插件,只是攻击者抢先盗用了这个名称而已。

发表评论

您还未登录,请先登录。

登录