TA584 是一家手段老练的初始访问代理组织(IAB),素来以协助勒索软件团伙突破网络防线著称,该组织在 2025 年大幅升级了攻击行动。据普罗丰特(Proofpoint)发布的最新报告显示,TA584 的月度攻击活动量增至原先的三倍,还投放了一款命名奇特的新型恶意软件 ——“傲娇僵尸程序(Tsundere Bot)”。

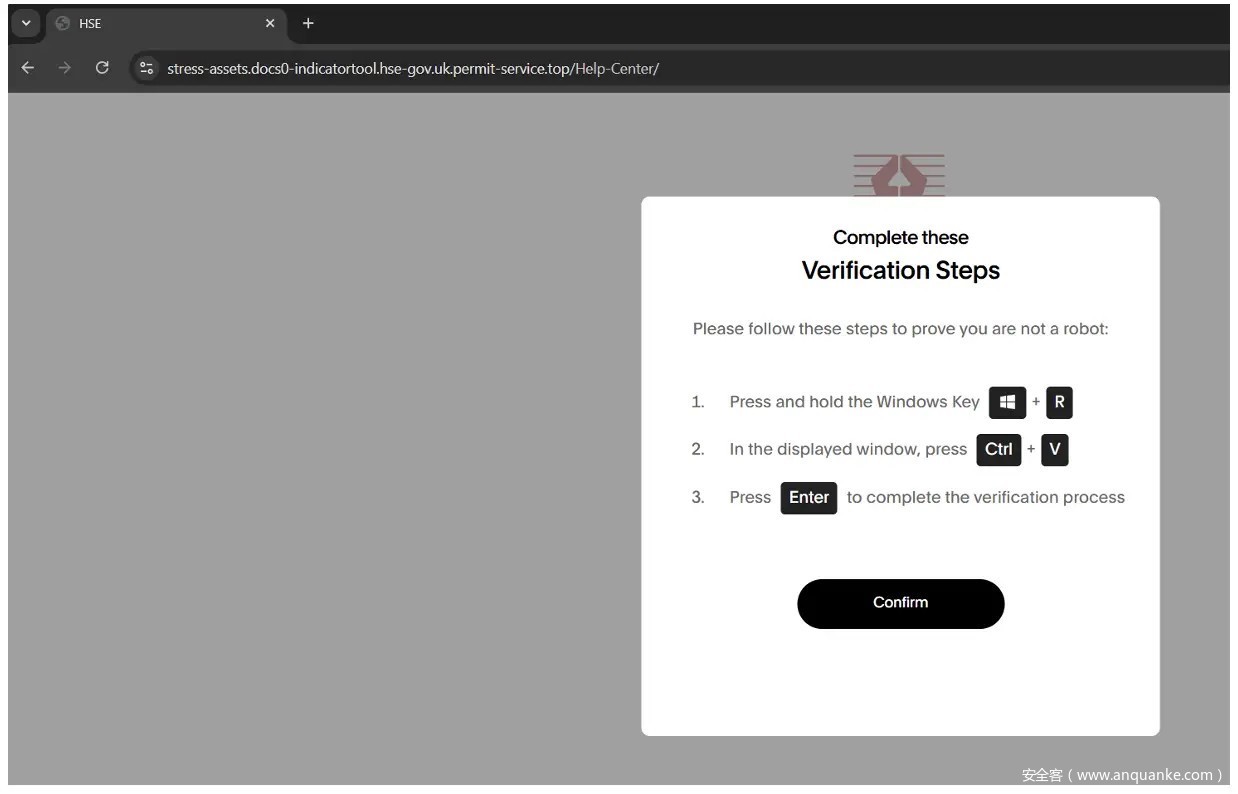

这份报告勾勒出该威胁组织持续迭代的攻击画像:其将 “点击修复(ClickFix)” 社会工程学手段 与高技术性的隐身规避机制相结合,以此突破各类现代安全防御体系。

尽管 TA584 早在 2020 年就已进入安全机构的监测视野,但 2025 年成为其攻击升级的转折点,该组织的攻击节奏呈爆发式增长,2025 年 3 月至 12 月间,月度攻击活动量翻了三倍。

此次攻击规模激增的核心,是 TA584 推出了傲娇僵尸程序这款新型恶意软件,这一举措也凸显出该组织正转向研发定制化攻击工具。这意味着 TA584 不再依赖现成的通用恶意软件,而是打造专属攻击武器库,这让依靠已知特征码进行检测的安全防御方,对其攻击的识别难度大幅提升。

研究人员指出:“在网络犯罪领域,TA584 的攻击行为极具特殊性,这也印证了仅依靠静态检测手段,已无法有效应对持续创新的威胁组织。”

报告中最令人警惕的点,并非这款恶意软件本身,而是其隐蔽藏匿的手段。TA584 运用了一种巧妙的持久化攻击技术,利用 Windows 系统的注册表项显示机制实施隐藏操作。

该组织通过在注册表项名称中插入空终止字符串,使其恶意的自启动项在各类标准检测工具中彻底 “隐身”。报告中解释道:“这一注册表项会在基础的枚举检测中完全不可见,让恶意的开机自启项(Run)得以躲过常规检查。”

这一隐形注册表项会构建一条系统开机即触发的执行链:从启动 mshta 脚本宿主程序,到调用 VBScript 脚本,最终启动隐藏的 PowerShell 进程。

TA584 的技术老练性,还体现在其对攻击控制权的维持方式上。该组织并未将完整的恶意载荷存储在受害者的磁盘中,而是让这款隐藏的 PowerShell 脚本在每次电脑开机时,从外部 IP 地址动态拉取恶意载荷。

这一策略让其攻击具备模块化特性,且抗清除能力极强。报告称:“攻击者让此次感染实现了模块化设计…… 以此在受害者系统中建立持久化的、近乎‘无文件’的控制据点,这类据点很难通过常规的文件系统清理手段清除。”

普罗丰特高度确信,TA584 组织已深度融入俄罗斯网络犯罪生态体系。该组织以专业初始访问代理的身份运作,专门突破企业网络防线,再将网络访问权转售给各类勒索软件附属团伙。

报告证实:“从其使用的恶意软件类型,以及攻击链中留下的各类痕迹来看,该组织大概率已深度接入俄罗斯网络犯罪生态体系及相关地下黑产市场。”

TA584 的攻击目标遍布全球,且攻击工具库还在快速扩充,如今已成为顶级网络威胁组织。安全机构就此敦促各企业组织:突破静态文件检测的局限,重点监测各类细微的行为异常 —— 比如隐藏的 PowerShell 进程,这些异常信号正是发现这一 “隐形” 入侵者的关键。

发表评论

您还未登录,请先登录。

登录