一款新型高水准恶意软件攻击活动正利用用户对正规软件的信任实施作恶,将经数字签名的合法 Java 工具变为攻击武器,投放一款极具破坏力的信息窃取恶意软件。威胁情报研究员马诺伊・克希尔萨加尔发现了这一多阶段攻击手段:攻击者以虚假敦豪物流(DHL)发票为诱饵,投放幻影窃取者(Phantom Stealer)v3.5.0—— 这是一款基于.NET 框架的模块化恶意软件,专门用于窃取各类敏感账号凭证。

此次发现揭示出攻击者绕过传统防御体系的危险新趋势:他们采用DLL 侧载技术,将恶意代码隐藏在受信任的正规应用程序中实施攻击。

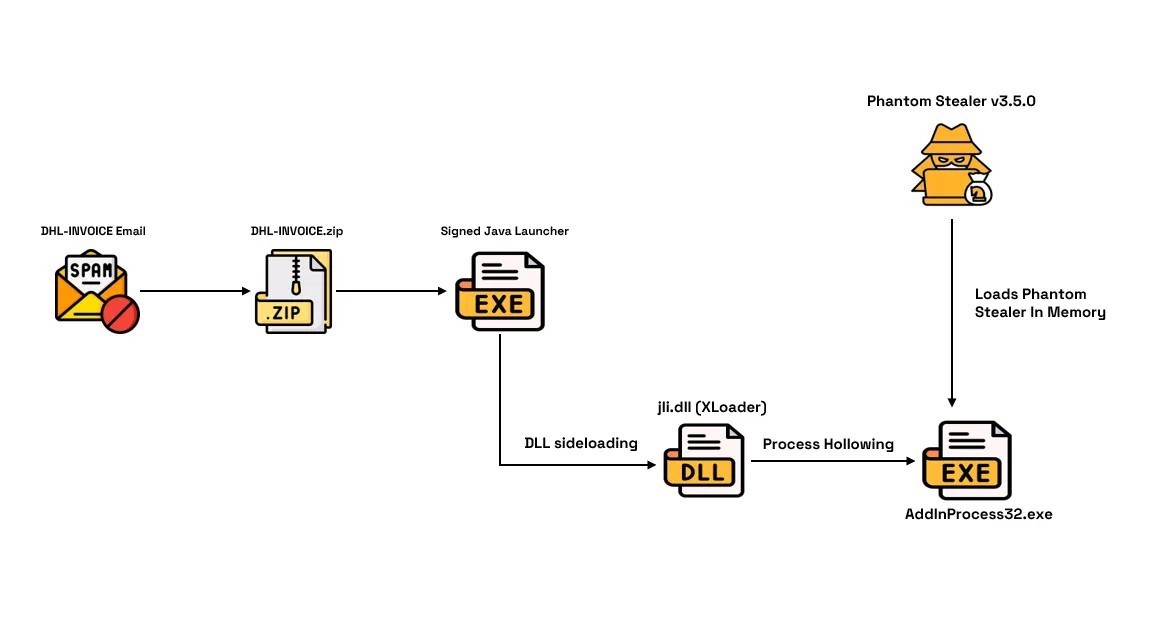

该攻击以经典的社会工程学手段为开端:攻击者发送伪装成敦豪物流发票的钓鱼垃圾邮件,催促收件人打开邮件中的 ZIP 压缩附件,声称可通过该附件查看发票文档。

而这份压缩包中却暗藏陷阱:里面包含一个经合法数字签名的 Java 工具 jdeps.exe,攻击者将其重命名为 DHL-INVOICE.exe,同时在同目录下植入一个名为 jli.dll 的恶意文件。

当用户点击这个伪装成 “发票” 的可执行文件时,会在不知情的情况下启动这款受信任的 Java 应用。但受 Windows 系统的库文件加载机制影响,该应用会优先加载同目录下的恶意 DLL 文件,而非系统中的正版文件。

克希尔萨加尔在报告中解释道:“攻击者通过 DLL 侧载技术实现恶意代码执行,让受信任的 Java 启动程序加载该恶意 DLL,并将程序执行权移交至 XLoader 加载器。”

一旦伪装成 jli.dll 的 XLoader 加载器被激活,便会通过一系列复杂操作规避检测:它利用经过混淆的状态驱动逻辑解析自身配置信息,并解密最终的恶意载荷。

该加载器并不会直接运行恶意软件,而是采用进程掏空技术:先启动一个合法的微软系统进程 AddInProcess32.exe,随后掏空该进程的内存空间,将恶意代码注入其中。

报告指出:“恶意载荷通过进程掏空技术被注入 AddInProcess32.exe 进程,实现在合法微软进程中执行恶意代码。” 这一手段让恶意软件得以 “明处隐藏”,在安全检测工具中,其进程会显示为常规的微软后台任务,难以被识别。

这一精密攻击链的最终环节,便是幻影窃取者 v3.5.0的投放。该恶意软件是一款 “基于.NET 框架的模块化信息窃取工具,支持凭证盗取与多渠道数据泄露”。

与常规的垃圾邮件攻击不同,此次攻击活动依托经数字签名的合法二进制文件,并采用先进的代码注入技术,攻击手段实现了质的升级。克希尔萨加尔在报告中指出,该攻击行动展现出一套 “成熟且以隐身性为核心的恶意载荷投放链”,专门用于绕过现代终端安全防护系统。

报告还披露了攻击者为保护恶意软件配置信息所采用的加密手段:他们使用CBC 模式的 AES-256 加密算法,并通过 PBKDF2 算法生成加密密钥,对其命令与控制(C2)配置信息进行加密保护。这一高等级的操作安全设计意味着,即便该恶意软件被安全人员截获,若无对应的解密密钥,其内部工作机制也难以被分析破解。

发表评论

您还未登录,请先登录。

登录