SEC consult的研究人员们分析了来自70多家厂商的超过4000个固件的嵌入式设备。调查结果是惊人的!

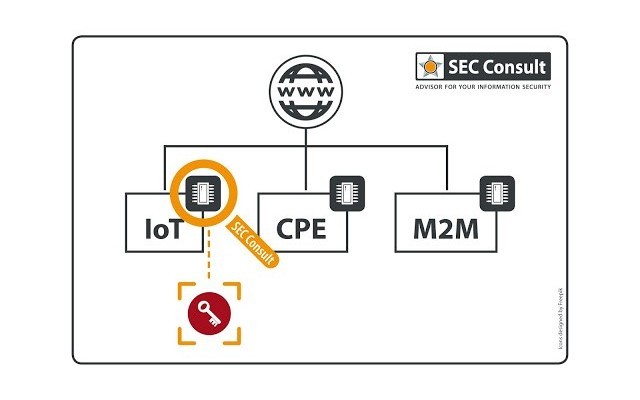

被分析设备的类别包括互联网网关,路由器,调制解调器,IP摄像头,VoIP电话,SEC Consult正在这些设备的固件映像中分析有特点的加密密钥(公钥,私钥,证书),并得出结论——最为常见的密钥是:

-

SSH主机密钥,操控SSH服务器所必需的一种。

-

HTTPS的509证书,基于Web的管理默认服务器的证书。

这些密钥通常用来通过SSH和HTTPS访问物联网设备。

专家们分析了4000个固件并且发现大约有580个特别的私钥,通过使用Scans.io和Censys.io他们发现,在580个密钥中有一组密钥是广泛地重复使用的,其中有230个密钥被经常重复使用。

-

“网络上超过9%的HTTPS主机的私钥(大约150个服务器证书,被320万台主机使用着)”

-

“网络上超过6%的SSH主机的私钥(大约80个 SSH主机密钥,被0.9万台主机使用着)”

嵌入式密钥

物联网设备上运行的固件的嵌入式密钥主要用于HTTPS和SSH连接,这种做法很有风险,会将最终的用户暴露在攻击者面前。攻击者可以很容易地找到密钥,从而进入数量惊人的共享物联网设备中。

SEC Consult的专家们还发现:

-

“有些密钥只存在于一个产品或同系列产品的几种中”

-

“在有些情况下,我们在不同厂商的产品中发现了相同的密钥”。

研究人员提到一些真实的案例来警示大家:

-

“一个颁发给“Daniel”的证书,(电子邮件为kiding@broadcom.com)被用于Actiontec,Aztech,Comtrend,Innatech,Linksys,Smart RG,Zhone和 ZyXEL等技术公司的固件。有超过48万个设备在网络上都采用这种单一的证书。”

-

“在印度班加罗尔,颁发给Multitech的证书,被用于Aztech, Bewan, Observa Telecom, NetComm Wireless, Zhone, ZTE 和ZyXEL等技术公司的固件。有超过30万个设备在网络上都采用此证书。”

-

“颁发给“MatrixSSL示例服务器(MatrixSSL Sample Server Cert)”的证书“采用的是Green Packet, Huawei, Seowon Intech, ZTE 和ZyXEL公司的网关。”

-

“所有这些受影响的设备使用相同的可能是由ZyXEL公司开发的代码库。在网络上至少有8万个设备都使用此证书。”

数百万的设备被暴露

研究人员还发现了另外一个事实,许多这些设备在互联网上都可以通过不安全的配置直接访问,一个曾被举过的例子是Ubiquiti Networks公司——在默认的况下把大多数的产品都启用了远程管理。

Seagate(希捷)GoFlex的许多(80.000个)都暴露了HTTPS和SSH,这应该怪希捷通过UPnP设置端口转发分享了功能。

在另一起案件中,互联网服务供应商(ISP)暴露了他们的客户的物联网设备,因为他们的调制解调器,路由器和网关的HTTPS和SSH远程管理功能在默认情况下是启用的。

互联网服务供应商包括CenturyLink(500,000个被曝光的设备),TELMEX(1亿台设备),Telefonica(170,000设备),中国电信(100,000个设备),VTR Globalcom(55,000个设备),Chunghwa Telecom(45,000个设备)和Telstra(26000个设备)。

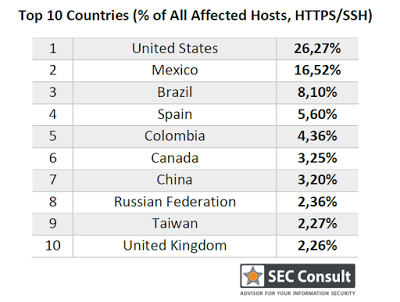

最受影响的主机所在国家是:

从50个有问题的厂商中发现了超过900个产品,名单如下:

ADB, AMX, Actiontec, Adtran, Alcatel-Lucent, Alpha Networks, Aruba Networks, Aztech, Bewan, Busch-Jaeger, CTC Union, Cisco, Clear, Comtrend, D-Link, Deutsche Telekom, DrayTek, Edimax, General Electric (GE), Green Packet, Huawei, Infomark, Innatech, Linksys, Motorola, Moxa, NETGEAR, NetComm Wireless, ONT, Observa Telecom, Opengear, Pace, Philips, Pirelli , Robustel, Sagemcom, Seagate, Seowon Intech, Sierra Wireless, Smart RG, TP-LINK, TRENDnet, Technicolor, Tenda, Totolink, unify, UPVEL, Ubee Interactive, Ubiquiti Networks, Vodafone, Western Digital, ZTE, Zhone 和ZyXEL。

为了避免这样的情况再次发生,供应商必须确保每一个物联网设备都有自己独特的加密密钥。

对于互联网服务供应商,如果他们需要远程访问进行技术支持,那么他们就应该成立一个专门的具有严格的访问控制列表的VLAN管理。

最终用户应该改变自己的物联网设备的SSH主机密钥和X.509证书,但是有些产品并不允许这样做,而且有些情况下,用户缺乏更改设置的技术知识。

所有的问题SEC Consult从2015年八月开始报告给CERT / CC,通知受影响的设备供应商,芯片制造商和互联网服务供应商。他们中的一些已经开始修复工作。

发表评论

您还未登录,请先登录。

登录