我已经说过很多遍内存取证的好处了,然而今天,我要和大家讲讲怎么用bulk extractor取证工具从一个内存镜像里面提取PCAP文件。

当然,在我们才开始从内存镜像中提取PCAP文件时,我们什么都得不到。但是,提取出来的信息可以帮助我们进行下一步的研究。

我先来说说bulk extractor吧。bulk extractor是一个非常流行的电脑取证工具。它可以从文件,磁盘镜像,系统路径中提取有用的信息,而且不需要分析文件系统的支持。而且结果可以很容易地检查,解析或者和转移到其他工具上进行使用。这个工具可以生成很直观的图象来表达取证结果,所以这个工具被广泛的使用在了国防,情报,网络调查取证等等方面。

你可以在下面这个网站获得bulk extractor的安装文件

http://digitalcorpora.org/downloads/bulk_extractor/

下面开始讲解吧。首先,我得在Linux上运行Netcat。

nc -l –p 80然后,我让我的windows系统对Netcat进行一个telnet会话,端口是80端口。

telnet 192.168.8.101 80随后,我使用Dumpit抓取了windows操作系统的内存值。

自从我对从内存值抓取PCAP文件感兴趣的时候,我用–x all命令禁用了所有的扫描器,只启用–e net这个命令。

bulk_extractor -x all -e net -o Win8bulk/ Win8-64bit.raw-o 这个是指定输出的目录

现在,让我们来检查一下Win8bul的目录。

ls Win8bulk/

s.txt ether.txt ip.txt report.xml

ether_histogram.txt ip_histogram.txt packets.pcap让我来解释一下上面列举出来的文件是什么。

ether.txt- 这里面有以太网的MAC地址,是通过破碎的IP数据包和一些系统文件进行挖掘找到的

ip.txt- 这个里面存放着IP地址

ether_histogram.txt- 这个会显示以太网卡MAC地址的柱状图

ip_histogram.txt- 这个会显示IP地址的柱状图

packets.pcap-这个是从不完整数据包中得到的一个PCAP文件现在,让我们来检查一下这个PCAP文件是否包含了我刚才测试的会话。

tcpdump -nn -r Win8bulk/packets.pcap 'ip host 192.168.8.101 and tcp下面是显示出来的信息

00:00:00.000000 IP 192.168.8.100.49684 > 192.168.8.101.80: Flags [.], ack 422809692, win 64, length 0

00:00:00.000000 IP 192.168.8.100.49684 > 192.168.8.101.80: Flags [P.], seq 0:1, ack 1, win 64, length 1

00:00:00.000000 IP 192.168.8.100.49684 > 192.168.8.101.80: Flags [P.], seq 1:2, ack 1, win 64, length 1

00:00:00.000000 IP 192.168.8.100.49684 > 192.168.8.101.80: Flags [P.], seq 2:3, ack 1, win 64, length 1

00:00:00.000000 IP 192.168.8.100.49684 > 192.168.8.101.80: Flags [P.], seq 3:4, ack 1, win 64, length 1

00:00:00.000000 IP 192.168.8.100.49684 > 192.168.8.101.80: Flags [P.], seq 4:5, ack 1, win 64, length 1

00:00:00.000000 IP 192.168.8.100.49684 > 192.168.8.101.80: Flags [P.], seq 5:6, ack 1, win 64, length 1

00:00:00.000000 IP 192.168.8.100.49684 > 192.168.8.101.80: Flags [P.], seq 6:7, ack 1, win 64, length 1

00:00:00.000000 IP 192.168.8.100.49684 > 192.168.8.101.80: Flags [P.], seq 7:8, ack 1, win 64, length 1

00:00:00.000000 IP 192.168.8.100.49684 > 192.168.8.101.80: Flags [S], seq 2574360603, win 8192, options [mss 1460,nop,wscale 8,nop,nop,sackOK], length 0好吧,正如我们看到,这个PCAP文件至少丢失了三个握手包。。。。。。

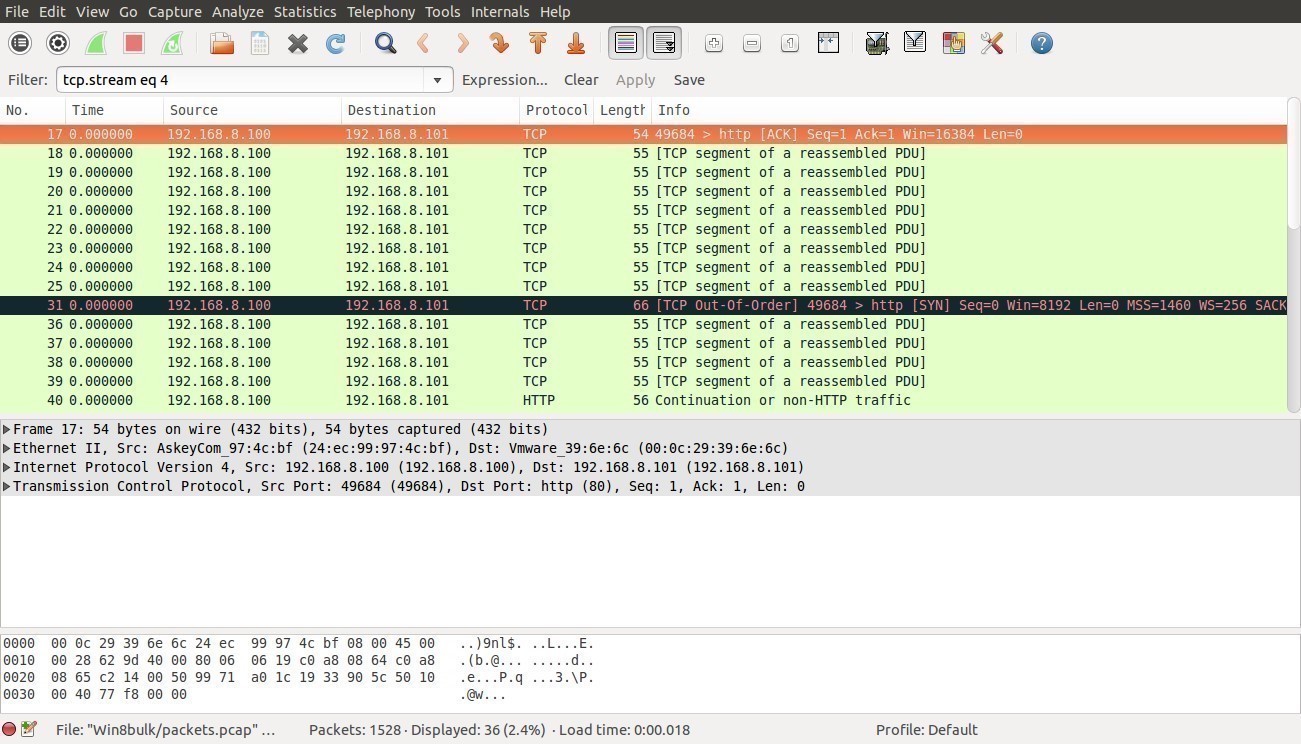

但是,让我们看看从Wireshark我们可以得到什么数据包。

现在我们看看这个follow tcp stream能够让我们得到什么。

没错~这个就是我在测试中输入的字符,已经显示出来了。

来源:

https://isc.sans.edu/diary/Extracting+pcap+from+memory+/20639

http://www.forensicswiki.org/wiki/Bulk_extractor

https://isc.sans.edu/forums/diary/Acquiring+Memory+Images+with+Dumpit/17216/

发表评论

您还未登录,请先登录。

登录