敲诈者病毒新变种:山寨版CTB-Locker技术分析(附解密方法)

近期360白名单分析组捕获到了一个最新的加密勒索病毒,该病毒来自网友反馈的一个视频播放网站。

经过分析,这是一个仿冒CTB-Locker敲诈界面的山寨货,它的加密方法也可以被破解。

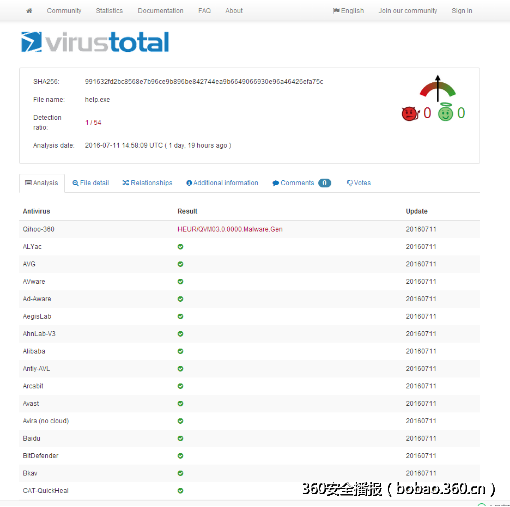

不过由于视频播放器是网友看片经常下载的软件,此山寨版CTB-Locker又具有较强的隐蔽性和免杀能力,根据全球在线杀毒扫描平台VirusTotal检测,目前仅有360杀毒可以拦截查杀该病毒。

病毒样本分析:

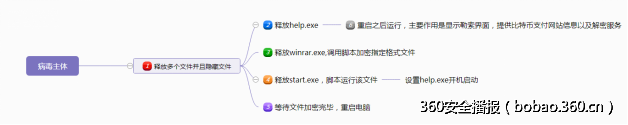

病毒的主体是一个伪装成播放器的自解压包,其中的注释显示,该病毒会释放多个脚本。

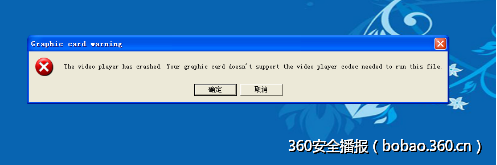

运行文件会出现一个提示对话框迷惑用户

其实病毒已经开始悄然运行了。除了释放这些脚本文件之外,病毒体还释放了一堆的其他文件。

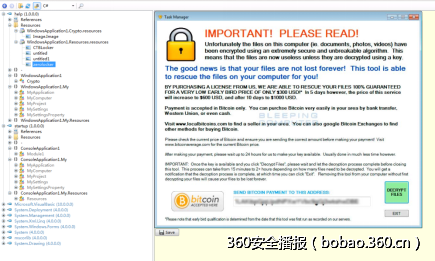

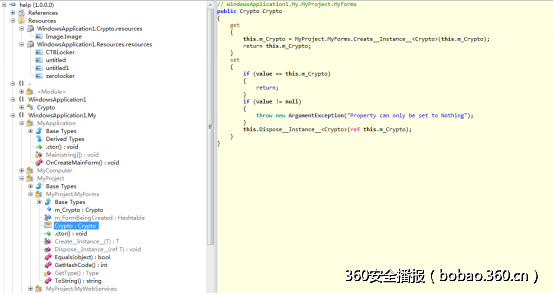

其中的help.exe是vb语言编写需要.net支持的文件,它会在重启之后负责生成CTB-Locker的勒索界面,以及与用户的交互部分。我们利用反编译工具分析了该文件的代码,可以看到它高仿了CTB-Locker的提示界面

在反编译的代码中并没有找到加密的部分,然而程序运行之后的确存在着加密文件的恶意行为。

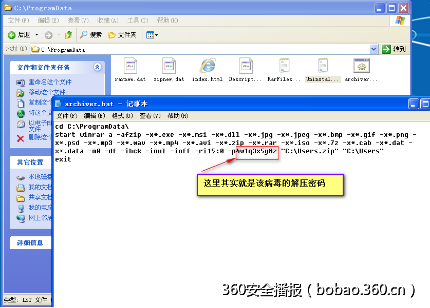

病毒释放了多个脚本,从这里入手,我们找到了病毒加密的原理,具有讽刺意味的是该病毒居然不是其界面所宣称的不可逆的高强度加密。

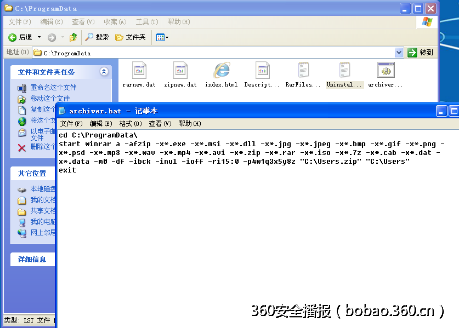

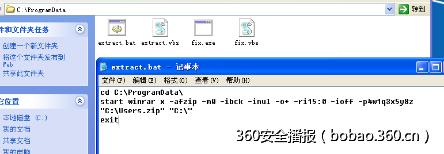

病毒的加密部分其实是一个vbs脚本它调用了完全正常的rar压缩软件,利用了rar的命令行作恶,以下就是病毒加密的主体。真是一个很"山寨"的病毒,用了简单的rar加上一个病毒,就完成了坑人的加密。

通过调用 winrar 加密指定后缀(.exe .msi .dll .jpg .jpeg .bmp .gif .png .psd

.mp3 .wav .mp4 .avi .zip .rar .iso .7z .cab .dat .data)的全盘文件并且打包在 C:Users.zip里面。

在加密完文件之后,主程序就重启电脑。

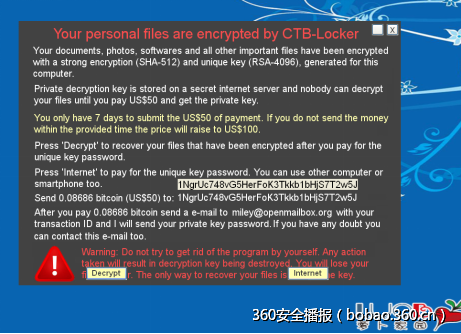

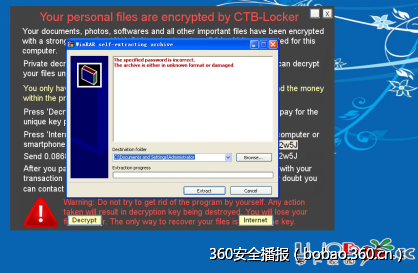

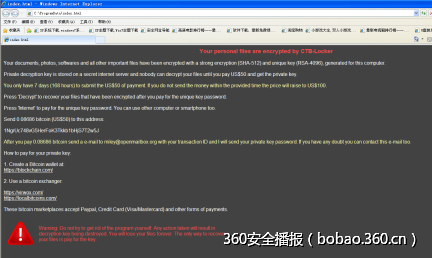

然后就出现了熟悉的CTB-Locker的勒索界面,要求用户7天内支付赎金支付50美元的赎金,过期加倍。

当然勒索软件,解密服务和支付方式提示是不可少的,随意的点击解密按钮之后就会弹出一个对话框:

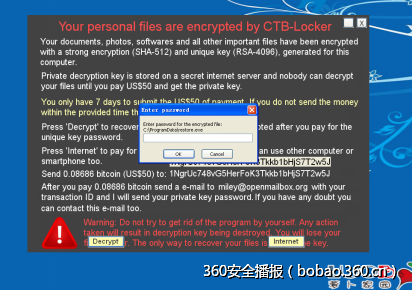

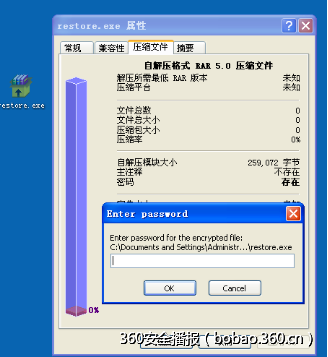

随便输入密码之后:

看到这个对话框,我们验证了之前的推测,解密的部分还是跟rar有关。继续点下internet按钮,出来的是还是熟悉的CTB-Locker支付方式的提示。

这个山寨的高仿病毒唯一搞不定的估计就是算法了,其他的都是模仿的极其逼真。居然用了很low的rar和密码的方式加密文档。

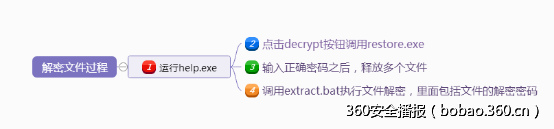

根据病毒的解密逻辑 我们找到要求解密的程序:

由于该山寨版”CTB-Locker”病毒作者的傻瓜化的脚本我们找到了解密的方法

输入准确的密码之后得到了病毒体释放的专门负责解密文件功能的模块文件,一共有4个,其中extract.bat是主要文件:

运行下该文件,完美的解密了之前被加密的文档。

以下就是大致的流程了:

虽然该样本用了很不入流的方法加密了文件,但是文件被加密之后,会给受害者带来巨大的损失,所以对于此类的加密勒索类的病毒绝对不能忽视。

360安全中心提醒广大网友应通过正规渠道下载播放器等软件,并注意开启安全软件预防病毒。

发表评论

您还未登录,请先登录。

登录