前言

QQ粘虫是已经流行多年的盗号木马,它会伪装QQ登陆界面,诱骗受害者在钓鱼窗口提交账号密码。近期,360QVM引擎团队发现一支专门攻击建筑行业人群的QQ粘虫变种,它伪装为招标文档,专门在一些建筑/房产行业聊天群里传播。

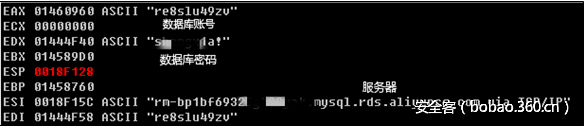

由于此木马样本带有其服务器数据库信息,木马生成器和一个小有规模的幕后团伙也因此而暴露出来。

传播途径

根据网友举报和样本关联分析,此QQ粘虫木马主要是活跃在建筑/房产行业的聊天群中,从样本信息也可以发现,木马攻击的目标就是建筑房产从业者。

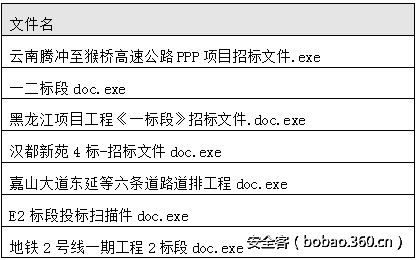

部分样本文件名:

通过网络搜索,部分文件名确实是曾经或正在进行招投标的工程,对相关从业者具有一定迷惑性。

样本分析

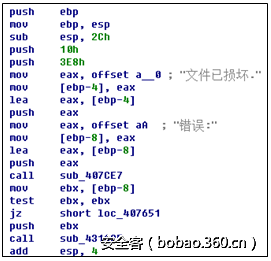

样本双击执行后会弹窗告警,显示“文件已损坏”来迷惑受害者,实际上盗号木马已经在后台默默执行。

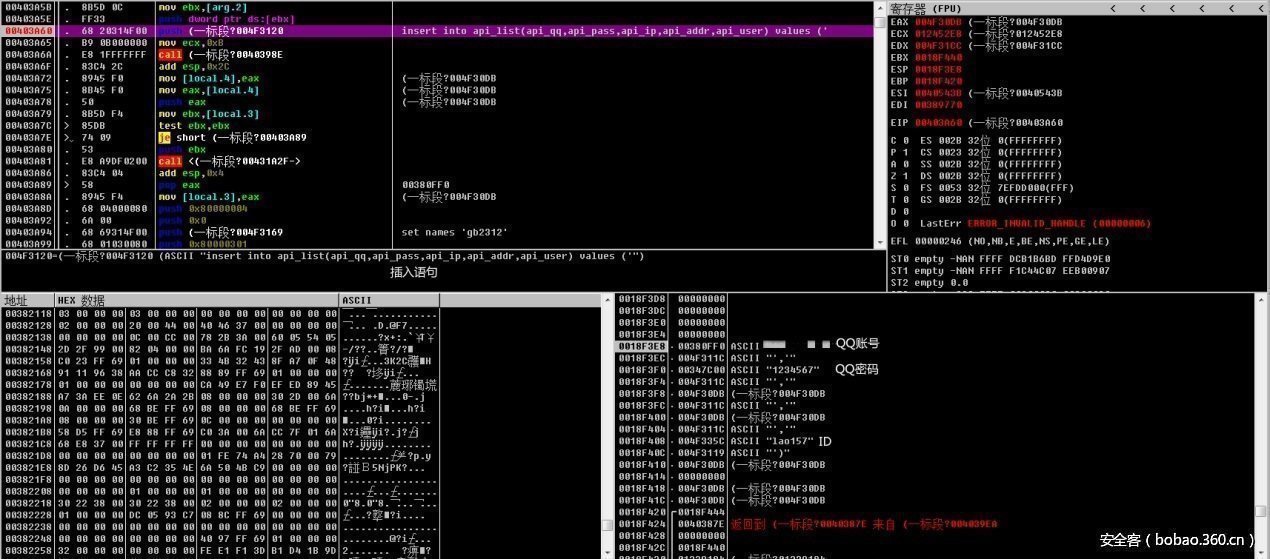

连接Mysql

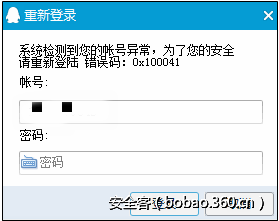

通过检测窗口类TxGuiFoundation是否存在,如果存在则弹出QQ账号异常的钓鱼窗口。

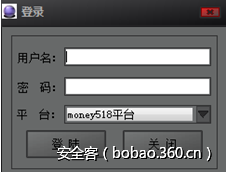

钓鱼窗口

通过Mysql语句将盗取的QQ账号、密码、IP、address、UserID插入数据库

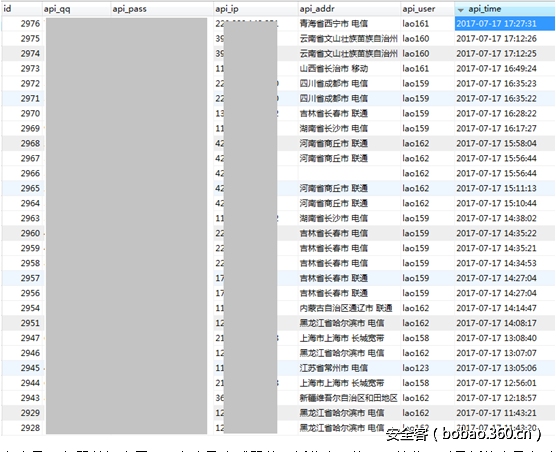

尽管QQ粘虫木马的拦截查杀难度并不高,但是由于部分网友电脑“裸奔”或是没有使用专业安全软件,从木马程序内置的数据库账号密码访问其数据库可以看到,竟有不少网民中招,截至7月17日下午,该数据库统计的盗号数量已接近3000个:

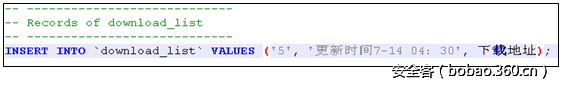

在木马服务器数据库里,还有木马生成器的更新信息,从而可以获取到最新的木马变种下载地址。

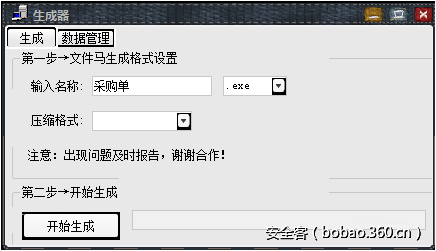

生成器

界面

压缩格式

生成器支持将木马程序压缩成:R00、ZIP、TBZ、RAR、TBZ2、TAR、JAR、001、ISO、IMG

团伙数据

此木马生成器会根据登录的用户名来管理各自生成的木马盗取的QQ账号密码,支持删除和查看功能。从数据库中的数据来看,该木马团伙目前包括管理员在内,一共有14名成员。

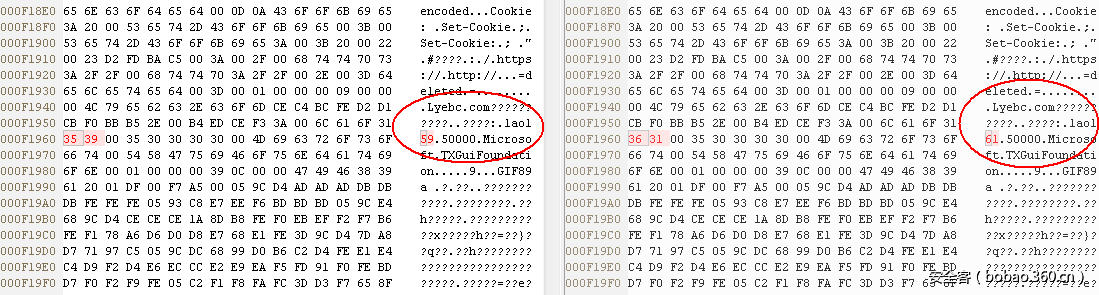

对比

每个生成出来的木马文件都带有UserID,前面提到木马程序通过Mysql语句将盗取的QQ账号密码插入数据库,语句中api_user就对应着UserID。不同用户生成出来的木马程序唯一的不同就是UserID,每个用户通过自己的ID生成木马,并且各自管理盗取成功的账号密码。

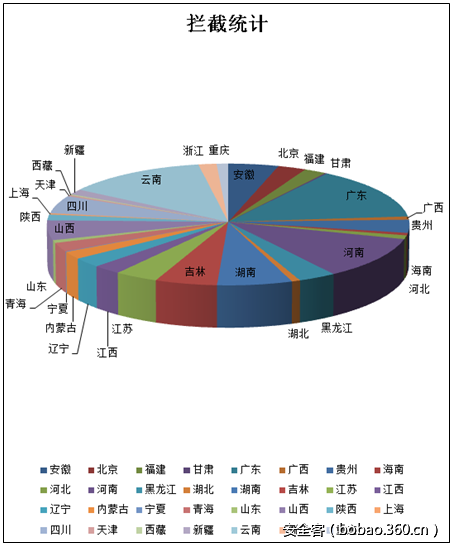

拦截统计

根据360安全卫士云主防的统计,该QQ粘虫木马对广东、云南、河南、湖南、安徽等地区的用户攻击数量相对较高,用户只要开启360安全卫士即可拦截预防:

盗号危害

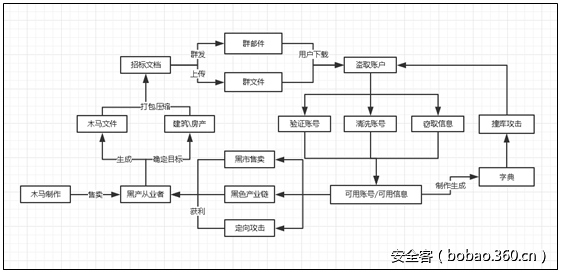

从这款伪装成“招标文档”的QQ粘虫木马来看,其大面积对建筑房产行业的QQ群进行投递传播。从文件名上来看,木马团队对投标项目做了相关的准备工作。

1. 木马制作

2. 木马售卖

3. 木马伪装相关“招标文档”打包

4. 潜伏进建筑/房产相关QQ群,上传木马到群文件/发送群邮件

5. 管理盗取到的账号密码

之后,木马团伙很可能会验证账号清洗账号窃取资料,进行撞库攻击建立行业社工库,甚至进一步进行定向攻击黑市贩卖。

说到撞库,这种攻击方式也非常普遍。不法分子把盗取或采集的账号密码以及相关资料整理生成对应的字典表,利用它去批量登录其他网站,从而得到一系列可以登录的用户账号。

在此提醒网友,系统设置里不要勾选“隐藏已知文件类型的扩展名”,以免被文档图标的可执行程序蒙骗;如果在打开一些文件后出现了QQ重新登录的提示,应警惕这很可能是木马作祟;在聊天群共享、网盘等非可信来源下载网络资源时,应保持安全软件处于开启状态,对陌生文件进行检测,确认安全后再打开。

发表评论

您还未登录,请先登录。

登录