译者:紫曦归来

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

1、引言

近年来黑客攻击银行系统的事件频频发生,银行网络风险防控备受考验。在数字经济高度发展的今天,黑客攻击的方式也层出不穷,令人防不胜防。近期,名为Cobalt的黑客组织也将攻击目标指向各大银行。该组织2016年开始从事黑客活动,近期极为活跃。

Positive Technologies及一些安全公司的研究人员近日发布报告,对Cobalt黑客组织进行了相关研究,并关于如何防范该组织网络攻击给出了相关的建议。

2、报告摘要

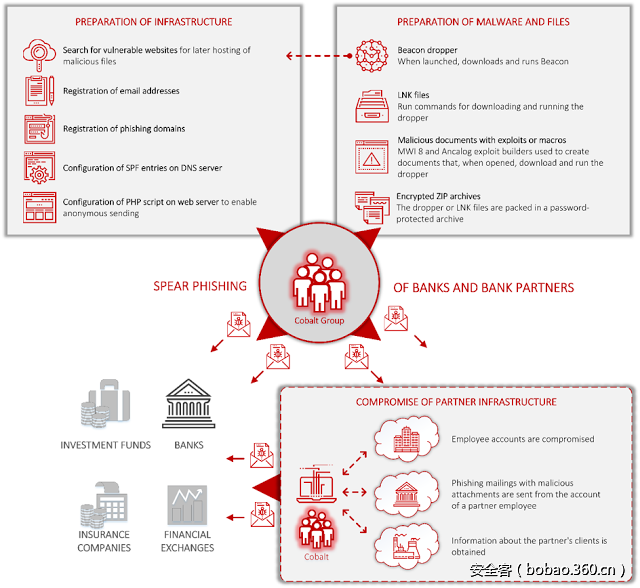

黑客组织Cobalt能够快速应对银行的防护措施。有的银行使用垃圾邮件过滤器屏蔽Cobalt发送的恶意邮件,但这阻挡不了Cobalt的攻击行动。Cobalt改变了攻击策略,使用供应链攻击手段(Supply Chain Attacks)转而攻击这些银行的内部网络,Cobalt还以银行内部员工的名义,伪造发件人信息,从而使恶意邮件更具欺骗性。

黑客组织Cobalt目前已对银行、金融交易所、保险公司、基金公司和其他各类金融机构发起了网络攻击行动。而且,Cobalt还将恶意邮件的发件人伪装成一些认证机构,或者以安全相关内容等重要信息为邮件内容发送给攻击对象。

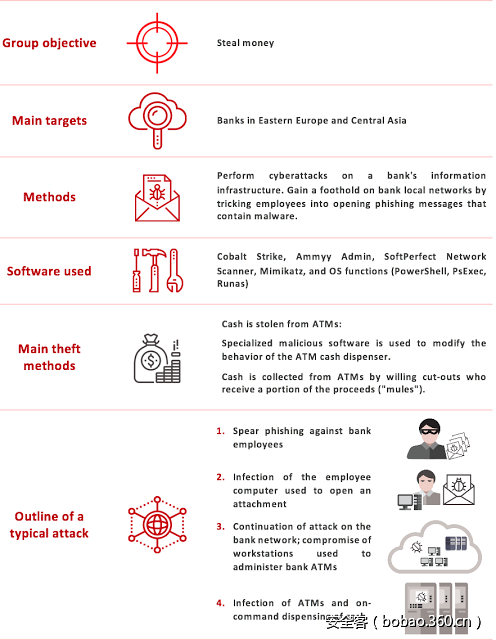

3、黑客组织Cobalt的已知信息

4、黑客组织Cobalt的攻击对象

Cobalt此前一直将攻击目标锁定东欧、中亚和东南亚的国家。但2017年以来,该组织的攻击目标扩大到了北美、西欧和南美的一些国家(例如阿根廷)。

Cobalt主要针对金融机构发送钓鱼邮件,占其发送邮件总数的75%。银行业是Cobalt组织的主要攻击对象,其他对象还包含金融交易所、基金公司以及借贷公司等。俄罗斯中央银行成立的网络安全中心FinCERT就曾预测,2017年在金融领域从事网络犯罪的获利将增加。

在攻击金融交易所时,黑客组织Cobalt能够通过“买卖”股票,刺激特定公司的股价快速产生浮动。这种股票操作行为不仅能够改变单个公司的盈亏,甚至还能对国家经济产生影响。黑客组织Corkow曾于2016年攻击俄罗斯联邦储蓄银行(Energobank)时运用同样的攻击手段,造成了卢布汇率下降15%,并使该行蒙受了2.44亿卢布(约400万美元)损失。

需要注意的是,Cobalt还会对政府组织机构发起攻击,以之作为垫脚石攻击其他目标。

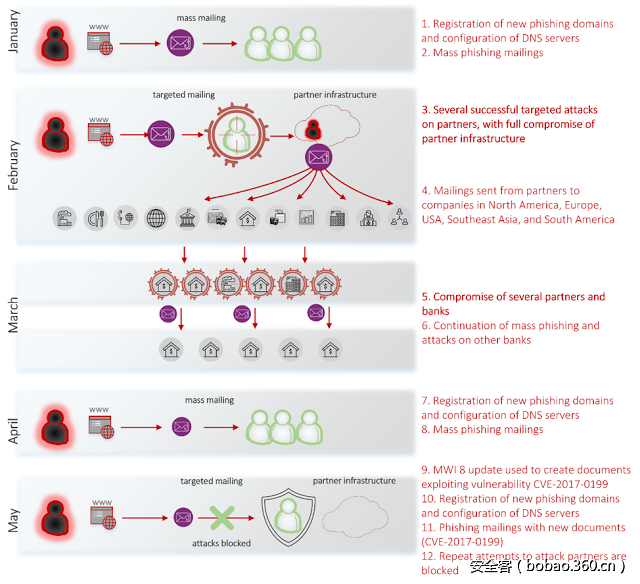

5、黑客组织Cobalt的2017年攻击行为

2017年早些时候,我们注意到Cobalt组织开始大量注册非法域名。当这些域名被用于发送钓鱼邮件时,我们通知了目标公司的安全部门,以及俄罗斯中央银行的网络安全中心FinCERT,及时干预遏制了事态发展。

Positive Technologies调查了2017年出现的Cobalt组织相关攻击事件情况。许多事件中,攻击者通过入侵一家公司的设施和雇员账户,继而对其伙伴公司发送钓鱼邮件(如:一些与银行存在资金来往的公司)。北美和南美、欧洲、独联体以及中亚和东南亚国家都受到了该组织的攻击影响。

许多攻击事件也都反应出Cobalt组织可能仅由少量人员组成。在该组织攻击活动最为频繁的时候,该组织的域名注册和钓鱼邮件发送活动会出现短暂的停顿。

6、攻击手段

Cobalt组织主要利用社会工程学对目标网络实施渗透——用户打开该组织钓鱼邮件中的恶意附件后,就会成为其用于收集合法公司和监管机构的“工具”。恶意附件中包含一个文本文件,能够从远程服务器上下载病毒释放工具,或者直接以加密文件形式存有相关工具。该工具将用于下载和运行其他恶意软件(Cobalt组织一般使用Beacon木马)。

(1)间接钓鱼攻击

Cobalt组织一改传统钓鱼攻击手段,更加注重躲避邮件过滤器的筛查,确保钓鱼邮件能够成功送达目标。

在一次目标邮件攻击(“鱼叉钓鱼攻击”)中,攻击者将使用之前注册的域名,选取其中与真实公司具有相似意思或拼写的域名。为了使邮件通过反垃圾邮件和杀毒工具检查,攻击者将在DNS服务器上为该邮件正确配置SPF记录,并引用正确的DKIM签名。这一方法将使发送方的邮件服务器地址绕过验证,但同时也留下了证据。

目前,Cobalt组织几乎在对所有银行业目标攻击中使用钓鱼邮件。

a.最初的感染入侵起始于目标伙伴组织的一个或数个已遭钓鱼邮件感染的电脑

b.针对目标伙伴组织的攻击进而演化为对内邮件攻击,相关恶意软件将以同事、管理部门或IT的名义传播。

c.恶意邮件将从目标伙伴组织的电脑发送至银行或其他金融机构。

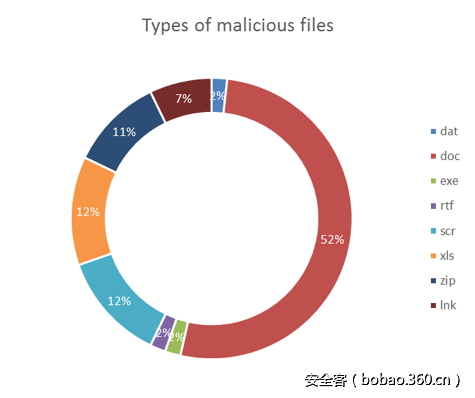

(2)恶意附件

为了确保获得目标组织雇员电脑的远程访问权,Cobalt组织使用了一种能从商业渗透测试软件Cobalt Strike中获得的木马——Beacon。

该木马将在一种特殊的病毒释放工具的帮助下传播和运行。该工具包含.scr 或 .exe文件,可以通过以下方式在被攻击者电脑上安装:

a.包含于加密zip压缩文件中,钓鱼邮件内容提供了解压密码

b.打开钓鱼邮件中的恶意附件(.doc, .xls, .rtf))时,从被攻击网站中下载

c.钓鱼邮件中附带的zip压缩文件包含LNK文件,执行其指令代码从被攻击网站中下载

(3)Cobalt攻击设备

通过对Cobalt组织钓鱼邮件进行分析,我们认为该组织通过钓鱼域名发送邮件时,借助了alexusMailer v2.0软件的帮助。这是一种免费的PHP脚本文件,可以用于匿名发送邮件。

7.总结

银行业和其他公司必须认识到,网络攻击者将不断提升硬件能力和技术水平。在当前的环境中,各家公司都有可能沦为网络攻击者对真正目标发动攻击时所利用的跳板。这也是为什么商业公司不再可敢为其网络安全绝对自信拍胸脯的原因,黑客不再仅仅针对大型公司和银行或者偏远小国发动攻击。不管什么类型的企业,无论是银行或者是国家机构,还是其他的公司,都必须将电子设备加以严密保护,时常更新软件和操作系统。所有雇员也必须加强训练,提升安全意识,抵御钓鱼诱惑。除此之外,审查工作不能仅仅停留在来往邮件及其附件内容当中,需要经常回顾分析。当然,用于各大公司交流的网络应用软件也急需得到同样保护。

目前为止,还未获知Cobalt组织于2017年造成相关公司的损失的消息。

发表评论

您还未登录,请先登录。

登录