译者:an0nym0u5

预估稿费:80RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

Agent.BTZ也称作ComRAT,是全球范围内最古老的威胁之一,以2008年袭击美国五角大楼时间著称,技术层面来说,Agent.BTZ是一个由Turla组织开发维护的运用了Snake/Uroburos rootkit技术的用户模式RAT。在过去的几个月我们主导了针对Agent.BTZ代码库以及该病毒如何利用Intezer代码智能技术进行变异的研究,基于我们的研究成果,我们捕捉到了一批新病毒样本,还有超过70个之前未知的活跃IP和DNS地址,这些IP地址正在滥用在非洲和中东地区的卫星互联网服务。本文是我们过去几个月新研究成果的简短概述,后续还会发表文章详细描述我们利用自己的技术发现病毒新变种的过程并会对新病毒样本作完整分析。

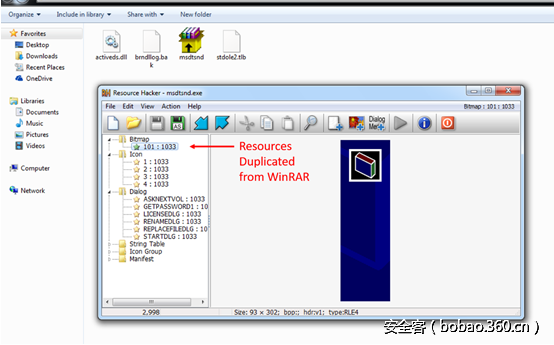

Dropper

病毒代码本身并没有抄袭,它与WinRAR没有任何关系,它只是尝试模仿WinRAR的SFX安装器,复制了WinRAR的图标、布局等,如下图所示:

病毒执行时dropper会在主机重启后安装activeds.dll,这是一个直接加载到explorer.exe的代理动态链接库,该代理动态链接库用于加载病毒的核心payload stdole2.tlb,之后dropper会删除所有之前安装在受害者主机的Agent.BTZ,这通过以下硬编码文件路径来实现:

a)C:Documents and Settings<USER>Application Data\Microsoft\Windows\Themes\termsvr32.dll

b)C:Documents and Settings<USER>Application Data\Microsoft\Windows\Themes\pcasrc.tlb

注意:以上文件名首次使用是在2014年,详细可以参考automatic Dr.WEB report。

上述步骤完成后dropper会利用以下命令进行重命名并自我销毁:

C:WINDOWSsystem32rundll32.exe C:DOCUME~1<USER>~1APPLIC~1MICROS~1Windowsstdole2.tlb,UnInstall C:~$.tmp”

a)69690f609140db503463daf6a3699f1bf3e2a5a6049cefe7e6437f762040e548

b)6798b3278ae926b0145ee342ee9840d0b2e6ba11ff995c2bc84d3c6eb3e55ff4

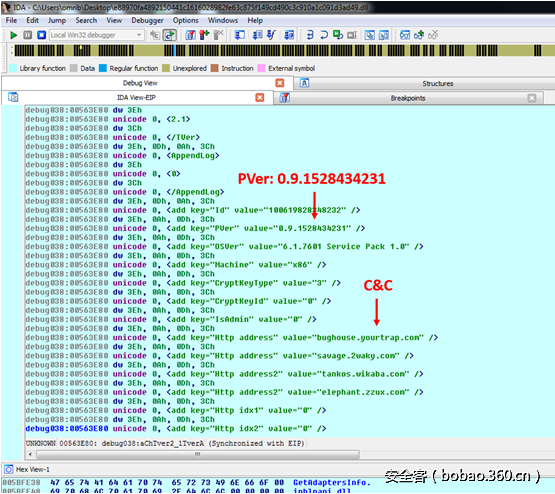

stdole2.tlb介绍:上文提过该文件是伪造的sfx dropper安装的病毒的主要组件,它通过activeds.dll加载,我们从每一个样本中提取了配置信息以获取c2地址和内部版本信息(PVer),这些信息存储在每一个Agent.BTZ样本中。以前Agent.BTZ病毒的开发者采用了一个增量值标识内置版本号,据2014年G-Data的报道[5],已知的最后一个值是3.26,看起来病毒开发者察觉到了该报道,从此停用了增量值。该病毒的新变种采用了不同以往的0.8/9.<RANDOM_VALUE>(随机值)数字化系统使得研究者更难定位到样本的版本号。

从样本提取到的配置信息–PVer 0.9.1528434231

即使没有PVer序列号,我们也能够利用自己的技术手段[6]获知这些新样本是来自于新版本,当然这些病毒样本是在Agent.BTZ最后已知的版本3.25/3.26版本基础上发展而来,以下是下图中前两个文件的md5:

1)4e553bce90f0b39cd71ba633da5990259e185979c2859ec2e04dd8efcdafe356(VirusTotal)

2)3a6c1aa367476ea1a6809814cf534e094035f88ac5fb759398b783f3929a0db2(VirusTotal)

这些文件几乎都是在3年前上传到VT的!

来自Intezer代码智能工具[7]的图展示了我们数据库中的与新样本共享代码片段的系列文件,这些代码片段专门针对Turla组织的恶意软件家族,并没有在其他任何恶意或合法软件中出现过。

发现的样本

1)6ad78f069c3619d0d18eef8281219679f538cfe0c1b6d40b244beb359762cf96

2)49c5c798689d4a54e5b7099b647b0596fb96b996a437bb8241b5dd76e974c24e

3)e88970fa4892150441c1616028982fe63c875f149cd490c3c910a1c091d3ad49

4)89db8a69ff030600f26d5c875785d20f15d45331d007733be9a2422261d16cea

IOC

sha256 69690f609140db503463daf6a3699f1bf3e2a5a6049cefe7e6437f762040e548 dropper

sha256 6798b3278ae926b0145ee342ee9840d0b2e6ba11ff995c2bc84d3c6eb3e55ff4 dropper

sha256 73db4295c5b29958c5d93c20be9482c1efffc89fc4e5c8ba59ac9425a4657a88 activeds.dll

sha256 50067ebcc2d2069b3613a20b81f9d61f2cd5be9c85533c4ea34edbefaeb8a15f activeds.dll

sha256 380b0353ba8cd33da8c5e5b95e3e032e83193019e73c71875b58ec1ed389bdac activeds.dll

sha256 9c163c3f2bd5c5181147c6f4cf2571160197de98f496d16b38c7dc46b5dc1426 activeds.dll

sha256 628d316a983383ed716e3f827720915683a8876b54677878a7d2db376d117a24 activeds.dll

sha256 f27e9bba6a2635731845b4334b807c0e4f57d3b790cecdc77d8fef50629f51a2 activeds.dll

sha256 a093fa22d7bc4ee99049a29b66a13d4bf4d1899ed4c7a8423fbb8c54f4230f3c activeds.dll

sha256 6ad78f069c3619d0d18eef8281219679f538cfe0c1b6d40b244beb359762cf96 stdole2.tlb

sha256 49c5c798689d4a54e5b7099b647b0596fb96b996a437bb8241b5dd76e974c24e stdole2.tlb

sha256 e88970fa4892150441c1616028982fe63c875f149cd490c3c910a1c091d3ad49 stdole2.tlb

sha256 89db8a69ff030600f26d5c875785d20f15d45331d007733be9a2422261d16cea stdole2.tlb

ip 81.199.34[.]150

dns elephant.zzux[.]com

dns angrybear.ignorelist[.]com

dns bigalert.mefound[.]com

dns bughouse.yourtrap[.]com

dns getfreetools.strangled[.]net

dns news100top.diskstation[.]org

dns pro100sport.mein-vigor[.]de

dns redneck.yourtrap[.]com

dns savage.2waky[.]com

dns tehnologtrade.4irc[.]com

ip 81.199.160[.]11

dns forums.chatnook[.]com

dns goodengine.darktech[.]org

dns locker.strangled[.]net

dns simple-house.zzux[.]com

dns specialcar.mooo[.]com

dns sunseed.strangled[.]net

dns whitelibrary.4irc[.]com

dns bloodpearl.strangled[.]net

dns getlucky.ignorelist[.]com

dns proriot.zzux[.]com

dns fourapi.mooo[.]com

dns nopasaran.strangled[.]net

ip 78.138.25[.]29

dns showme.twilightparadox[.]com

dns mouses.strangled[.]net

ip 82.146.175[.]69

dns mouses.strangled[.]net

ip 178.219.68[.]242

dns ftp.fueldust.compress[.]to

dns ftp.linear.wikaba[.]com

dns ftp.mysterysoft.epac[.]to

dns ftp.scroller.longmusic[.]com

dns ftp.spartano.mefound[.]com

dns fueldust.compress[.]to

dns linear.wikaba[.]com

dns mysterysoft.epac.to

dns safety.deaftone[.]com

dns salary.flnet[.]org

dns scroller.longmusic[.]com

dns spartano.mefound[.]com

ip 88.83.25[.]122

dns robot.wikaba[.]com

ip 41.223.91[.]217

dns smileman.compress[.]to

dns decent.ignorelist[.]com

dns dekka.biz[.]tm

dns disol.strangled[.]net

dns eraser.2waky[.]com

dns filelord.epac[.]to

dns justsoft.epac[.]to

dns smuggler.zzux[.]com

dns sport-journal.twilightparadox[.]com

dns sportinfo.yourtrap[.]com

dns stager.ignorelist[.]com

dns tankos.wikaba[.]com

dns grandfathers.mooo[.]com

dns homeric.mooo[.]com

dns jamming.mooo[.]com

dns pneumo.mooo[.]com

dns razory.mooo[.]com

dns anger.scieron[.]com

dns gantama.mefound[.]com

dns letgetbad.epac[.]to

dns rowstate.epac[.]to

dns memento.info[.]tm

ip 196.43.240[.]177

dns bughouse.yourtrap[.]com

dns news100top.diskstation[.]org

ip 169.255.102[.]240

dns harm17.zzux[.]com

dns mountain8.wikaba[.]com

sha256 0e0045d2c4bfff4345d460957a543e2e7f1638de745644f6bf58555c1d287286 other

sha256 bdcc7e900f10986cdb6dc7762de35b4f07f2ee153a341bef843b866e999d73a3 other

sha256 fac13f08afe2745fc441ada37120cebce0e0aa16d03a03e9cda3ec9384dd40f2 backdoor

sha256 bae62f7f96c4cc300ec685f42eb451388cf50a13aa624b3f2a019d071fddaeb1 other

发表评论

您还未登录,请先登录。

登录