译者:blueSky

预估稿费:120RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

2016年底,黑客使用“曼巴”勒索软件对旧金山市政交通局进行了一次大规模的网络攻击,该勒索软件调用一个合法的应用程序DiskCryptor对磁盘进行加密,最终成功对旧金山市政交通局的电脑磁盘进行了加密操作。这个月,我们注意到这个勒索软件背后的团体又开始对该公司发起新一轮的网络攻击。

攻击者来自哪里?

我们的调查显示,对旧金山市政交通局进行网络攻击的团体主要来自以下两个国家:

1. 巴西

2. 沙特阿拉伯

攻击方式是什么?

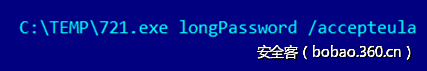

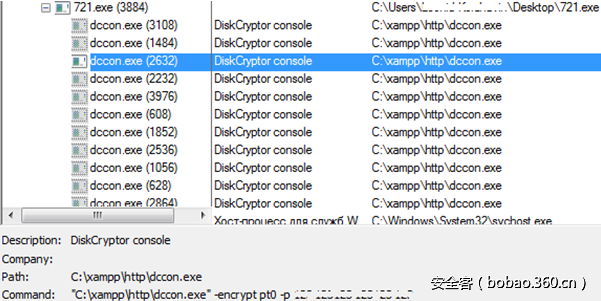

与其他的网络攻击一样,在该起网络攻击事件中,网络攻击者首先获得对目标公司网络的访问权限,之后攻击者使用psexec这个工具来勒索。此外,我们从这起网络攻击事件中发现一些重要的信息,那就是对受害公司里的每一台电脑,攻击者都会使用“DiskCryptor”这个软件生成一个密码,并且将该密码通过命令行参数的方式传递到勒索软件的服务器端。

攻击技术分析

这起网络攻击事件其实并不复杂,简单来说,整个网络攻击事件可以分为两个阶段:

1. 阶段1(准备阶段):

下面是阶段1中所涉及到的网络攻击步骤:

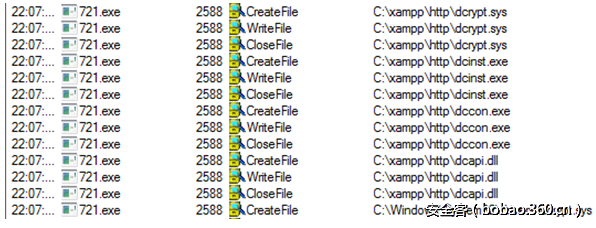

a. 第一步首先在目标机器上创建“Cxampphttp”这个文件夹;

b. 第二步将DiskCryptor程序放入步骤1创建的文件夹中;

c. 第三步就是在目标机器上安装DiskCryptor驱动程序;

d. 第四步是在目标机器中注册DefragmentService这个系统服务;

e. 最后一步是重新启动受害者机器。

2. 阶段2(加密阶段):

阶段2所涉及到操作主要有:

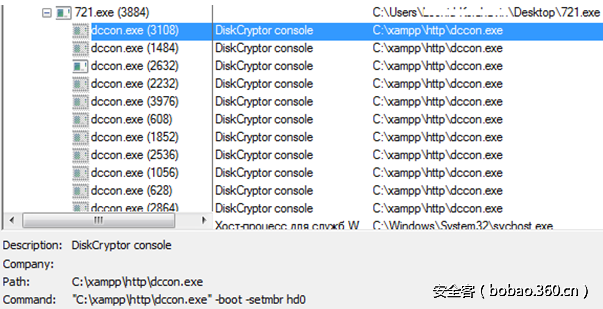

a. 第一步首先是将引导程序安装到MBR中并使用DiskCryptor软件对磁盘分区进行加密操作;

b. 第二步是清理攻击者在目标机器上的操作痕迹;

c. 最后一步就是重新启动受害者机器。

阶段1(准备阶段)

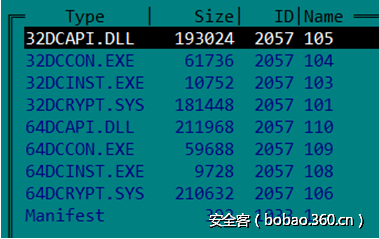

在第一阶段中,网络攻击者首先将DiskCryptor程序安装到计算机上,因为这个工具在第二阶段会用到,用它来对受害者的磁盘进行加密操作。技术上,恶意软件的创建者使用了常用的隐藏恶意程序的方法,那就是将DiskCryptor程序作为木马程序资源信息的一部分,将其存储在木马软件的的资源数据中。

DiskCryptor程序分为32位和64位两种版本,恶意软件会首先探测受害机器的操作系统的信息,之后根据目标操作系统的信息,再对32位或者64位的DiskCryptor进行选择,并将最终选择的DiskCryptor释放到之前创建的“Cxampphttp”这个文件夹中。

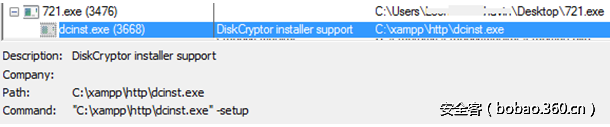

之后,恶意软件将启动释放到“Cxampphttp”这个文件夹中的DiskCryptor安装程序。

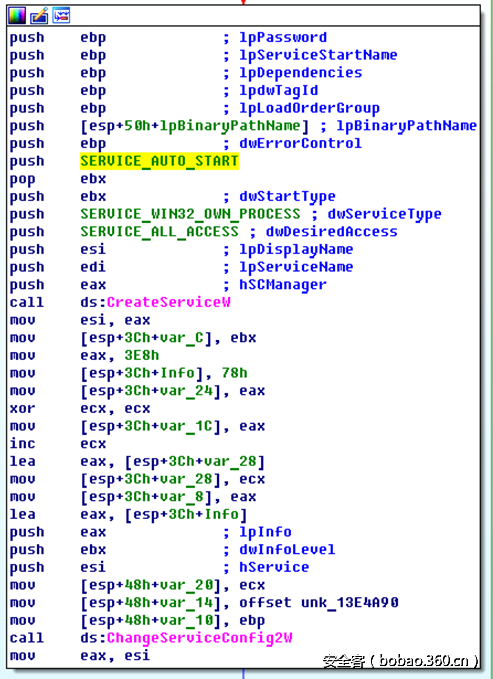

当DiskCryptor安装完成后,恶意软件将在目标机器注册DefragmentService系统服务,创建这个系统服务需要SERVICE_ALL_ACCESS和SERVICE_AUTO_START两个参数。

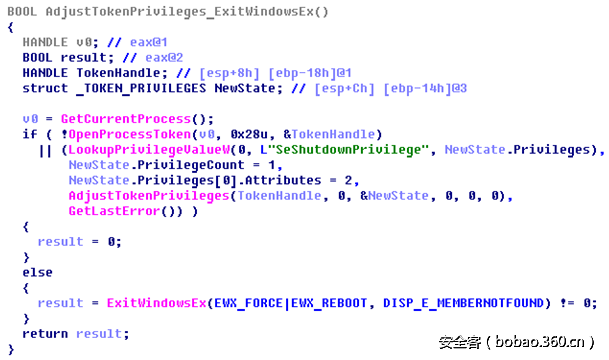

以上的步骤完成之后,第一阶段的最后一步就是重新重启目标机器,这步操作如下图所示:

第二阶段(加密阶段)

在第2阶段,网络攻击者会使用DiskCryptor,在MBR中设置了一个新的引导加载程序。

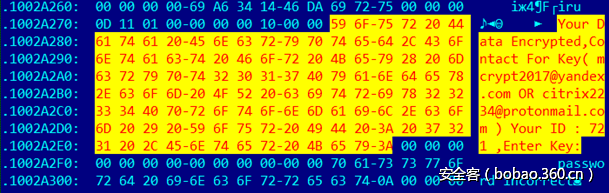

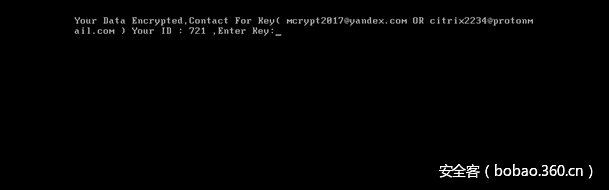

有意思的是,在这个引导程序中包含了受害者需要缴纳的赎金信息。

引导加载程序设置好之后,网络攻击者将使用之前通过命令行方式生成的密码加密磁盘分区。

磁盘分区加密结束之后,受害者机器将重新启动。此时,勒索软件将运行,并在受害者的屏幕上显示受害者需要缴纳赎金才能解密信息。

卡巴斯基实验室检测到了这款勒索木马软件,并将其命名为:Trojan.Win32.Generic。

能否解密?

到目前为止,仍然没有任何办法去解密使用DiskCryptor勒索软件加密的数据,因为这个合法的程序在实现中使用了强大的加密算法。

IOCs:

79ED93DF3BEC7CD95CE60E6EE35F46A1

发表评论

您还未登录,请先登录。

登录