该木马伪装成正常的软件,只有在用户退出软件的时候才会调用恶意代码,将恶意引导代码和原始的MBR以及加密后的硬盘分区表DPT重新写入硬盘。木马文件并没有加密电脑中的其他数据文档,在系统重启的时候提示勒索信息,并且要求输入密码,密码无效则无法进入系统。具体流程如图所示

图1-1 勒索木马运行流程图

二、样本来源

样本来自某下载网站,从更新时间来看,是最近发布的。

图2-1 勒索木马软件下载站

三、木马分析

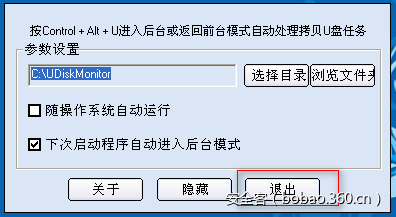

主程序运行之后没有界面,需要热键激活,激活之后界面如下:

图3-1木马主程序运行界面

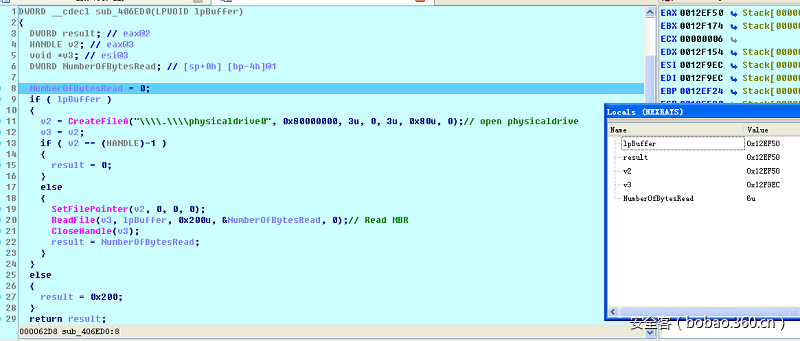

该程序的主要恶意行为在用户点击退出按钮的时候激活。通过调用CreateFileA打开主硬盘,调用ReadFile读入第0扇区原始数据。

图3-2 木马读入MBR代码

图3-3读入MBR原始数据

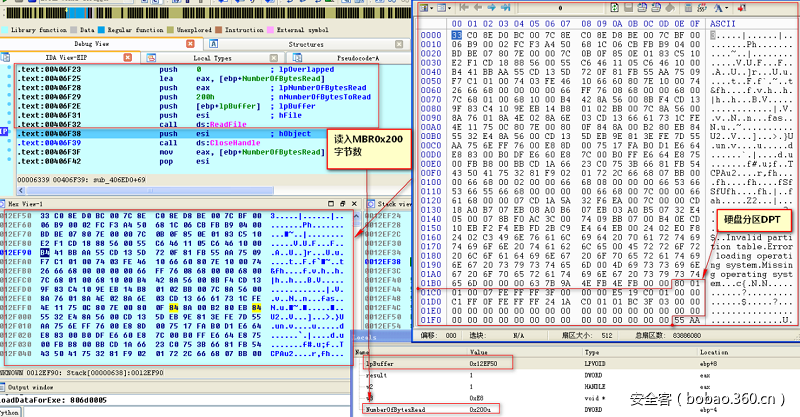

接着程序会在内存中通过XMM寄存器,对读入MBR的硬盘分区表进行异或(0x54)加密,具体如下:

图3-4 硬盘分区表加密前

图3-5硬盘分区表加密后

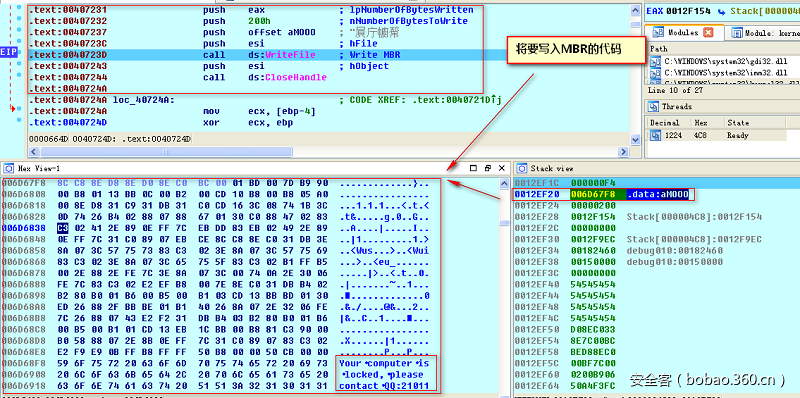

接着程序会调用CreateFileA打开主硬盘,调用WriteFile将恶意代码和加密过的硬盘分区表写到0扇区和2扇区,可以看到增加了勒索提示信息。

图3-6写入MBR的恶意代码。

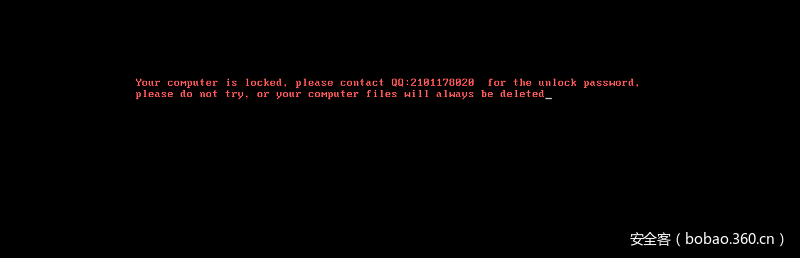

重启系统后显示了勒索提示,提示的QQ号实际并不存在,无法联系到勒索作者。

图3-7重启系统开机进入勒索提示

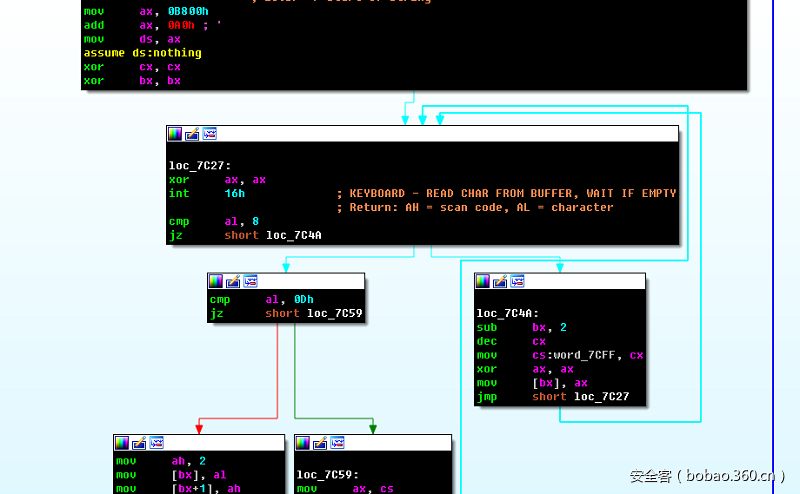

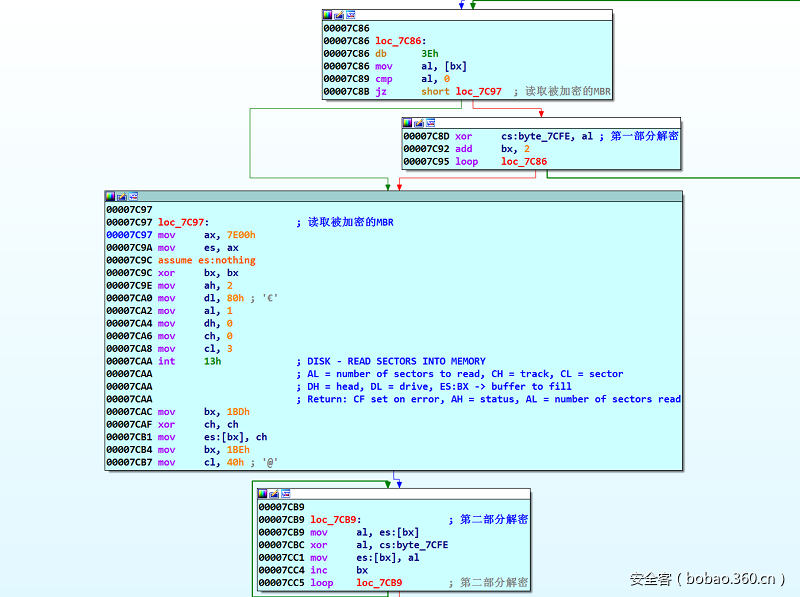

通过动态分析勒索木马修改的MBR,可以找到木马密码的验证逻辑如下:

图3-8开机输入密码以回车键结束

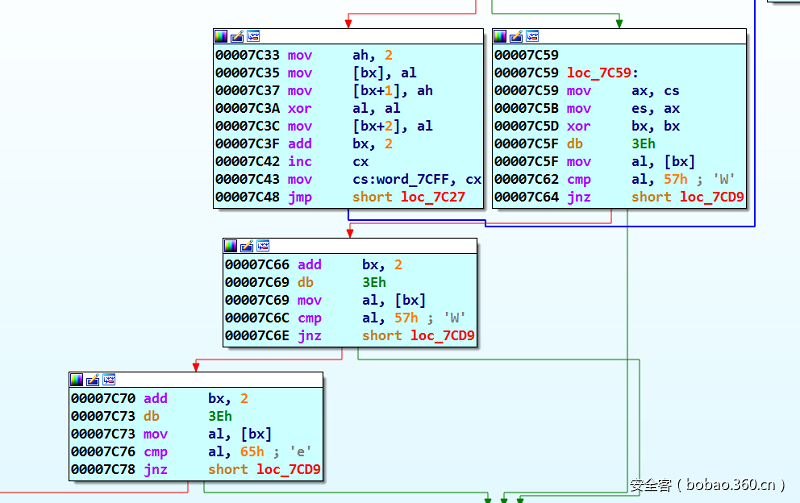

图3-9判断开始数据是否WWe

图3-10 将输入的数据作为分区表的解密秘钥

输入数据的前三个字母是“WWe”,解密的密钥是“T”,我们在XP系统中输入一组密码“WWeTTTTTTTTT”后成功进入了系统。需要说明的是秘钥“T”的个数根据不同的环境数量可能不同。

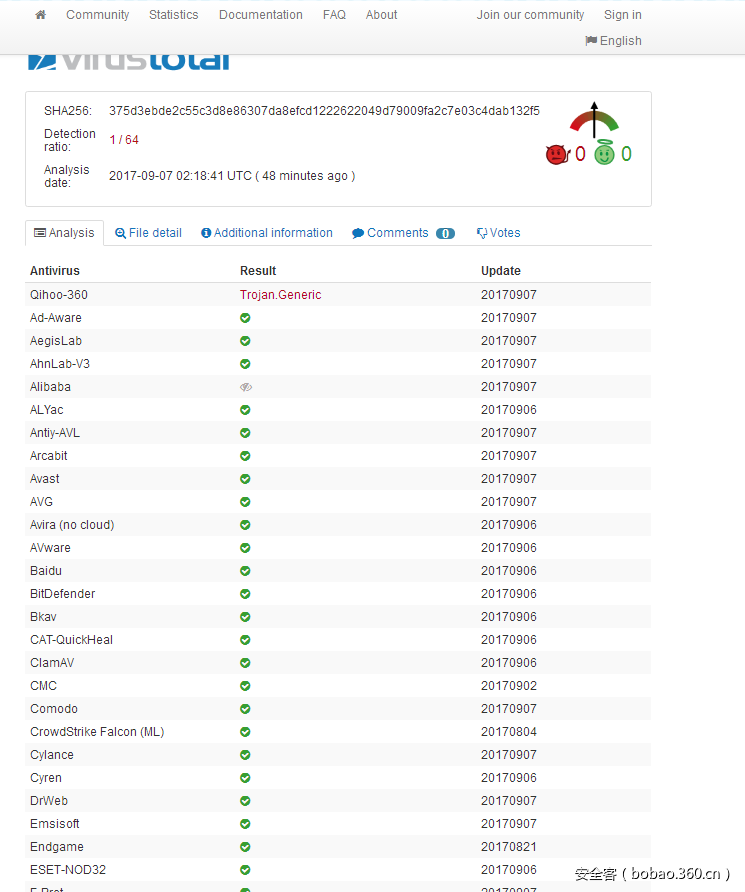

四、杀毒的查杀

360杀毒已第一时间查杀该木马,对于勒索木马“防”重于“治”,请广大用户不要轻易信任未知来源的软件。

图4-1 360查杀国产新型勒索木马

发表评论

您还未登录,请先登录。

登录