PPT分享

链接: https://pan.baidu.com/s/1jIquO30

密码: wsss

漏洞挖掘与源代码安全论坛简介

探讨源代码安全问题在基础设施建设中的影响及作用;源代码审计研究的最新进展和存在的问题;自动化漏洞分析技术的制约因素;在安全漏洞模式发生重大变化的当下,高级对抗环境下自动化漏洞利用技术的发展。

精彩内容回顾

分论坛开场前,会场座无虚席。

盘古团队核心成员、上海犇众信息科技有限公司首席科学家王铁磊主持论坛。

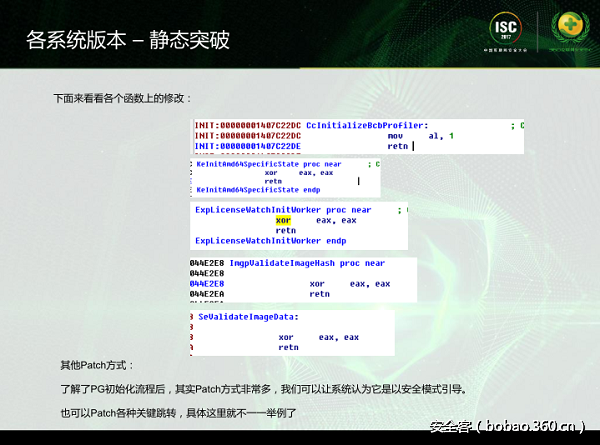

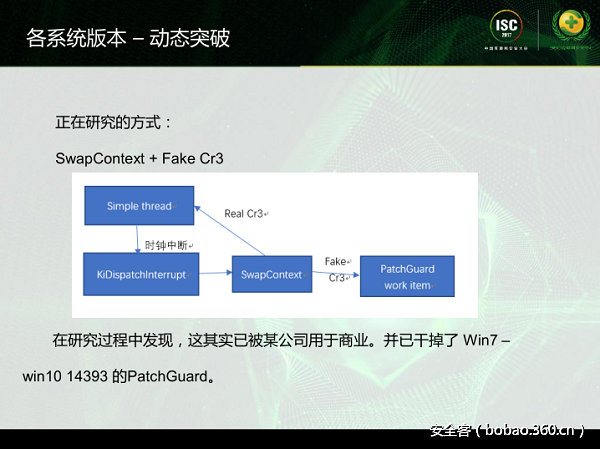

演讲嘉宾:范洪康 成都盐道信息科技有限公司反外挂工程师

嘉宾介绍:编程6年,研究信息安全3年。负责公司内核驱动开发,开发过游戏反外挂驱动,对游戏保护有过深入研究,正在申请反外挂系统著作权。深入研究过Tencent Protect,NProtect, HackShield, HProtect,BattlEye等多款国内外著名游戏保护,对驱动内核对抗有较深理解。关注并研究Windows的各种机制很长一段时间,尤其关注微软在内核安全方面采取的措施,目前正在研究微软的HyperGuard机制。现兼任i春秋讲师,已发布课程“WIN X64底层驱动攻防技术”。

演讲议题:Windows PatchGuard机制原理与其对安全领域的影响

PPT分享示例:

议题概要:Windows PatahGuard机制从发布至今就充满了争议,本次议题会主要汫解Windows PatchGuard的运作原理与攻击技巧。纵览国内外安全研究者对抗PatchGuard的手段,从Vista系统到Windows 10各版本系统,对PatchGuard做一个较详细的分析。并融入Intel 与AMD的硬件虚拟化技术,讲述如何利用硬件虚拟化针对PatchGuard进行攻击。最后大致讲述微软最新机制HyperGuard与 PatchGuand的异同,分析PatchGuard这几年对安全领域的影响所在。

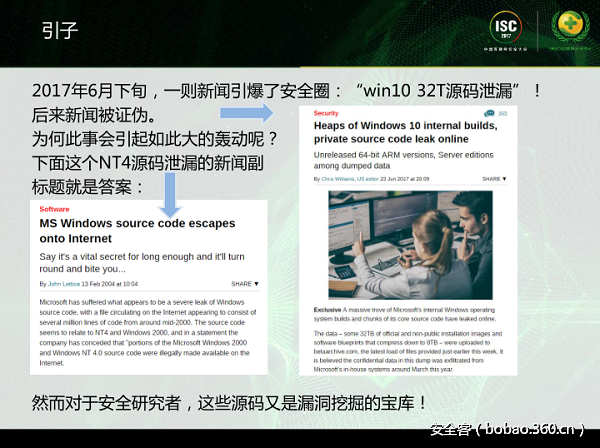

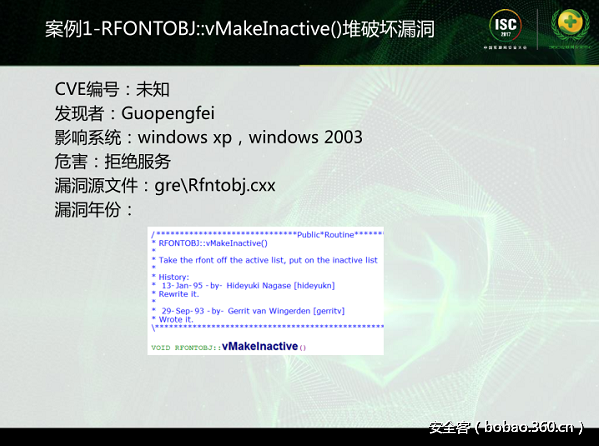

演讲嘉宾:国鹏飞 360代码卫士团队高级安全研究员

嘉宾简介:北京邮电大学信息安全专业硕士研究生。2011年毕业后加入360代码卫士团队,从事代码安全研究工作。主要研究方向为Windows环境下的系统和软件安全。曾发现过一些Windows系统提权漏洞和IE浏览器代码执行漏洞。2017年参加Pwn2Own比赛,成功完成对Windows系统的提权攻击。

演讲议题:源码审计与Windows内核漏洞

PPT分享示例:

议题概要:源码审计是漏洞挖掘的基本方法之一,有经验的研究者通过源码审计往往能发现其他手段难以发现的隐蔽漏洞。Windows操作系统是使用最广泛的闭源操作系统,由于没有源码,安全研究人员和黑客只能通过逆向分析和Fuzz测试去挖掘Windows的系统漏洞。 2004年微软泄漏了部分nt4源码。这些代码距今有20多年的历史,然而这些古老的代码中,依然隐藏着不少近几年才修补的漏洞。 本议题将用到几个nt4源码中的漏洞实例,其中包含一个在Pwn2Own2017世界黑客大赛上用到的,通杀所有版本Windows系统 的古老的“神洞”,来展示源码审计对漏洞挖掘的价值。

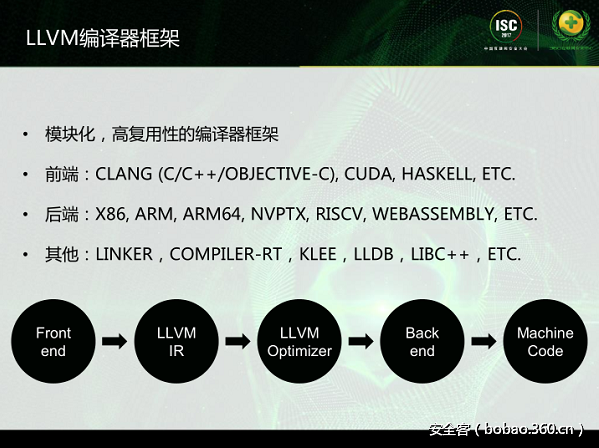

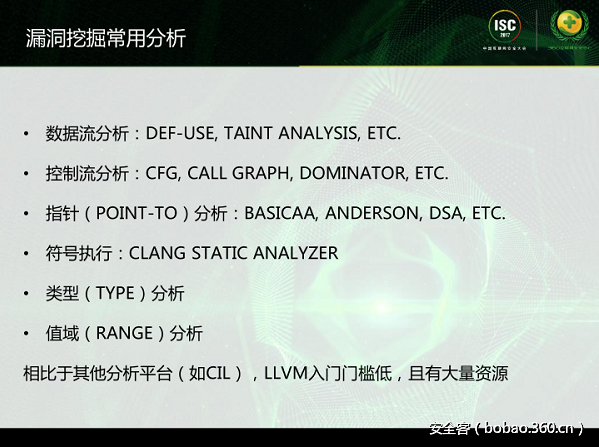

演讲嘉宾:宋程昱 加州大学河滨分校助理教授

嘉宾简介:佐治亚理工计算机系博士,北京大学计算机硕士、学士。从事安全研究超过10年。研究领域主要涵盖漏洞,尤其是操作系统内核漏洞的挖掘、利用与防护。在系统安全顶级研究会议发表论文十余篇,是国内首个在BlackHat分享研究成果的研究人员,同时是DARPA CGC决赛队伍成员。

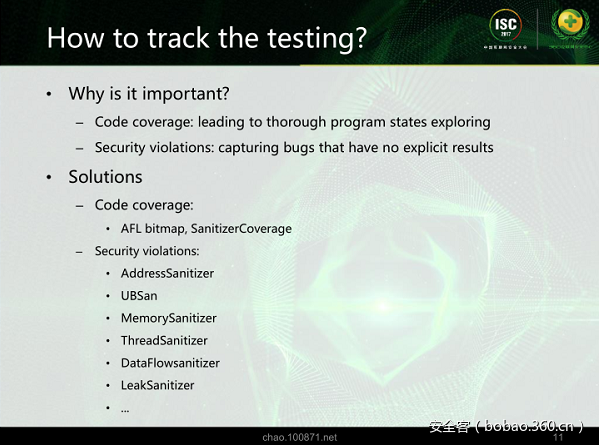

演讲议题:基于源代码的自动程序分析在内核安全中的应用

PPT分享示例:

议题概要:内核的安全是系统安全的基础。为了追求性能和灵活性,大部分操作系统内核都是用非类型安全的语言开发的,例如C和汇编。但由此导致了大量内存错误型漏洞,这些漏洞通常易于利用且十分强大。近年来耳熟能详的iOS越狱、安卓ROOT、沙盒逃逸,背后都有利用内核的内存错误漏洞。本议题以Linux内核为代表,简要概括了近年来自动化程序分析在内核安全研究中的最新进展,主要内容包括:如何利用自动化程序分析识别内核中重要的安全数据;如何对识别出的重要数据进行自动化的安全防护;未初始化数据相关漏洞的挖掘。

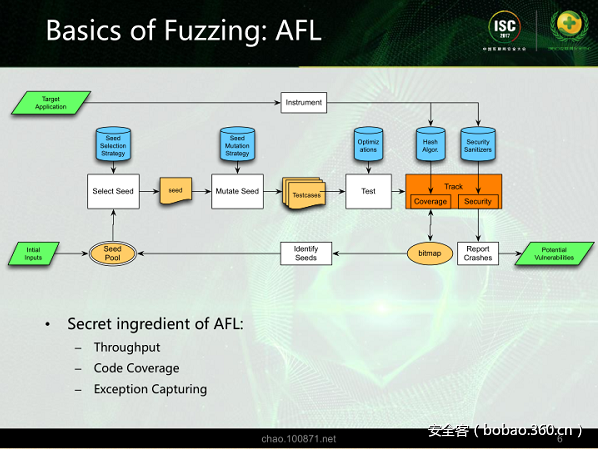

演讲嘉宾:张超 清华大学副教授

嘉宾介绍:曾入选中国科协“青年人才托举工程”和计算机学会“青年人才发展计划”。主要研究系统和软件 安全,共发表论文23篇,含顶级论文7篇,其中一篇被评为2013年最有影响力十篇安全论文之一。 获得微软BlueHaTO御竞赛特别提名奖。获得DefCon CTF夺旗竞赛2015年第五名和2016年第二名 等国内历史最优成绩。曾带队UC Berkeley参加DARPACGC机器自动化攻防竞赛,获得初赛防御 第一和决赛攻击第二。

演讲议题:机器自动化攻防探索

PPT分享示例:

议题概要:围绕软件/系统漏洞的攻防之战由来已久,攻防双方针对漏洞挖掘、漏洞利用及防御展开了持续的研究,攻防技术在不断博弈的过程 中演进。安全分析的技术门棚越来越高,对安全分析人员的能力要求也越来越高。自动化攻防技术应运而生。美国国防部DARPAS 起的CGCtfl器自动化攻防超级挑战赛是自动化攻防技术硏究的标志性事件,吸引了全球的目光。本次报告中张超博士将结合其攻防实践经历、带队参加CGC经历、以及正在开展的攻防技术研究,介绍机器自动化攻防探索的历程,介绍机器辅助、自动化、智能化攻防的趋势,分享漏洞挖掘,漏洞利用用及防御技术研究的发展趋势,以及探讨其中存在的问题 及可能随究方向。

演讲嘉宾:郑吉宏 长亭科技安全研究员

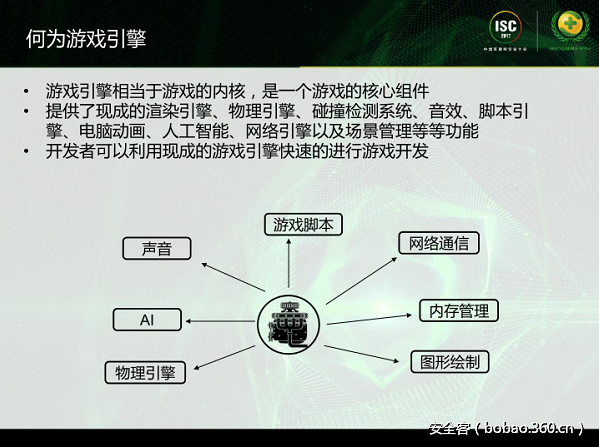

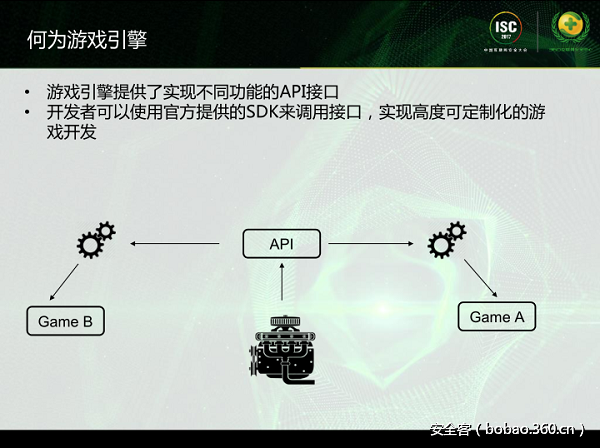

嘉宾介绍:杭州电子科技大学通信工程专业,带领vidar战队在国内外各种信息安全大赛中取得不俗的成绩,作为Tea Deliverers核心成员战队闯入DEFCON CTF总决赛。现主要研究游戏引擎安全。

演讲议题:起源游戏引擎的漏洞挖掘与利用

PPT分享示例:

议题概要:全球范围内,每天有数以亿计的玩家在享受在线游戏带来的欢乐,因此游戏的安全显得尤为重要。而目前大量游戏安全的研究主要集中在游戏的破解、修改和作弊上,针对远程代码执行等危害严重的安全问题却很少有人关注。因此,我对Valve公司的起源引 擎做了大靈研究。在这个议题中,我们将以反、军团要塞等热门游戏为例,剖析起源游戏引擎的工作原理,介绍我们 慰口何从中发现多个漏'洞并利用它们实现代码执行的。

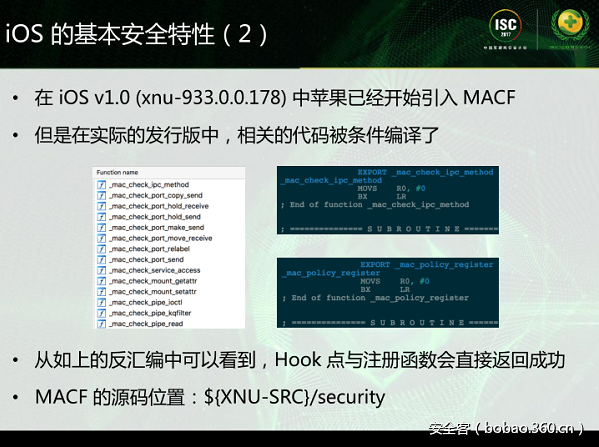

演讲嘉宾:360信息安全部涅槃团队

嘉宾介绍:涅槃团队(Nirvan Tearn)隶属于360公司信息安全部,主要负责公司所有iOS App的安全,同时进行苹果平台相关的安全研究,包括:操作系统层面的漏洞挖掘与利用;在工程中提升攻防效率与生产力的方法与工具。该团队在苹果系统中发现了大量漏洞,多次获得苹果官方致谢;该团队积极参与社区分享,发表大大量技术文章,并多次在国内外的安全会议上发表主题演讲。

演讲议题:手把手教你突破iOS 9.x 的用户空间防护

PPT分享示例:

议题概要:在这个议题中我们会讲解iOS 9.x用户空间中的逻辑类缺陷,这个缺陷是我们团队在2016年发现的。具体来说,我们会非常详细地介绍:1、我们是如何发现这个缺陷的; 2、如何获得用户空间代码执行;3、如何突破iOS的沙盒限制;4、如何利用LLDB JIT编写利用;

由于这是个逻辑类缺陷,利用起来不需要什么技巧,相信听完这个议题你也可以自己动手突破iOS 9.x的用户空间限制,实现沙盒逃逸,并获得任意代码执行能力。利用这个Bug你可以在非越狱的iOS 9.x的设备上拷贝文件,用于取证分析,或者进而攻击内核实现自己的越狱。

发表评论

您还未登录,请先登录。

登录