译者:Janus情报局

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

简介

Unit 42近期发现了一组新的恶意软件样本,这些样本的目标是三星设备以及韩语用户,与重磅炸弹行动(Operation Blockbuster)中使用的恶意软件有一些关联。这些新样本和重磅炸弹行动存在关联的关键点如下:

· 在重磅炸弹行动后续(Operation Blockbuster Sequel)中提到的,由宏指令传输的payload

· HiddenCobra威胁团队使用的恶意软件

· 孟加拉SWIFT银行系统2016入侵中使用的恶意软件

· 谷歌商店托管的APK样本

尽管Unit 42团队不能提供相关样本的详细信息,但他们认为该活动针对的是使用三星设备的韩语用户。基于这些证据,他们也相信,这种新型恶意软件很可能是针对韩国人的。

新发现的样本存在过去样本不具备的新功能。而之前检测到的这些活动中发现的恶意样本,与本报告中新发现的样本存在很深的关联。

新型恶意软件集群

该新型恶意软件样本的集群中心是一个PE文件(ed9e373a687e42a84252c2c01046824ed699b32add73dcf3569373ac929fd3b9),可在VirusTotal查看,文件名为“JAVAC.EXE”。样本运行需要两个命令行参数,第一个是二进制文件绑定的端口号,作为webserver,第二个是用于加密协议通信的端口号。

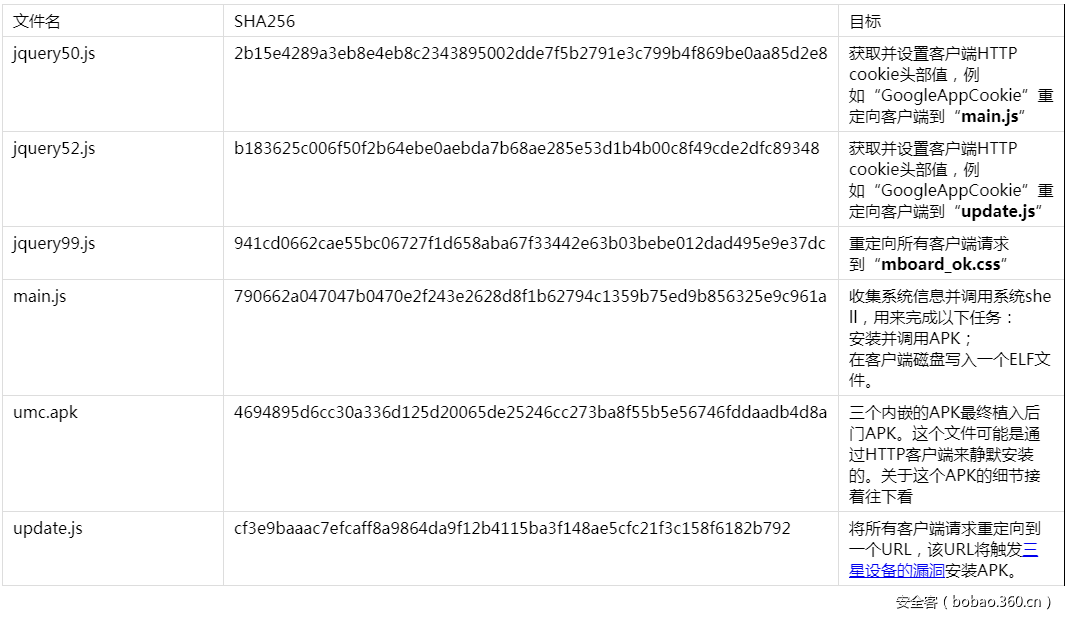

第一个端口模仿Apache服务器,使用Apache服务器惯用的header,并根据不同User-Agent的请求,返回不同的响应。一些响应内嵌在PE文件中,而另一些则在本地磁盘中。以下是在JAVAC.EXE的资源模块发现的JavaScript文件:

这个PE HTTP服务器要执行的系统名称的主机名为“RUMPUS-5ED8EE0”。这是在JAVAC.EXE执行期间检查的。除了上表中所列的资源文件,还有一点很重要,那就是JAVAC.EXE希望在系统上存在一些其他文件。具体列表如下所示:

· mboard_ok.css

· node_n.js

· node_e.js

· node_g.js

· node_p.js

· node_ok.js

· node_nc.js

· node_ex.js

然而截止目前,仍未获得这些资源文件的副本。

相关ELF ARM样本

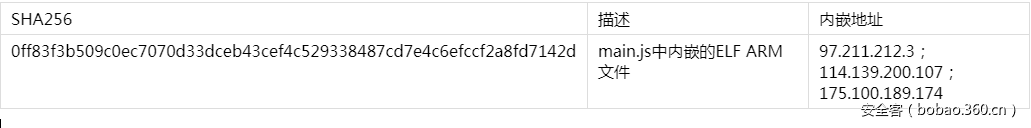

按照main.js中的逻辑,嵌入在main.js中的ELF ARM文件被写入HTTP客户端的磁盘中。下表是内嵌的ELF ARM的指标:

这个ELF ARM文件是我们确认的三个之一。这些ELF ARM文件与Symantec命名为Cruprox的PE文件、Kaspersky命名为Manuscrypt的PE文件、Trend Micro命名为Clevore的PE文件相似。ELF ARM样本中包含了一些域名(用于欺骗)和IPv4地址(用于C&C)。这些域名和IPv4地址用于生成TLS会话,这与Novetta发布的重磅炸弹行动报告的第4.3.3.1节中的“伪造TLS”通信机制相似。

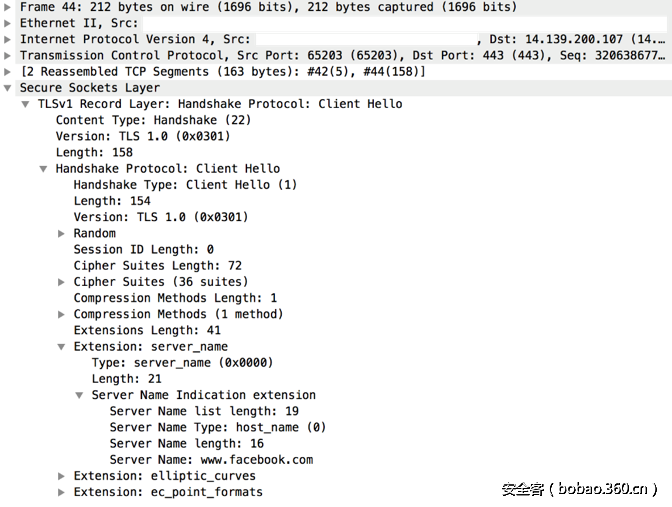

ELF ARM样本选择了一个内嵌的域名,填充TLS的SNI字段,连接到其中一个内嵌的IPv4地址。通过以这种方式执行命令和控制,分析连接流的分析师只能看到看似(但不是)与合法域名的TLS连接。

包含在ff83f3b509c0ec7070d33dceb43cef4c529338487cd7e4c6efccf2a8fd7142d中的域名如下:

· myservice.xbox[.]com

· uk.yahoo[.]com

· web.whatsapp[.]com

· www.apple[.]com

· www.baidu[.]com

· www.bing[.]com

· www.bitcoin[.]org

· www.comodo[.]com

· www.debian[.]org

· www.dropbox[.]com

· www.facebook[.]com

· www.github[.]com

· www.google[.]com

· www.lenovo[.]com

· www.microsoft[.]com

· www.paypal[.]com

· www.tumblr[.]com

· www.twitter[.]com

· www.wetransfer[.]com

· www.wikipedia[.]org

由0ff83f3b509c0ec7070d33dceb43cef4c529338487cd7e4c6efccf2a8fd7142d生成“Client Hello”记录的例子如下所示。它包括了其SNI字段的合法域名,并被发送到C&C的IPv4地址。

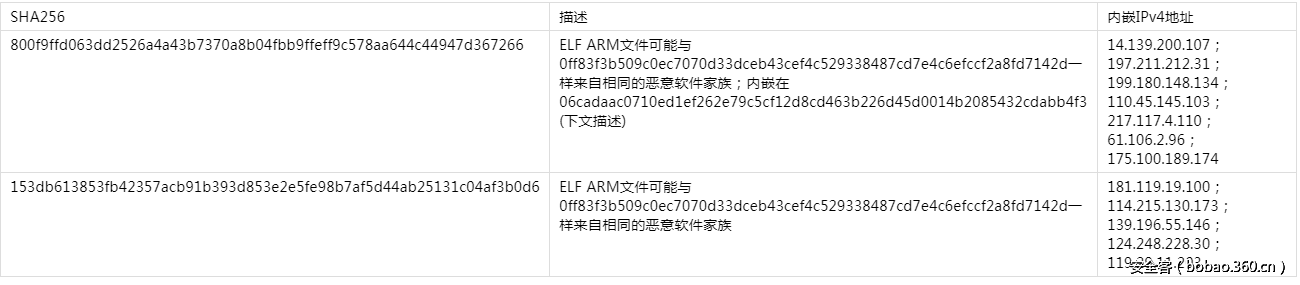

通过检查字符串、二进制文件的函数和样本0ff83f3b509c0ec7070d33dceb43cef4c529338487cd7e4c6efccf2a8fd7142d内嵌的IPv4地址,我们可以捕获和定位另外两个ELF ARM样本。以下是相关ELF ARM样本列表:

相关APK样本

除了ELF ARM文件,HTTP服务器还提供APK文件。如前所述,SHA256为4694895d6cc30a336d125d20065de25246cc273ba8f55b5e56746fddaadb4d8a的APK样本被内嵌在HTTP PE服务器样本中,并被命名为“umc.apk”。

“umc.apk”定义了意图过滤器,当APK被替换(PACKAGE_REPLACED),或当设备收到一条文本消息(SMS_RECEIVED),或当设备处于使用中(USER_PRESENT),接收来自Android操作系统的事件。“umc.apk”会安装一个SHA256为a984a5ac41446db9592345e547afe7fb0a3d85fcbbbdc46e16be1336f7a54041的内嵌APK,这个内嵌APK的名称为“install.apk”。

“install.apk”的目的是清除“umc.apk”,并安装SHA256为4607082448dd745af3261ebed97013060e58c1d3241d21ea050dcdf7794df416的第三个APK,这个APK名为“object.apk”。

这个“object.apk”才是最后的恶意payload!这个应用确保它在设备启动后运行,并为其控制器提供后门功能。

· 记录麦克风

· 相机捕获

· 上传、执行和操作本地文件

· 下载远程文件

· 记录GPS信息

· 读取联系人信息

· 读取SMS/MMS信息

· 记录浏览器历史和书签

· 扫描和捕获WiFi信息

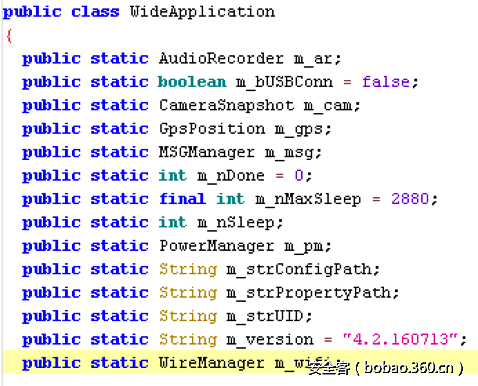

下面是后门主要组件的反编译代码截图。它显示了这个应用的内部版本号为“4.2.160713”,目前还不清楚这个版本号是否为这个恶意软件家族更新版本的准确表示,或者是否只是为了给APK一个合法的外壳。

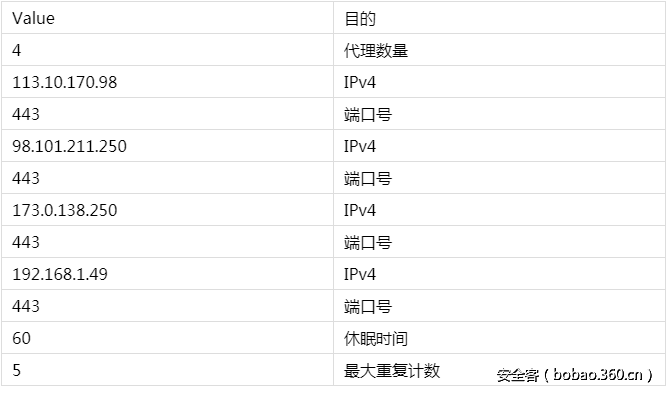

“object.apk”的配置信息隐藏在“assest.png”中。可以使用以下Python函数进行解码:

def cnfdecr(s):

b = ''

for each in s:

tmp = ord(each)

tmp = tmp - 55

tmp = tmp ^ 0x12

b += chr(tmp)

return b解码后的配置信息及目的如下:

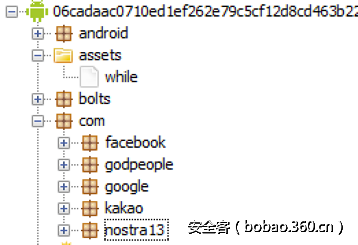

SHA256为06cadaac0710ed1ef262e79c5cf12d8cd463b226d45d0014b2085432cdabb4f3的这款应用,包含了流行的合法应用程序资源。我们推测这些资源文件是为了掩饰其真实意图,使它看起来像一个正常的app。而加入KaKaoTalk资源让我们相信这个APK是针对韩国人的。下图显示了一些被引用的移动应用资源:根据我们对APK的分析,我们可以找到另外一款相关应用。这个应用的SHA256为06cadaac0710ed1ef262e79c5cf12d8cd463b226d45d0014b2085432cdabb4f3,包含了一个800f9ffd063dd2526a4a43b7370a8b04fbb9ffeff9c578aa644c44947d367266文件,在“相关ELF ARM样本”章节中我们曾经提及过这个LEF ARM文件。

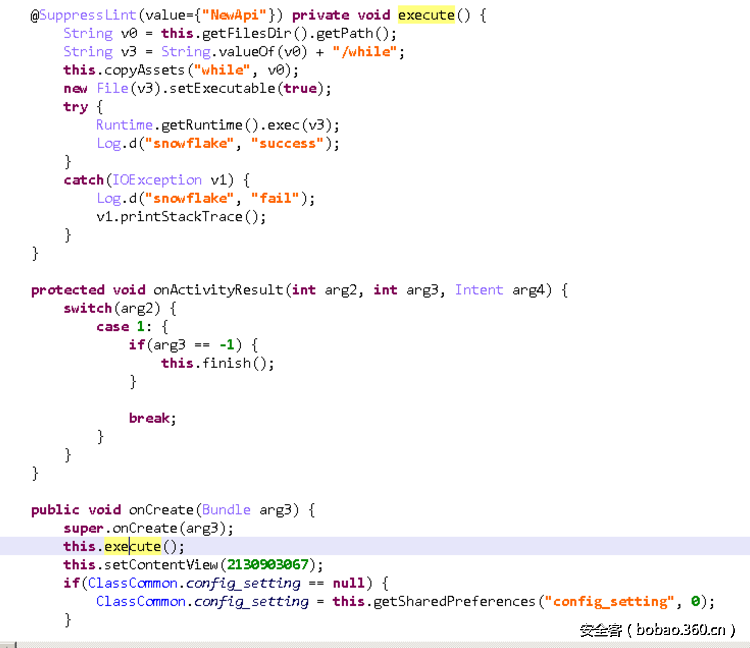

06cadaac0710ed1ef262e79c5cf12d8cd463b226d45d0014b2085432cdabb4f3的目的就是执行ELF ARM文件。下面显示包含APK核心功能的“com.godpeople.GPtong.ETC.SplashActivity”资源的反编译源代码。 它执行名为“while”的ELF格式的ARM文件并将Activity记录到名为“snowflake”的调试日志中。

关联已知样本

最开始,PE文件的服务器与以下样本的二进制文件一致:

· 410959e9bfd9fb75e51153dd3b04e24a11d3734d8fb1c11608174946e3aab710

· 4cf164497c275ae0f86c28d7847b10f5bd302ba12b995646c32cb53d03b7e6b5

在执行的过程中,两个样本都创建了互斥对象“FwtSqmSession106839323_S-1-5-20”,这与重磅炸弹行动以及SWIFT银行系统攻击有着紧密的关联。确认了这些指标的一致之后,我们又进行人工调查,发现了其他的重合迹象。

在以下样本和PE服务器中也发现了其他功能代码的重合:

· 1d195c40169cbdb0f50eca40ebda62321aa05a54137635c7ebb2960690eb1d82

· af71ba26fd77830eea345c638d8c2328830882fd0bd7158e0abc4b32ca0b7b74

与以前识别的恶意软件样本有关联的,并不只有PE服务器样本 。另外,一些基础网络对象,例如ELF ARM文件中内嵌的IPv4地址也与之前识别的恶意软件有关系。例如,175.100.189.174被内嵌在800f9ffd063dd2526a4a43b7370a8b04fbb9ffeff9c578aa644c44947d367266中,这个IP也与Destover样本a606716355035d4a1ea0b15f3bee30aad41a2c32df28c2d468eafd18361d60d6有关联。

IPv4地址重用的另一个例子是119.29.11.203。IPv4地址被内嵌在ELF文件, SHA256为153db613853fb42357acb91b393d853e2e5fe98b7af5d44ab25131c04af3b0d6的文件中,该IP也与7429a6b6e8518a1ec1d1c37a8786359885f2fd4abde560adaef331ca9deaeefd样本有关联,该样本是一个由宏指令传输的PE payload,可见下方恶意文件:

· 7576bfd8102371e75526f545630753b52303daf2b41425cd363d6f6f7ce2c0c0

· ffdc53425ce42cf1d738fe22016492e1cb8e1bc657833ad6e69721b3c28718b2

· c98e7241693fbcbfedf254f2edc8173af54fcacebb7047eb7646235736dd5b89

这些宏指令与Unit42在此前的报告中所述的逻辑是一样的。

最后的一些想法

很明显,在以前报告的样本和Unit42所概述的新样本族之间,源代码是重复使用的。此外,本文中所讨论的恶意软件用于命令控制的IPv4也被复用。

技术指标以及诸如APK主题和名称等软指标,与重磅炸弹行动和HiddenCobra组织背后的行动者之间建立了软约束的关系。

下图总结了本报告中介绍的各种关系:

即使拥有深厚的技术积累和大量的遥测技术,也很难挖掘出其真实的关联关系。本文未涉及该活动的目标和传播信息,仅提供了针对韩语三星用户的这一新活动的部分视角。

IoCs

SHA256

· 06cadaac0710ed1ef262e79c5cf12d8cd463b226d45d0014b2085432cdabb4f3

· 0ff83f3b509c0ec7070d33dceb43cef4c529338487cd7e4c6efccf2a8fd7142d

· 153db613853fb42357acb91b393d853e2e5fe98b7af5d44ab25131c04af3b0d6

· 1d195c40169cbdb0f50eca40ebda62321aa05a54137635c7ebb2960690eb1d82

· 2b15e4289a3eb8e4eb8c2343895002dde7f5b2791e3c799b4f869be0aa85d2e8

· 410959e9bfd9fb75e51153dd3b04e24a11d3734d8fb1c11608174946e3aab710

· 4607082448dd745af3261ebed97013060e58c1d3241d21ea050dcdf7794df416

· 4694895d6cc30a336d125d20065de25246cc273ba8f55b5e56746fddaadb4d8a

· 4cf164497c275ae0f86c28d7847b10f5bd302ba12b995646c32cb53d03b7e6b5

· 7429a6b6e8518a1ec1d1c37a8786359885f2fd4abde560adaef331ca9deaeefd

· 7576bfd8102371e75526f545630753b52303daf2b41425cd363d6f6f7ce2c0c0

· 790662a047047b0470e2f243e2628d8f1b62794c1359b75ed9b856325e9c961a

· 800f9ffd063dd2526a4a43b7370a8b04fbb9ffeff9c578aa644c44947d367266

· 941cd0662cae55bc06727f1d658aba67f33442e63b03bebe012dad495e9e37dc

· a606716355035d4a1ea0b15f3bee30aad41a2c32df28c2d468eafd18361d60d6

· a984a5ac41446db9592345e547afe7fb0a3d85fcbbbdc46e16be1336f7a54041

· b183625c006f50f2b64ebe0aebda7b68ae285e53d1b4b00c8f49cde2dfc89348

· c98e7241693fbcbfedf254f2edc8173af54fcacebb7047eb7646235736dd5b89

· cf3e9baaac7efcaff8a9864da9f12b4115ba3f148ae5cfc21f3c158f6182b792

· ed9e373a687e42a84252c2c01046824ed699b32add73dcf3569373ac929fd3b9

· ffdc53425ce42cf1d738fe22016492e1cb8e1bc657833ad6e69721b3c28718b2

互斥对象

· FwtSqmSession106839323_S-1-5-20

IPv4

· 110.45.145.103

· 113.10.170.98

· 114.215.130.173

· 119.29.11.203

· 124.248.228.30

· 139.196.55.146

· 14.139.200.107

· 173.0.138.250

· 175.100.189.174

· 175.100.189.174

· 181.119.19.100

· 192.168.1.49

· 197.211.212.31

· 199.180.148.134

· 211.115.205.41

· 217.117.4.110

· 61.106.2.96

· 98.101.211.250

域名

· www.radioapp[.]co[.]kr

文件名

· JAVAC.EXE

· jquery50.js

· jquery52.js

· jquery99.js

· main.js

· umc.apk

· update.js

· mboard_ok.css

· node_n.js

· node_e.js

· node_g.js

· node_p.js

· node_ok.js

· node_nc.js

· node_ex.js

· object.apk

· Install.apk

· while

应用样本

http://cloud.appscan.io/monitor.html?id=5a144f09027238250b86cd52

发表评论

您还未登录,请先登录。

登录