资讯类

一键自动检修CPU漏洞 360安全卫士首发免疫工具

https://www.anquanke.com/post/id/93817

CPU漏洞免疫工具下载地址:http://down.360safe.com/cpuleak_scan.exe

美国CERT更新CPU漏洞的安全公告

https://www.kb.cert.org/vuls/id/584653

Snort发布此次CPU漏洞的规则

http://blog.snort.org/2018/01/snort-subscriber-rule-set-update-for_5.html

F5的安全专家发现了一个名为PyCryptoMiner的新的Linux 门罗币挖矿僵尸网络,它通过SSH协议进行传播

http://securityaffairs.co/wordpress/67408/breaking-news/pycryptominer-botnet-miner.html

安全研究人员在西部数据(Western Digital)公司的My Cloud NAS设备中发现了数个严重漏洞和一个秘密的硬编码的后门程序,这些漏洞可能允许远程攻击者无限制地访问设备

(1. 任意文件上传(root身份);2.秘密硬编码的后门帐户;3. CSRF,命令注入,DoS;4.提交漏洞6个月之后还不打补丁)

https://thehackernews.com/2018/01/western-digital-mycloud.html

OpenWrt 和 LEDE 项目宣布合并,合并后的项目使用 OpenWrt 的名字,但项目的代码库将是基于 LEDE

http://www.cnbeta.com/articles/tech/686355.htm

https://lede-project.org/#announcing_the_openwrtlede_merge

惠普召回笔记本电池

技术类

性能VS安全?CPU芯片漏洞攻击实战(2) – Meltdown获取Linux内核数据

https://weibo.com/ttarticle/p/show?id=2309404192925885035405

Intel CPU漏洞简述

https://weibo.com/ttarticle/p/show?id=2309404192902644407039

Arm写的关于Arm对此次CPU漏洞涉及的技术的细节,并给出了Arm平台对漏洞的缓解措施

https://armkeil.blob.core.windows.net/developer/Files/pdf/Cache_Speculation_Side-channels.pdf

检测是否受此次CPU漏洞影响的工具(目前仅Linux平台)

https://github.com/raphaelsc/Am-I-affected-by-Meltdown

微软发布防御此次的Spectre/Meltdown漏洞的指南(含PowerShell脚本)

为什么树莓派不受SPECTRE/MELTDOWN漏洞影响?

https://www.raspberrypi.org/blog/why-raspberry-pi-isnt-vulnerable-to-spectre-or-meltdown/

Cisco IOS SNMP 远程代码执行漏洞CVE-2017-6737 exploit

https://github.com/artkond/cisco-snmp-rce

Google Play发现22多款手电筒app中发现恶意代码,已达百万下载量

ReverseCrypt:提取加密Jar包的工具

https://github.com/GraxCode/ReverseCrypt

移动安全人员逆向了朝鲜的”数字签名处理系统” Android app

https://github.com/fs0c131y/RedFlag

Striker:信息搜集/漏洞扫描工具

https://github.com/UltimateHackers/Striker

VMware Workstation – ALSA配置文件本地提权

https://www.exploit-db.com/exploits/43449/

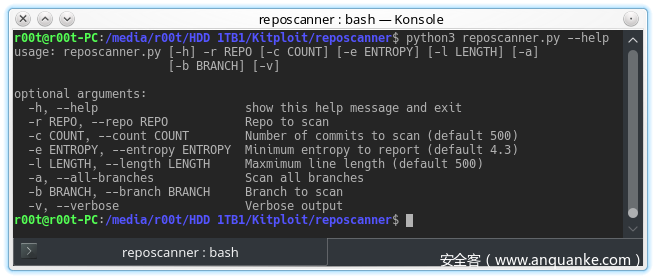

Reposcanner:扫描git项目字符串的工具

https://www.kitploit.com/2018/01/reposcanner-python-script-to-scan-git.html

发表评论

您还未登录,请先登录。

登录