近日,韩媒撰文报道,朝鲜难民和新闻工作者被不明身份者盯上,后者利用KakaoTalk(韩国流行的聊天应用程序)和其他社交网络服务(如Facebook)发送链接到受害者设备上用于安装恶意软件。

传播途径

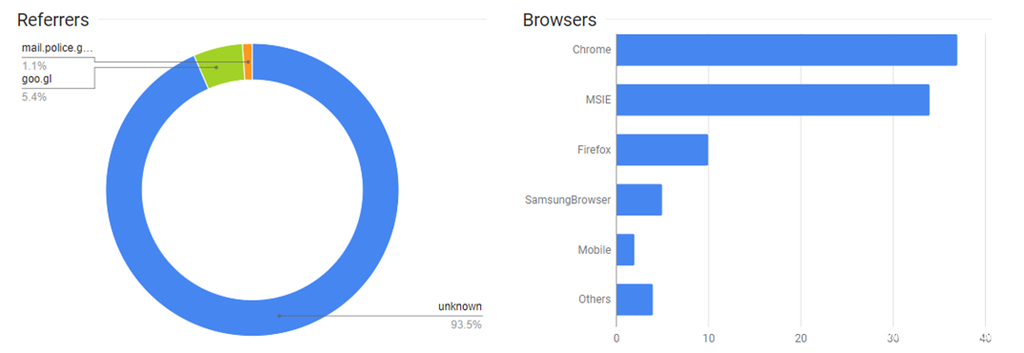

McAfee移动设备研究小组已经获取了相关的恶意APK文件,分析文章表示这些恶意软件主要是通过Google短网址来传播的,笔者分析了文章中的统计数据:

这些dropper木马病毒软件主要有两个版本:“북한기도” (为朝鲜祈祷) 和“BloodAssistant” (一个保健应用程序)。访问这两个应用程序的最频繁的区域是韩国,最常使用的浏览器与操作系统是Chrome和Windows(安卓系统排在第二)。BloodAssistant的参考图表显示,在12%的案例中恶意链接是通过Facebook发送到目标受害者的。

新闻报道指出,攻击者会发送一个显示简介的新闻链接给受害者记者,而这些链接都会指向ihoodtec[.]com/upload/newslist[.]php(现在已经下线),用于重定向到其他域名。如果这些链接被拥有警方后缀邮箱的人点击,这些链接将会自动发送到该警方邮箱中。

过分计较点击量其实没有意义,因为这些链接也会被始作俑者的恶意软件研究人员访问测试,最值得深究的是这些恶意软件下载链接通过各种各样的社交通讯工具传播——Facebook,KakaoTalk,电子邮件等。

软件分析

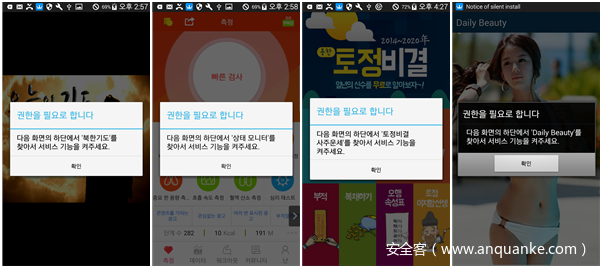

所有的恶意APK文件(包括其他变种)都将木马投放到受害者的设备上。 尽管这些应用程序看起来不同,但是投放机制是相同的,以下截图显示了dropper文件的执行情况:

当执行dropper APK时,它首先会检查设备是否已经被感染, 如果没有被感染,它会打开Accessibility(辅助功能)权限,如果受害者点击该弹出式窗口,界面就会变成“辅助功能”的设置菜单,以便应用程序可以获得该权限。

当辅助功能服务(accessibility service)开启时,为了隐藏打开所需设置和删除和安装木马的过程,它会通过播放视频这样的方式来覆盖当前窗口,而当木马安装完成后,覆盖窗口就被移除。下图解释了执行dropper恶意软件后的具体流程。

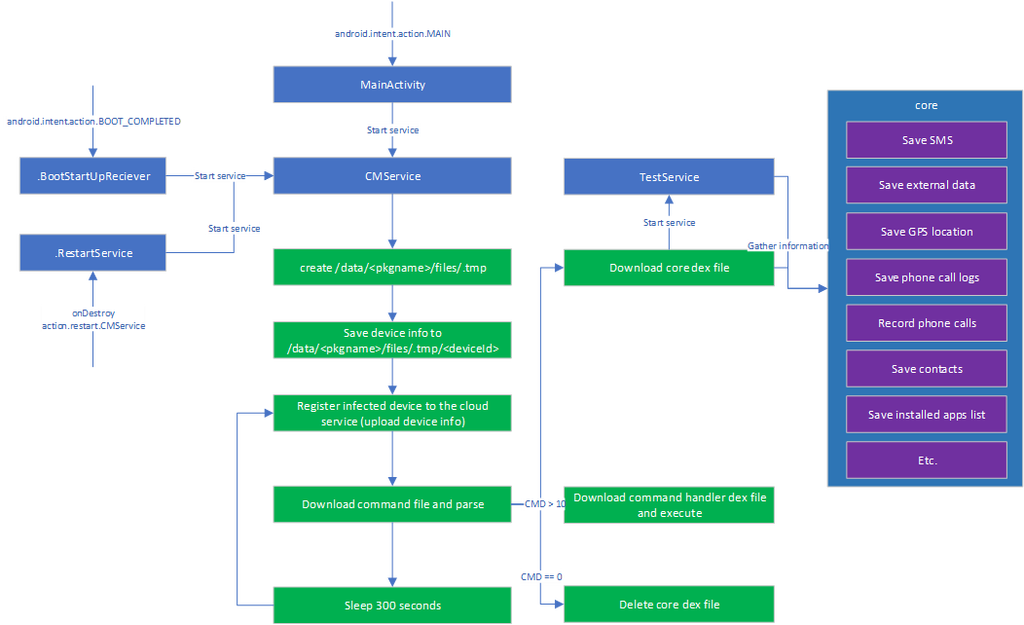

被删除的木马使用流行的云服务Dropbox和Yandex作为控制服务器来上传数据并接收命令。 下图解释了木马的执行流程。 广播接收器(Broadcast Receivers)和服务(Services)的名称可能因样本而异,但执行步骤是相同的。

当安装dropper木马时,它将设备信息保存在一个临时文件夹中并上传到云端。 然后下载包含命令和其他数据的文件来控制受感染的设备。 (我们将在下一节解释下载文件的格式)。大多数恶意操作(如保存短信,联系信息等)都是在单独的dex文件“core”中实现的,该文件是从控制端服务器下载的,并且在恶意软件的许多地方被引用了。恶意功能可能还有更多,我们将在下一节解释。

命令文件结构

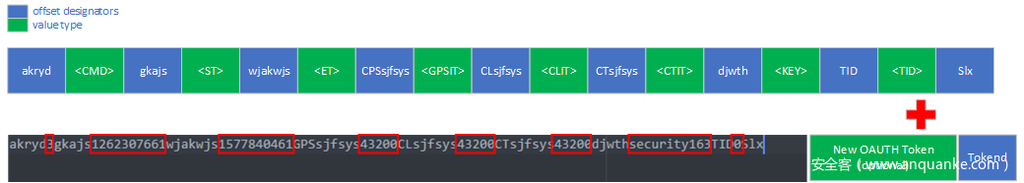

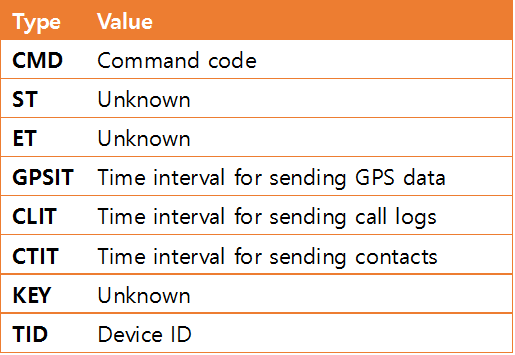

命令文件有其自己的格式,下图解释了值的类型,偏移指示符用于在解析文件时检索每个值。 下表解释了各个值的含义。

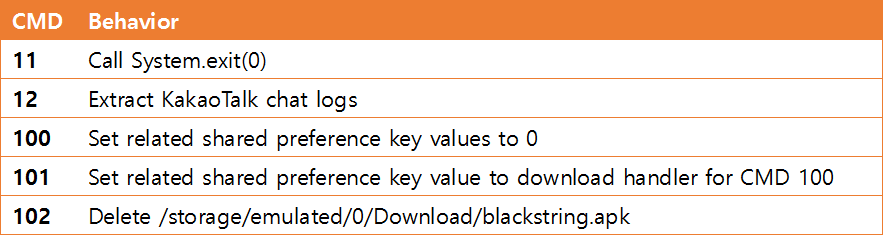

从云端接收到的命令代码处理程序(CMD值)作为单独的dex文件实现,它是在恶意软件解析命令文件之前或之后下载的。 这种机制允许攻击者轻松扩展其恶意功能,而无需更新整个恶意软件。

我们的分析表明,现在只有一些命令被实现并上传到云控制服务器。注意第12条命令捕获的是KakaoTalk聊天记录。

变种

据新闻报道,已经发现了在Google云端硬盘上的最新木马变种。 (Google云端硬盘上的APK被标记为恶意软件,无法下载。)这些变种使用不同的云服务端控制服务器,而其他云服务则放弃了单独的通话记录应用程序“com.toh.callrecord”(assets/bbb)。 下图显示了变体和删除文件之间的关系。

始作俑者

我们发现的初始恶意APK通过同一个帐户上传到Google云端硬盘,并且发现了一个关联的社交网络帐户。

通过跟踪这个帐户的活动,我们很确定地得出结论:这个帐户被用来发送短链接给受害者,让他们下载恶意的APK文件。

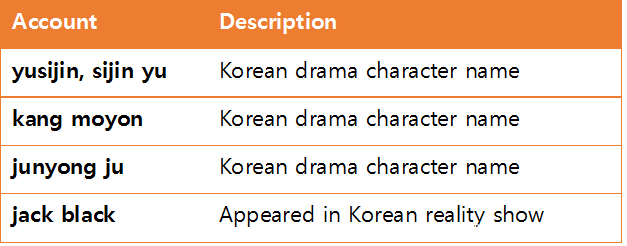

这个活动背后的团队非常熟悉韩国文化、电视节目、戏剧和语言,因为与云服务相关的帐户名称来自韩国的戏剧和电视节目,主要包括以下:

我们发现了一个有趣的词“피형”(“血型”),这个词在韩国没有使用,但在朝鲜使用(“혈액형”是韩国表示“血型”的词)。

我们还在某些Android设备的测试日志文件中找到了朝鲜IP地址,这些设备连接用来散播恶意软件的帐户。但是,由于设备已经启用了Wi-Fi,因此我们不能排除IP地址是私密的可能性。通过查看云中删除的文件夹列表,我们找到了名为“sun Team Folder”的名称,可能是策划团队的名字。根据云存储创建日期,该组织自2016年以来一直处于活跃状态。

结论

这次的恶意软件事件其实是非常有针对性的,使用社交网络服务以及KakaoTalk接近目标群体并且植入间谍软件,虽然无法确定这次的幕后主使是谁,但可以确定的是这次的策划人员对韩国很熟悉,似乎想暗中侦查朝鲜叛逃者,以及帮助叛逃团伙或者个人。

McAfee Mobile Security已将此恶意软件检测为Android/HiddenApp.BP(病毒应用)。 为了保证安全,应该将您的移动安全应用程序更新到最新版本,不要从未经验证的来源安装应用程序(建议只从Google Play安装KakaoTalk,降低恶意软件感染的风险)。

发表评论

您还未登录,请先登录。

登录