一、新闻概览

在DDoS攻击方面,2017年最后一个季度的新闻热度明显比之前的更为高涨。人们发现并销毁了几个主要的僵尸网络。例如,12月初FBI、微软以及欧洲刑警组织联手打击了从2011年起开始活跃的仙女座(Andromeda))僵尸网络。10月下旬,印度计算机应急相应小组(CERT)发布了一则安全警告,警告黑客组织正使用Reaper以及IoTroop恶意软件来构建一个规模庞大的僵尸网络;10月上旬,研究人员发现并阻止了借助被感染的Google Play应用广泛传播的Sockbot。

除了与木马有关的僵尸网络艰苦搏斗之外,在2017年最后3个月内我们可以看到3种比较典型的DDoS趋势:因为政治原因发起的攻击行为、意图借助价格疯涨的比特币(Bitcoin)来谋取经济利益的攻击行为以及更加强硬的执法过程。

带有政治动机的DDoS攻击仍然引人瞩目,但实际取得的效果非常一般。10月下旬,在捷克共和国议会选取期间,该国统计局在投票过程中遭受到DDoS攻击。受到DDoS攻击的确让人有点烦恼,但此次攻击并没有掀起太大水花,选举结果依然按时公布。

另一起带有政治因素的DDoS攻击与西班牙政府对加泰罗尼亚问题的处理有关。来自Anonymous组织的黑客成员攻破了西班牙宪法法院的网站,同时成功染指了公共工程及运输部的官网,在网页上留下“Free Catalonia.”信息。

关于政治方面的故事大概就是这样,来谈谈经济方面。我们曾在上个季度中指出,比特币以及比特币周边事物已经攀登上了商业热点的高峰。这一点并不奇怪,因为过去一段时间比特币的价值已呈现爆炸性增长。当比特币黄金(Bitcoin Gold,BTG)刚从比特币分支中诞生时,BTG网站立刻遭受到了DDoS攻击。随着11月份加密货币价格的飞涨,DDoS攻击风头转向了Bitfinex交易所,显然攻击者的目的是通过拒绝服务攻击,导致比特币价格出现波动,从中获利。Bitfinex刚从11月份的攻击中脱身,在12月初又遭受了两次攻击。

在攻击后果方面,不得不提到深网(deep web)中四个暗网市场(Trade Route、Tochka、Wall Street Market、Dream Market)的覆灭事件,人们通过这几个市场进行各种非法交易。从10月份起,这几个市场的运营状态已经不太正常,刚开始时大家都不知道是谁在背后发起这种规模庞大、协调一致的攻击行为,不知道是执法机构(最近刚摧毁AlphaBay以及Hansa)还是意图扩张领土的利益竞争者在主导这一切。随着12月初其他所有平台也被攻击,此时大多数分析人员已经可以确认,这是毒品犯罪分子发起的一次全面网络战争。

然而,法律(或者更具体一些,也就是司法系统)并没有袖手旁观。在Q4季度,我们可以看到司法系统处理并判决了与DDoS有关的大量案件。其中,美国司法系统最为突出:12月中旬,Paras Jha、Josiah White以及Dalton Norman这三名被告承认他们是Mirai僵尸网络的幕后黑手。

12月下旬,恶名远扬的黑客组织Lizard Squad以及PoodleCorp的创始人(来自美国的Zachary Buchta以及来自荷兰的Bradley Jan Willem van Rooy)被判决有罪。

英国方面,关于利物浦年轻黑客Alex Bessell的案件也进入诉讼阶段。由于在2011年到2013年期间攻击过Skype、Google以及Pokemon,Bessell已经被监禁过。还有一名更为年轻的英国黑客因为攻击NatWest银行、国家犯罪调查局(National Crime Agency)、Vodafone、BBC以及Amazon被法院判处16个月拘留,缓期2年执行。

还有一个奇怪的案件与明尼苏达州46岁的John Gammell有关,检方控告他依托3种黑客服务攻击前雇主、当地司法系统网站以及曾任职承包商的其他公司。一般来说我们很难查到DDoS攻击的发起者,但Gammel贪图便利,在攻击过程中使用了自己的电子邮箱,这也是他被捕的原因所在。根据调查报告,黑客平台以非常专业及接地气的方式来为Gammel提供服务,感谢Gammel购买他们的服务,顺便升级了他的会员等级。

二、攻击趋势

Q4季度攻击情况表明,DDoS攻击已经成为持续在线的一种“串线”噪音(想象一下电话串线)。现如今垃圾数据的范围非常广泛,服务器由于收到太多请求无法正常提供服务,这种情况可能并没有与特定攻击事件有关,而只是僵尸网络活动的副作用而已。比如,在12月份时,我们观察到大量DNS请求,这些报文请求不存在的二级及三级域名,给RU域上的DNS服务器带来极大的负载。最后我们发现这一切都是修改版的Lethic木马所造成的。这款木马非常出名,可以胜任各种应用场景,主要功能与代理服务器类似,能够让垃圾邮件流量穿透被感染的设备。

我们发现的这款修改版与大多数修改版不同,这款木马会使用多线程,大量请求不存在的域名。研究表明,攻击者希望通过这种行为,将真实的命令控制(C&C)服务器地址淹没在大量垃圾请求中。由于恶意软件没有经过精心设计,因此导致DNS服务器负载过重。不论如何,使用垃圾请求对DNS服务器发起DDoS攻击是非常普遍且易于实现的一种方案。我们的专家已经多次帮助客户来应对这种难题。这种攻击过程中,比较有趣的是攻击者具体采用的方法以及可能造成的意想不到的后果。

三、统计数据

3.1 统计方法

卡巴斯基实验室在打击网络威胁方面(比如各种复杂类型及范围的DDoS攻击)拥有丰富的经验。我们的专家会通过DDoS Intelligence 系统持续跟踪僵尸网络的行动轨迹。

DDoS Intelligence系统是卡巴斯基DDoS防护解决方案中的一部分,可以拦截并分析从C&C服务器发往僵尸节点的命令,这个过程既不会有任何用户设备被感染,也不会真正执行网络犯罪分子发送的命令。

本报告中包含了DDoS Intelligence系统针对2017年Q4季度的统计数据。

在本报告中,如果僵尸网络活动时间间隔不超过24个小时,我们就认为该事件是一次独立的DDoS攻击事件。比如说,如果同一个僵尸网络时隔24小时(或者更长时间)攻击了同一个Web资源,那么我们认为这是2次攻击事件。此外,如果来自不同僵尸网络的僵尸请求攻击的是同一个资源,我们也认为这是同一次攻击事件。

我们根据IP地址来判断DDoS攻击受害者以及发送命令的C&C服务器的地理位置。在季度统计报告中,我们会根据不同的IP地址数量来统计DDoS攻击目标的数量。

DDoS Intelligence仅统计了由卡巴斯基实验室检测并分析的僵尸网络。需要注意的是,僵尸网络只是执行DDoS攻击的一个组成部分,因此,本文中提供的数据并没有完全涵盖该时间跨度内所有的DDoS攻击事件。

3.2 统计结果

1、2017年Q4季度,DDoS攻击了84个国家(Q3季度为98个)。然而,与上一个季度一样,绝大多数攻击事件针对的是排名前十的那些国家(分别占比94.48%以及93.56%)。

2、Q4季度中,超过一半的攻击事件(51.84%)针对的是中国,这个数字从Q3以来几乎没有什么变化(51.56%)。

3、从攻击次数以及目标数量来看,韩国、中国以及美国仍然名列前茅。但从僵尸网络的C&C服务器数量来看,俄罗斯与这3个国家并驾齐驱,所占份额与中国相当。

4、2017年Q4季度中时间最长的DDoS攻击总共持续了146个小时(6天多一点)。这个数字与上个季度相比要小得多(上季度为215个小时,将近9天时间)。2017年最长的攻击时间(227个小时)出现在Q2季度中。

5、“黑色星期五”(Black Friday)以及“网络星期一”(Cyber Monday)前后几天,在专门设计的Linux服务器(蜜罐)上可以看到更多的攻击行为,攻击行为可以持续到12月初。

6、SYN DDoS仍然是最常用的攻击方法,最少用的攻击方法为ICMP DDoS。根据卡巴斯基DDoS防护数据的统计结果,越来越多的攻击事件开始采用多种方法进行攻击。

7、2017年Q4季度的所有攻击活动中,Linux僵尸网络的份额略微提升,达到了71.19%。

3.3 地理分布

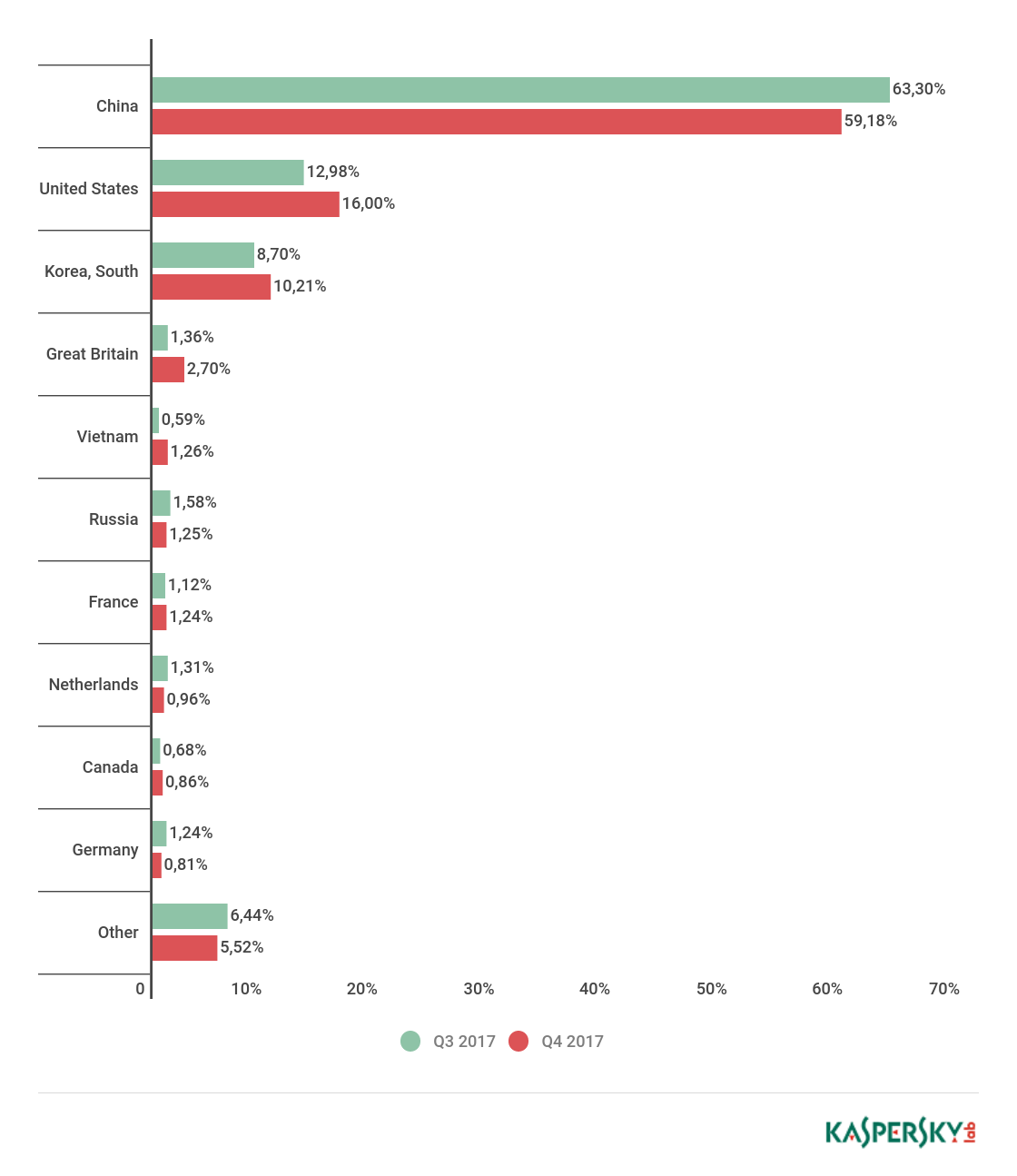

2017年Q4季度,有84个国家受到DDoS攻击影响,与上季度相比情况有所改善,当时有98个国家受到影响。根据历史统计数据,虽然中国被攻击的比例有所下降(从63.30%下降到59.18%,接近Q2季度时的水平),但仍处于被攻击的最前线。美国及韩国依然保持在第2及第3位,比例小幅上涨至16.00%以及10.21%。

第4位为巴西(占比2.70%),上涨了1.4%,排名已经超过俄罗斯。虽然俄罗斯被攻击的次数有所下降(下降了0.3%),但仍然可以排在第6位,位于越南之后(越南占比1.26%),这样就成功将香港挤出前10,重新回到排行榜上。

图1. 2017年Q3及Q4季度受DDoS攻击影响的国家分布情况

针对前10个国家的攻击活动比例与上个季度相比有所提升(但提升幅度不大),从91.27%提升到了92.90%,整体情况与之前差不多。

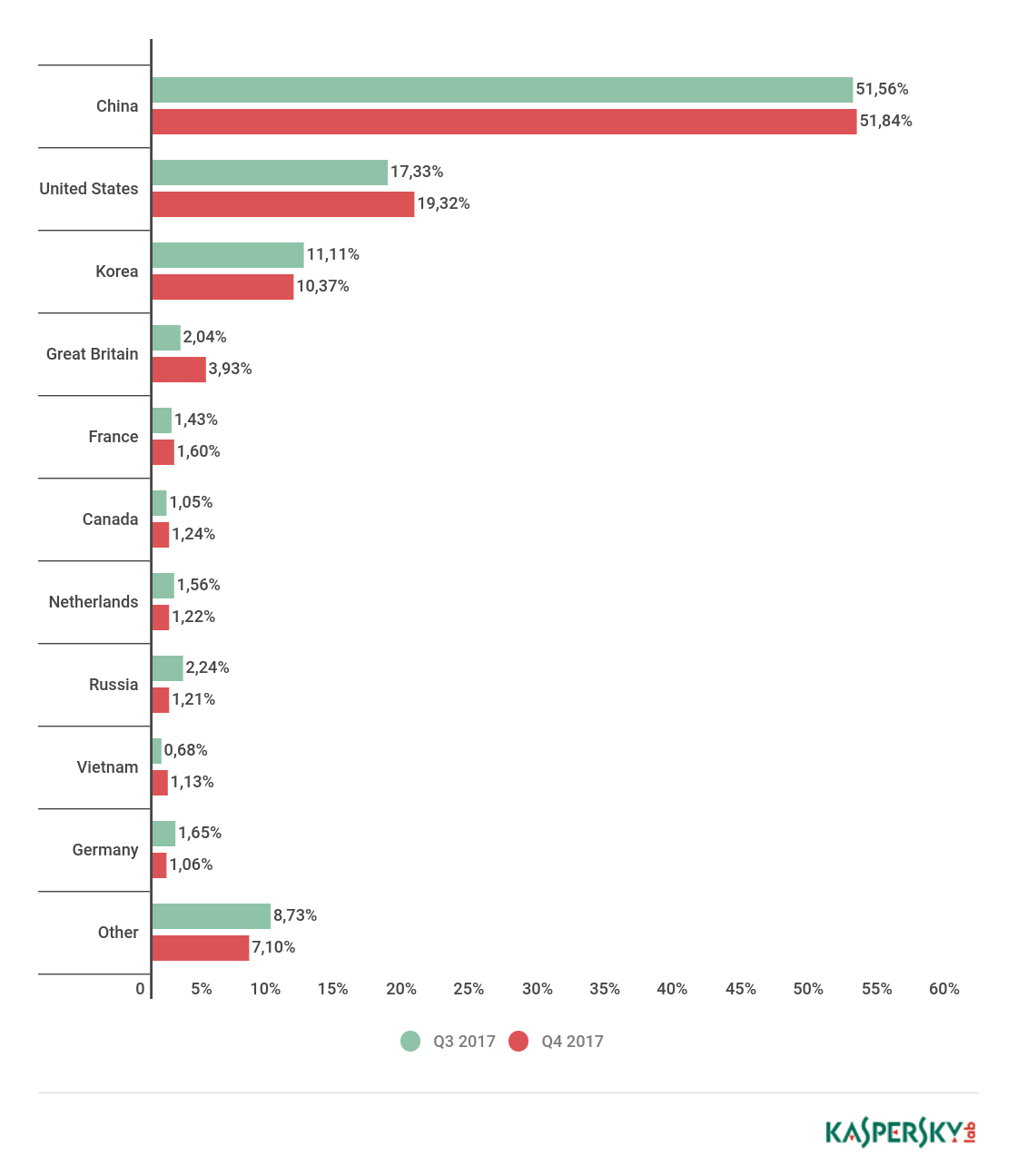

被攻击的所有目标中有一半位于中国内(51.84%),其次是美国(19.32%),美国被攻击的次数在Q3季度有所下滑,但Q4季度又再次接近20%。韩国以10.37%的份额排在第3位。越南以1.13%的份额排在第9位,再次成功将香港挤出前10,俄罗斯的份额(1.21%)下降了1%,排在第7位。英国(3.93%)、法国(1.60%)、加拿大(1.24%)以及荷兰(1.22%)的份额与上个季度相比变化不大。

图2. 受DDoS攻击影响的具体目标数(按国家分布,2017年Q3及Q4季度)

3.4 攻击动态

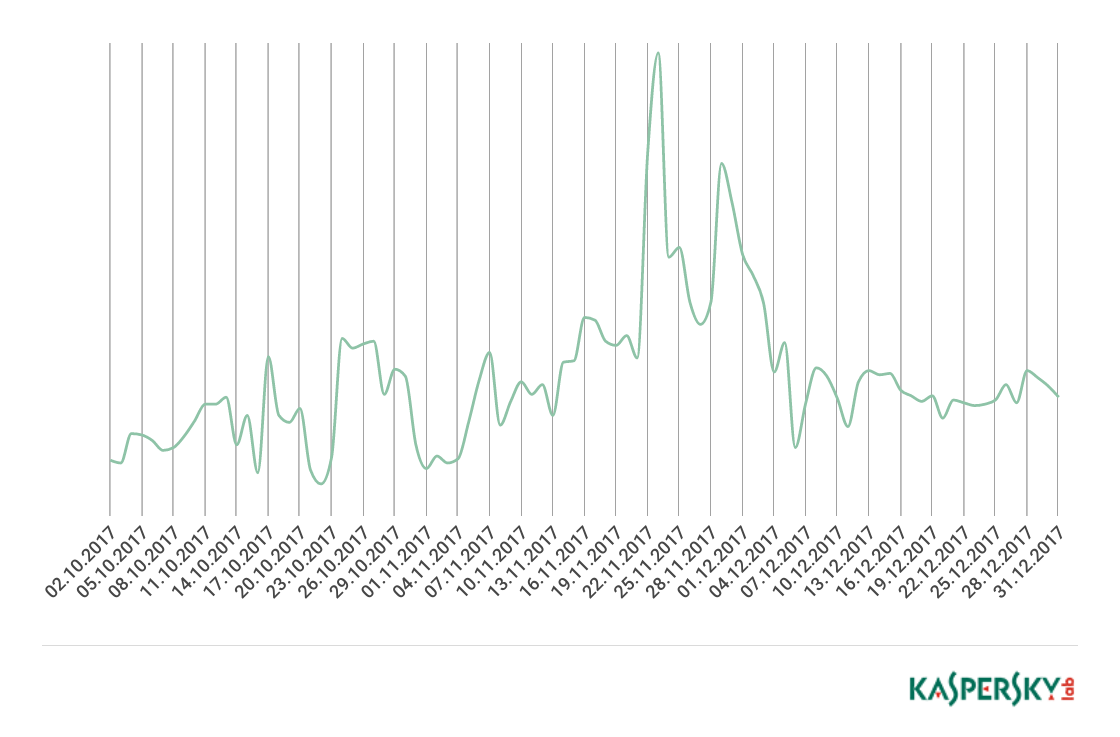

根据专用Linux服务器(也就是蜜罐)的统计结果,本季度僵尸网络活动的峰值出现在假期促销的前后一段时间。在“黑色星期五”以及“网络星期一”附近我们可以观察到比较明显的黑客犯罪活动,在12月份的2/3处接近尾声。

最明显的峰值出现在11月24日以及29日,当时我们的资源池观测到的IP数量增长了一倍之多。此外,10月下旬也可以看到攻击活动有所提升,这很有可能与万圣节有关。

这种波动数据表明,网络犯罪分子企图在销售旺季时提升僵尸网络的火力。节假日之前是网络犯罪活动的高发期,原因有两个:首先,此时用户警觉性有所下降,潜意识地会让自己的设备“借给”入侵者使用;其次,在猛烈攻击下,互联网公司可能会因为损失利润而被攻击者成功勒索,或者迫不得已在四面楚歌中勉强提供服务。

图3. 2017年Q4季度基于Linux的攻击数量动态图

3.5 攻击类型及持续时间

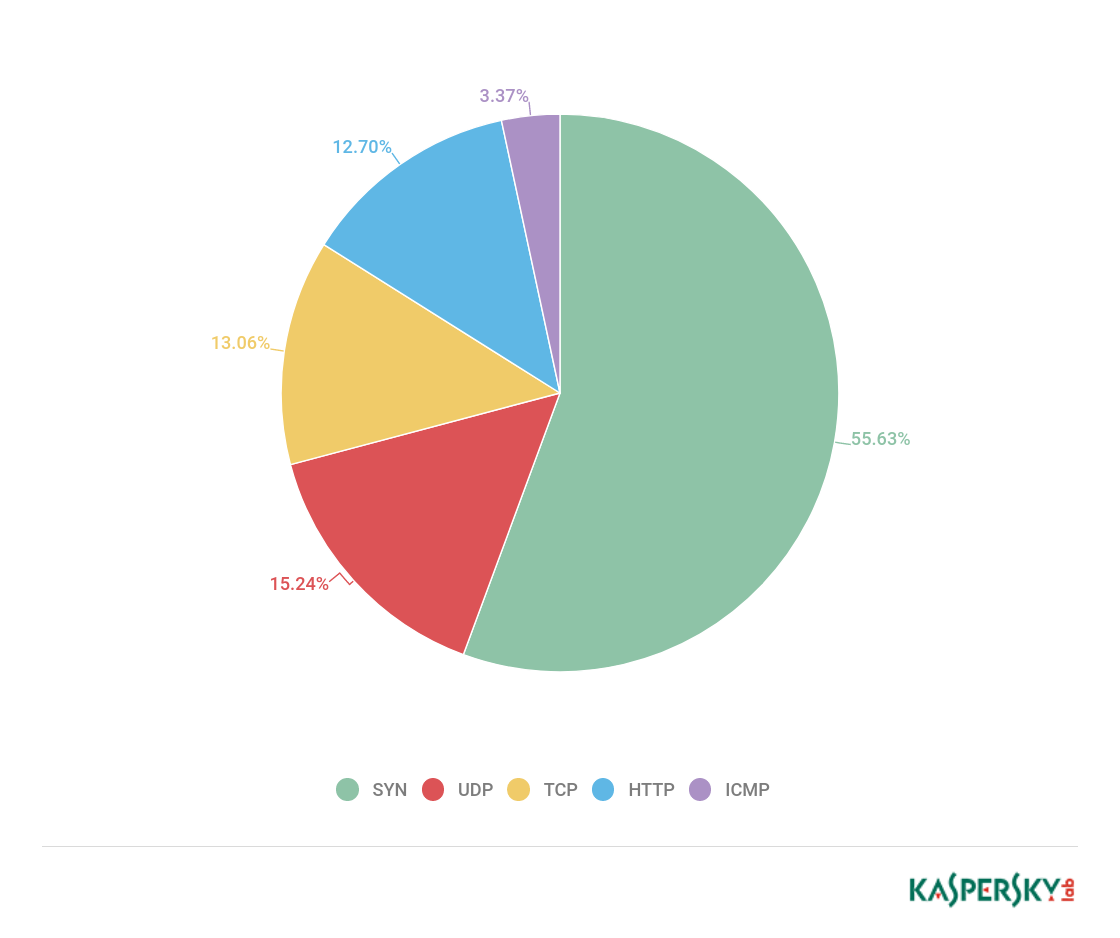

在Q4季度中,SYN DDoS攻击占比有所下降(从60.43%下降到55.63%),这主要是因为基于Linux的Xor DDoS僵尸网络活跃度有所下降。然而,这类攻击仍然排名第1。ICMP攻击的占比仍然排在最后1位(3.37%),这类攻击比例也有所下降。其他类型的攻击占比有所提升。在上个季度中,TCP攻击排在SYN之后,处于第2位,然而本季度UDP攻击类型更加突出,从上个季度的倒数第2位变成了本季度的第2位(Q4季度中,UDP类型攻击占比为15.24%)。

图4. DDoS攻击类型分布图(2017年Q4季度)

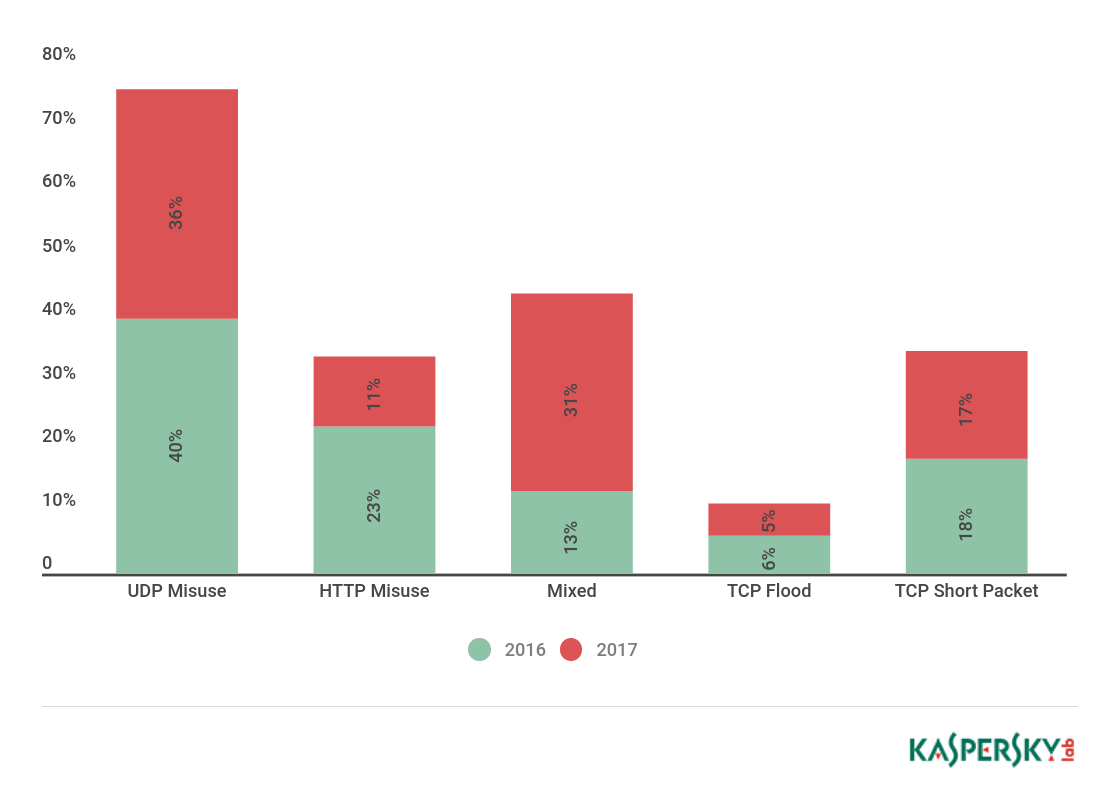

根据卡巴斯基DDoS防护的年度统计数据,仅使用HTTP以及HTTPS泛洪技术的DDoS攻击数量有所下降。越来越多的攻击活动中用到了多种方法。话虽如此,1/3的攻击活动中仍会包含HTTP或者HTTPS泛洪技术。这可能是因为HTTP(s)攻击比较复杂也比较昂贵,在混合攻击中,网络犯罪分子可以在不引入额外成本的前提下,利用这些攻击技术提升整体攻击效率。

图5. 2016年以及2017年攻击类型的分布图(由卡巴斯基DDoS防护解决方案提供具体数据)

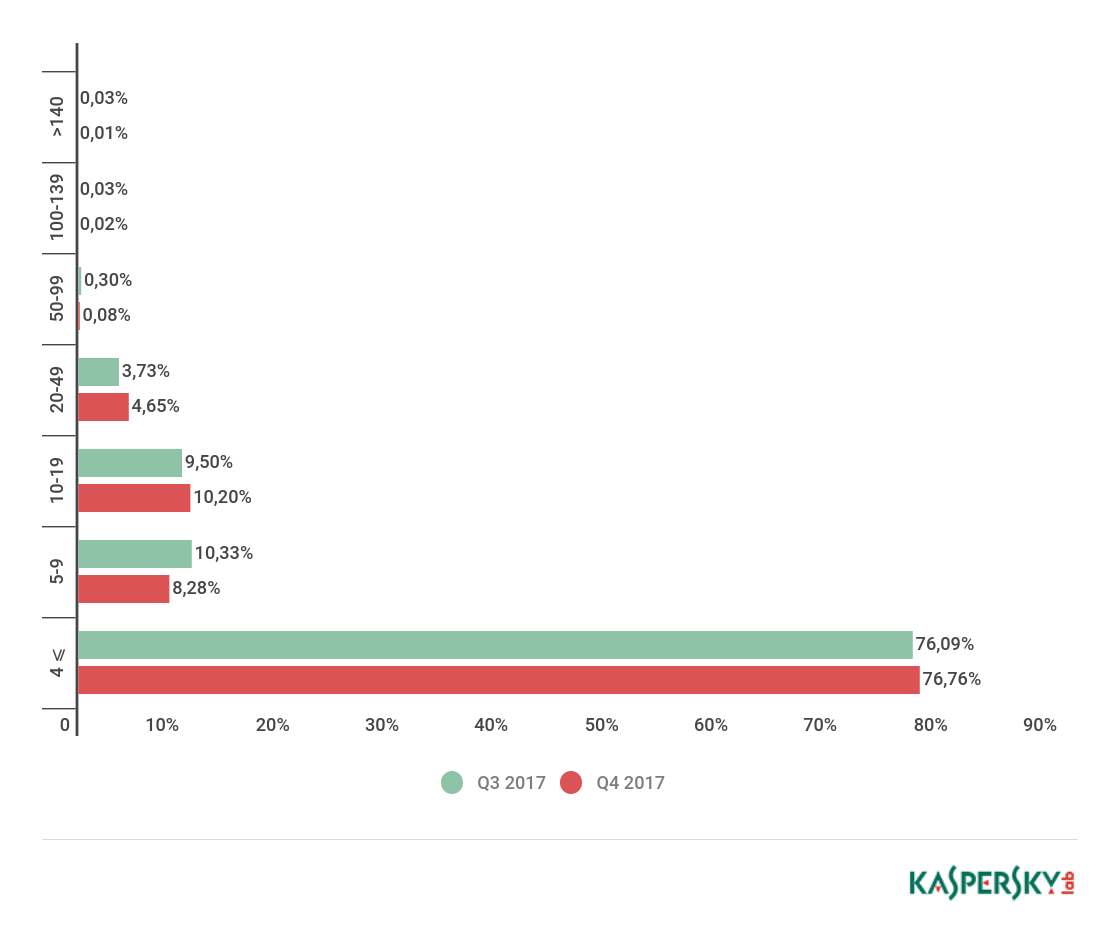

Q4季度中持续时间最长的攻击活动明显短于第3季度,分别为146个小时(约6天)以及215个小时(约9天)。这个数值仅达到了Q2季度的一半(277个小时,也是2017年的记录)。总的来说,长时间攻击活动的占比有所下降,但下降幅度并不大。这种情况也适用于持续时间为100-139个小时以及50-99个小时的攻击事件(这类攻击的占比非常小,即使变化了0.01%也可以当成大动作了)。最常见的还是小型攻击事件,这类攻击的持续时间不超过4个小时,占比有所提升,从Q3季度的76.09%提升到76.76%。此外,持续10-49个小时的攻击事件占比也有所提升,但幅度并不大,大约提升了1.5%。

图6. DDoS攻击的时长分布图(2017年Q3以及Q4季度)

3.6 C&C服务器以及僵尸网络类型

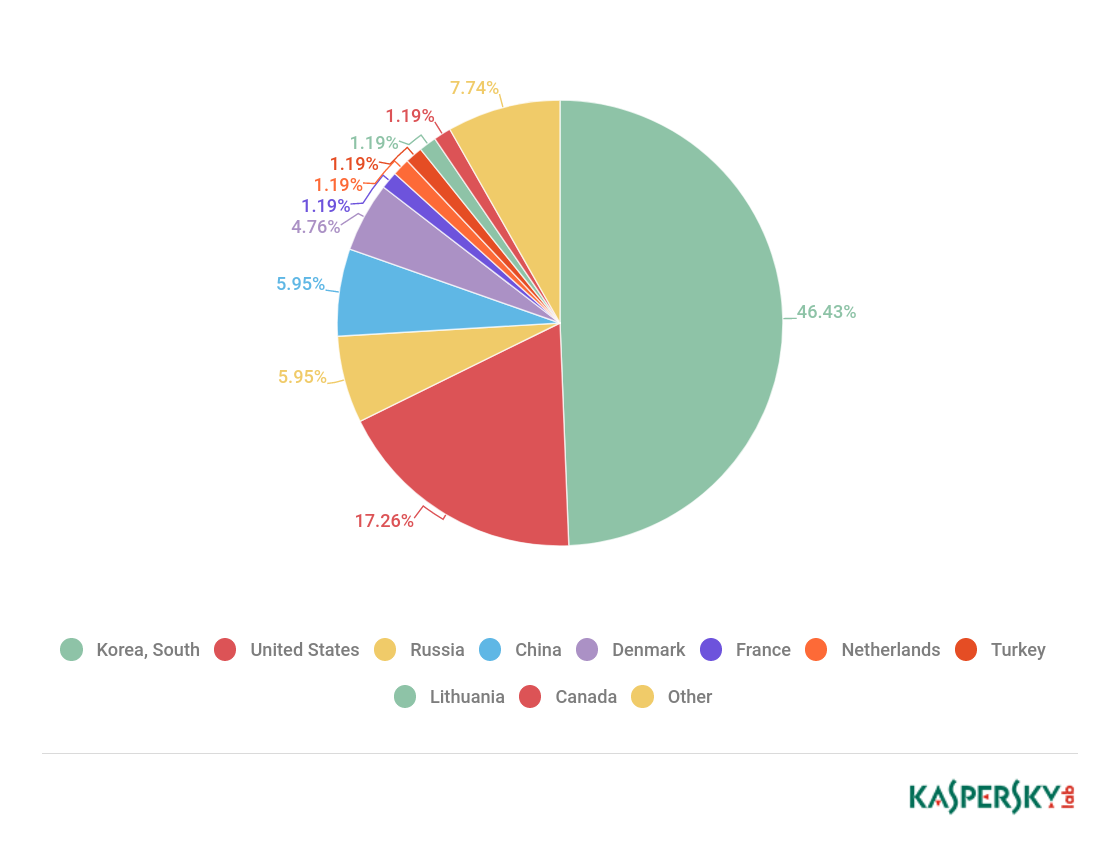

C&C服务器数量排名前3位的国家依然保持不变,分别为:韩国(46.63%)、美国(17.26%)以及中国(5.95%)。与Q3季度相比,虽然后两者的占比有所提升,但实际上中国与俄罗斯并列处于第3梯队(俄罗斯的占比为7.14%,提升了2%)。虽然排名靠前国家的占比变化不大,但这三个国家中的C&C服务器数量减少了将近一半。这至少与一些僵尸网络活跃度有关,比如许多Nitol僵尸网络管理服务器停止服务,并且Xor僵尸网络活跃度有所下降。另一方面,与上个季度相比,前10名中新增了加拿大、土耳其以及立陶宛(各占1.19%),而意大利、香港以及英国则跌出前10。

图7. 僵尸网络C&C服务器分布图(2017年Q4季度)

基于Linux的僵尸网络在本季度持续稳步增长:与Q3季度相比(当时占比69.62%),Q4季度占比变为71.19%。与此同时,基于Windows的僵尸网络占比从30.38%跌到了28.81%。

图8. 基于Windows以及Linux的僵尸网络的比例(2017年Q4季度)

四、总结

总的来看,2017年Q4季度的DDoS攻击表现平平:与上个季度相比,DDoS攻击的数量以及持续时间均有所下降。2017年最后3个月比最开头的3个月更为风平浪静。除了结合多种技术(如SYN、TCP Connect、HTTP泛洪、UDP泛洪)的攻击事件数量有所提升之外,这种现象表明DDoS僵尸网络整体呈现倒退形势。也许是因为整体经济局势以及更为严厉的执法使得攻击者更加难以维护大型僵尸网络,不得不转换策略,综合利用各种僵尸网络中的功能组件。

与此同时,在节假日销售期间,蜜罐上观察到攻击数量有所增加,这表明攻击者喜欢找准最适当的时机来扩充僵尸网络,希望通过向在线商家施加压力,阻止他们获取利润,借此分一杯羹。无论如何,在“黑色星期五”以及“网络星期一”出现的DDoS攻击峰值是本季度的一大看点。

攻击者在初冬季节仍然会攻击加密货币交易所,这沿袭了过去几个月的趋势。鉴于比特币以及门罗币(Monero)的价格呈现爆炸式增长,网络犯罪分子保持这种热情也就不足为怪。除非交易率直线下跌(短期波动只会给投机者带来激情,我们不考虑这种情况),否则这些交易所在2018年仍然是攻击者的主要目标。

此外,最后一个季度的数据表明,DDoS攻击不仅能够获得金钱利益或者政治利益,而且还会产生意外的副作用。正如我们在去年12月份看到的那样,Lethic垃圾邮件僵尸节点产生大量垃圾流量,最终造成了其他后果。大家都知道,互联网现在充斥着各种数字噪音,即使某个资源不是攻击目标,也不会给攻击者带来任何价值,但也有可能被僵尸网络攻击所影响。

发表评论

您还未登录,请先登录。

登录