大会官网:https://www.blackhat.com/

Blackhat PPT 打包下载 (提取码:f475)

大会简介

今年3月份,安全圈最为火爆的顶级信息会议之一“BlackHat”即将于3月20日在新加坡滨海湾金沙酒店举行。每年这个时候,数以万计的黑客云集在一起,展示最前沿的研究、研讨最高深的技术。BlackHat是信息安全行业公认的最高盛会,也是黑客大咖炫技的舞台,被称为黑客的“奥斯卡”。同时,对黑客来说,受邀参加“BlackHat”也是无上的荣耀。

大会时间

2018年3月22日10:00 – 18:30

2018年3月23日10:00 – 16:15

大会地点

新加坡滨海湾金沙酒店

议题介绍

本次大会议题精彩纷呈,安全客小编特意为大家甄选了与网络安全密切相关的几个议题并附上了相关议题的介绍:

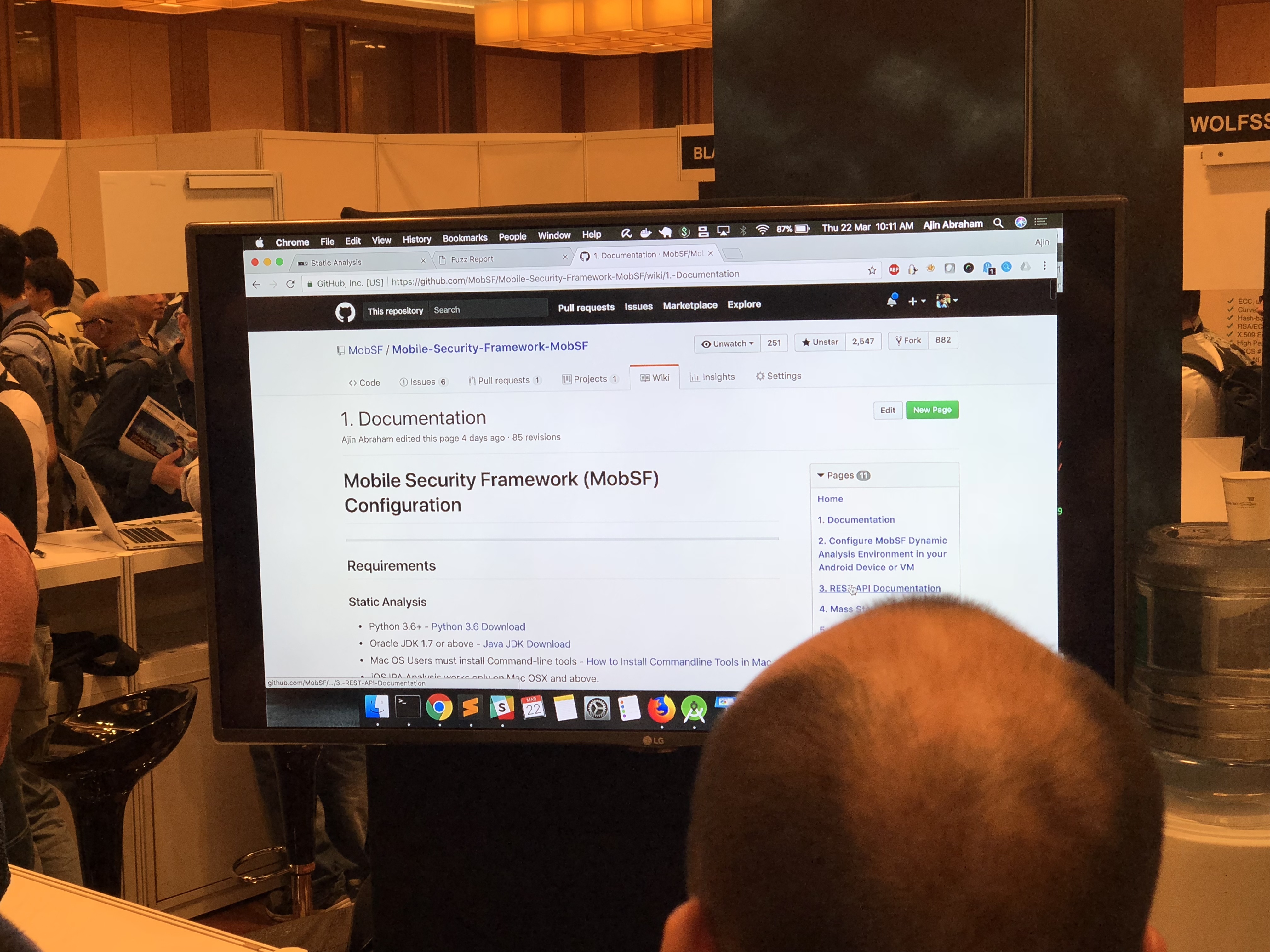

MobSF-移动安全框架

(小编为大家附上github相关链接)

移动安全框架MobSF是一款多合一的智能开源移动应用自动化渗透测试框架,该框架可对Android、iOS和Windows等移动端操作系统的应用程序进行快速地静态或动态安全分析,并支持APK、IPA、APPX和压缩源码等多种形式的源码。除此之外,MobSF还可以利用API fuzzer来对Web API进行安全测试,其中包括信息收集、分析安全Header、识别移动端API漏洞(例如XXE、SSRF、路径遍历和不安全的直接对象引用等漏洞)、以及其他安全任务。

主讲人:Ajin Abraham

研究方向:Android、iOS、移动安全

内容亮点:移动安全框架MobSF是一款多合一的智能开源移动应用自动化渗透测试框架,该框架可对Android、iOS和Windows等移动端操作系统的应用程序进行快速地静态或动态安全分析,并支持APK、IPA、APPX和压缩源码等多种形式的源码。除此之外,MobSF还可以利用API fuzzer来对Web API进行安全测试,其中包括信息收集、分析安全Header、识别移动端API漏洞(例如XXE、SSRF、路径遍历和不安全的直接对象引用等漏洞)、以及其他安全任务。

APT2-自动化渗透测试工具包

(小编为大家附上github相关链接)

主讲人:Adam Compton

研究方向:网络攻击

内容亮点:几乎每一次渗透测试都是开始于NMAP扫描的,然后研究人员需要根据扫描结果来选择有意思的服务进行枚举和攻击,最后实现后渗透利用。在此之前,这是一个需要耗费大量时间的人工操作过程,而随着自动化渗透测试工具包APT2的诞生,这一切都可以自动化实现了。APT2是一个可扩展的模块化框架,可用于自动化执行各种常见的网络安全任务,并利用各种模块来构建动态攻击路径。遇到了FTP、Telnet或是SSH?没关系,APT2可以完成很多常见的身份认证。遇到了SMB?别担心,APT2可以判断当前目标设备所运行的操作系统,并寻找共享会话和其他有价值的信息。APT2自带的模块可以帮助研究人员进行服务枚举、网络扫描和暴力破解等任务,并且还整合了功能强大的Metasploit。简而言之,APT2可以从多个方面帮助研究人员节省他们的时间。

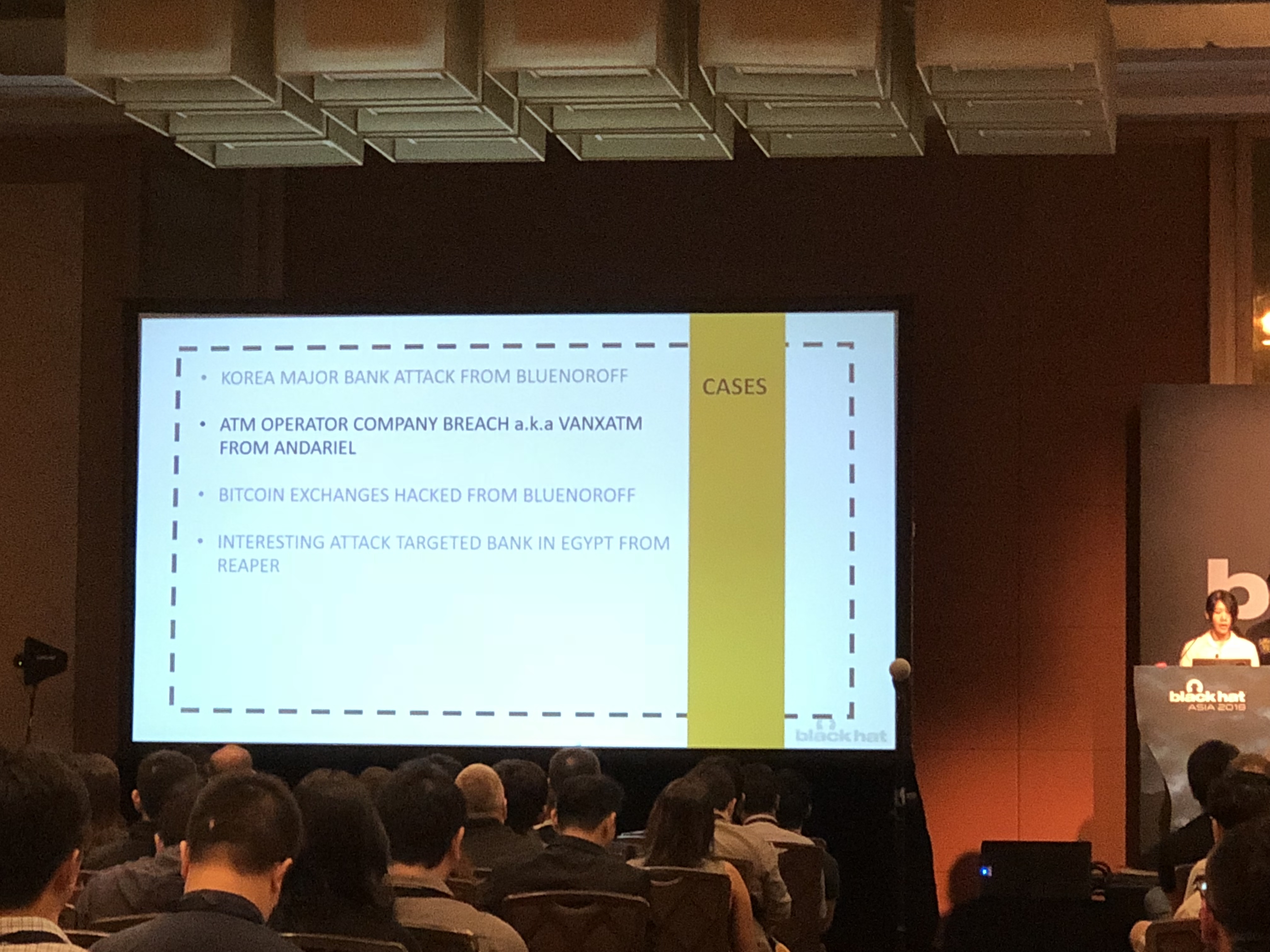

钱骡的狩猎季—— 针对金融机构的APT攻击

Lazarus, Bluenoroff和Andariel,这三个被认为来自于同一个国家的臭名昭著的APT组织,最近又发动了多起针对金融机构的APT攻击,包括韩国、EMEA、ATM公司以及比特币交易平台等都在被攻击目标之列。演讲者分别以四个攻击案例,介绍了攻击者使用的恶意软件分析成果,使用了哪些漏洞以及一些关键攻击手段,并详细介绍了演讲者是如何O通过分析出的细节进一步去挖掘出攻击者所使用的C&C网络的基础架构。

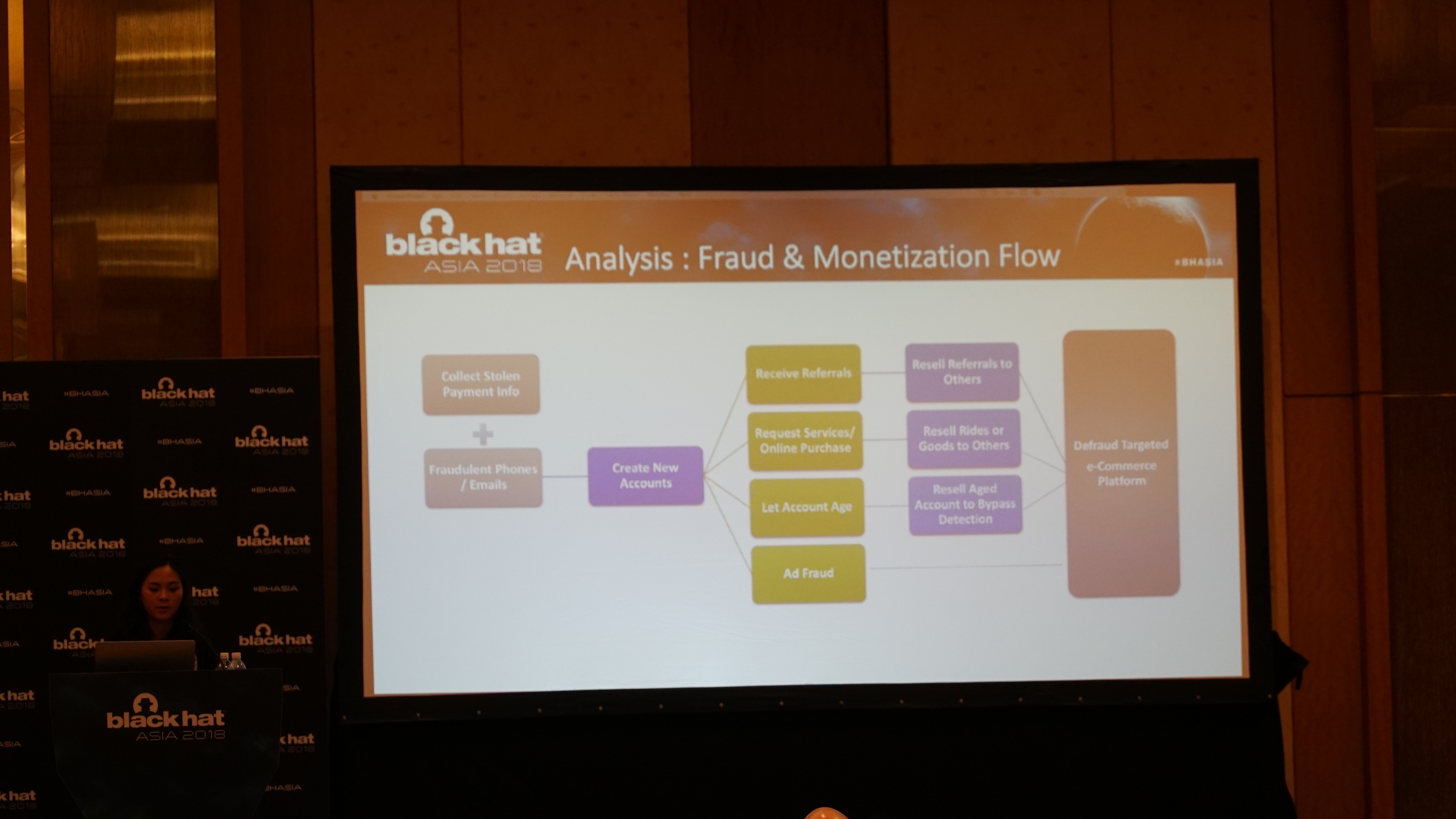

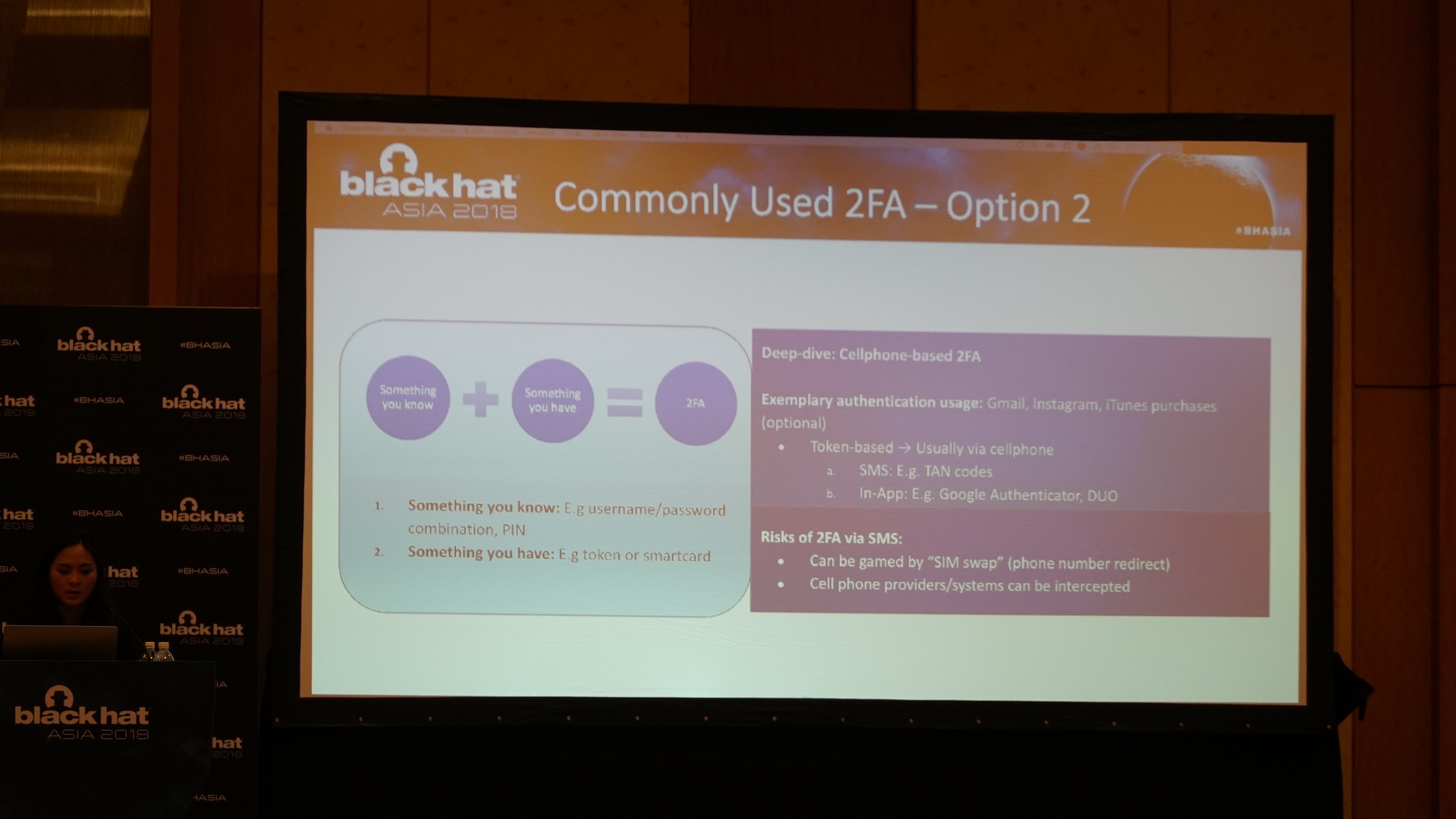

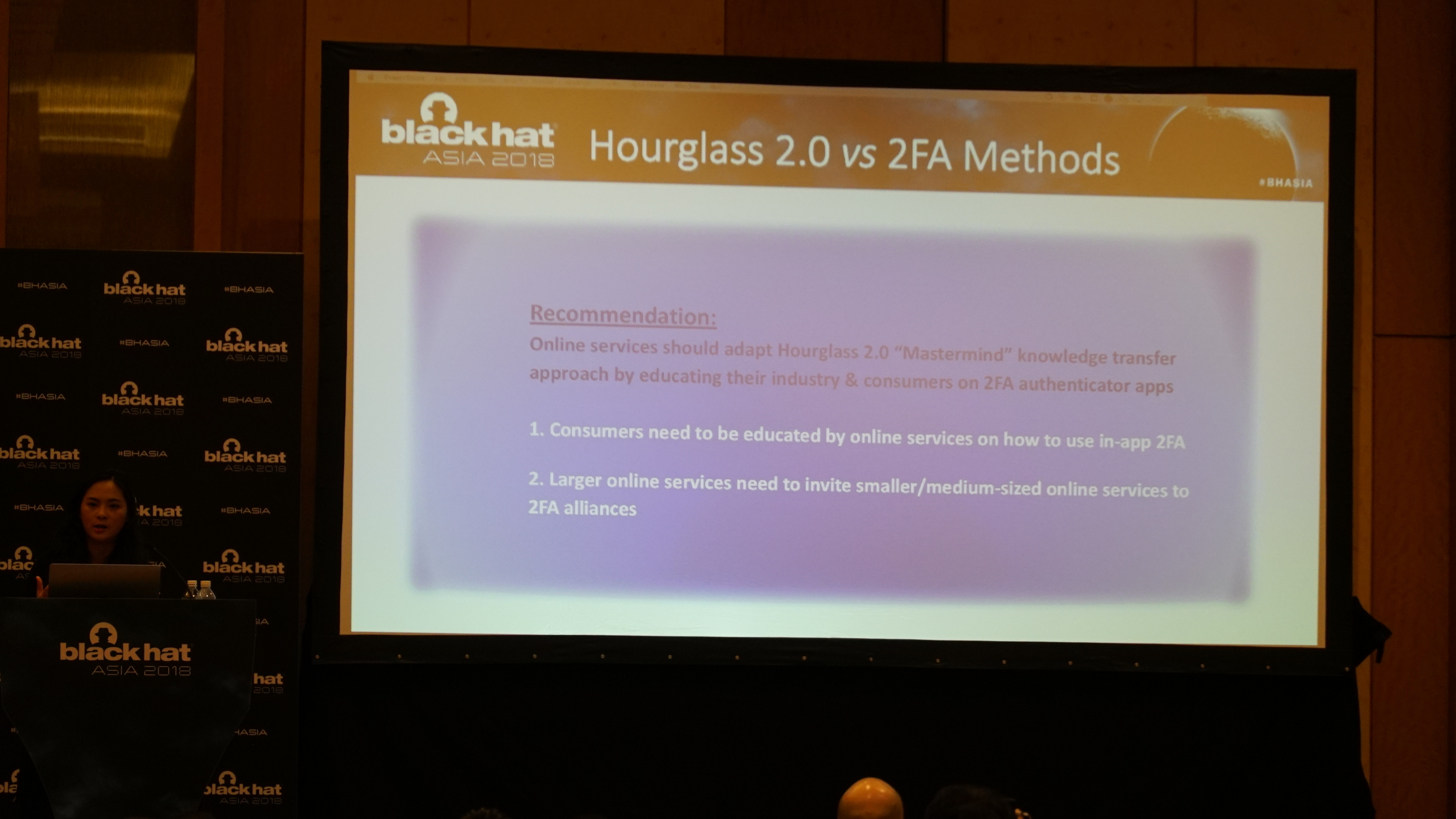

沙漏模式2.0:东南亚地下服务滥用全球2FA案例分析

主讲人:Anna Chung

该演示从引入沙漏模型2.0开始,该模型允许研究人员有限地访问地下市场,以进一步收集可用于威胁预防和缓解计划开发的安全情报线索。为了更好地理解如何利用这种模式,本次演讲的第二部分将以东南亚的2FA绕开地下服务为例进行研究。研究人员采取了一种看不见的地下广告,并开始对威胁行为者的概况,工具,策略,程序,受害者以及整个地下市场景观进行认真研究。演示文稿旨在分享我们迄今为止学到的内容,并向安全社区提供早期警告。

更多详情点击议题pdf

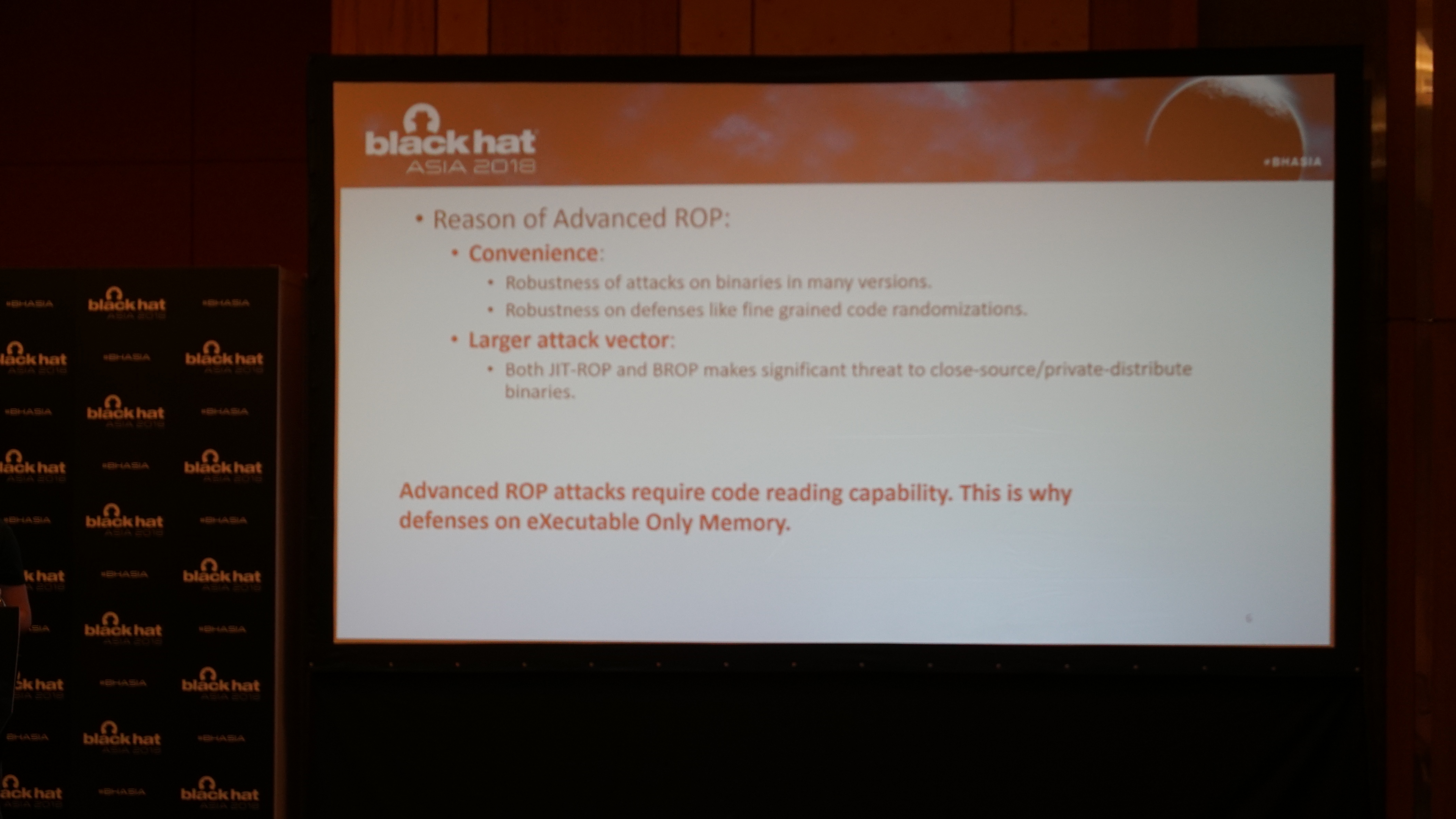

XOM-SWITCH: 使代码免于遭受重用攻击

主讲人:Mingwei Zhang 、 Ravi Sahita 、 Daiping Liu

内容亮点:介绍了一款名为XOM-switch的安全工具,此工具可以用于缓解ROP、JIT Spray等漏洞利用手段。并且解决了在实际部署、性能开销等方面的问题。

更多详情点击下载ppt

KSMA:利用ARM MMU特性打破Android内核隔离和Root权限

(主讲人姓名或因音译有所误差,详情请点击链接查看,也请及时告知我们~)

本次议题先介绍ReVent Rooting Solution,它来源于Use-After-Free(UAF)漏洞,该漏洞会影响所有安装有大于3.18 Linux内核的Android设备,并且可以由任何不受信任的应用程序执行。为了绕过Android 8.0上的PXN和PAN防护措施,我们将引入一种新的内核开发技术,即内核空间镜像攻击(KSMA)。它来源于ARM MMU的功能,使攻击者能够在没有任何系统调用的情况下从用户模式(EL0)读取内核文本/数据虚拟地址。此外, rooting solution CPRooter也将被详细介绍。

更多详情请见相关pdf文档。

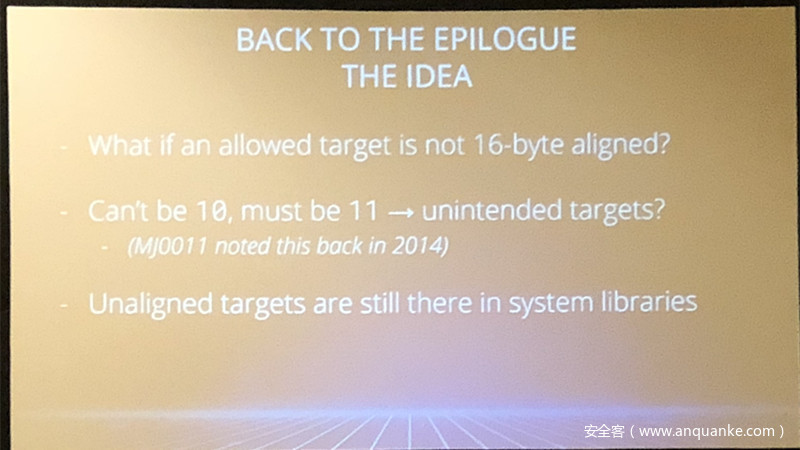

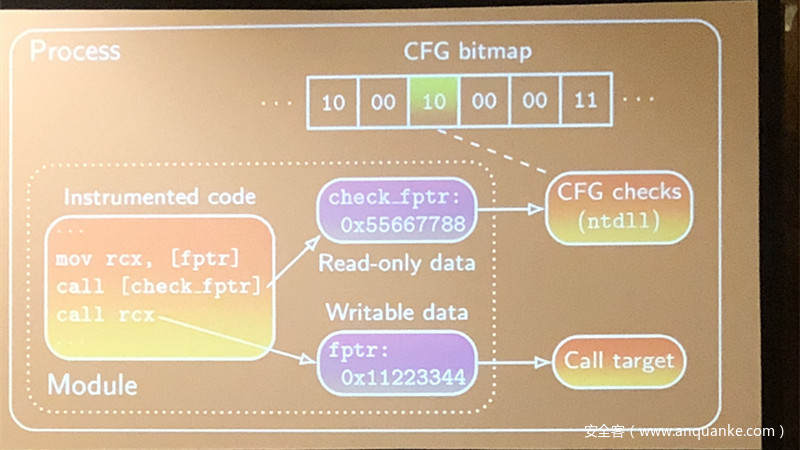

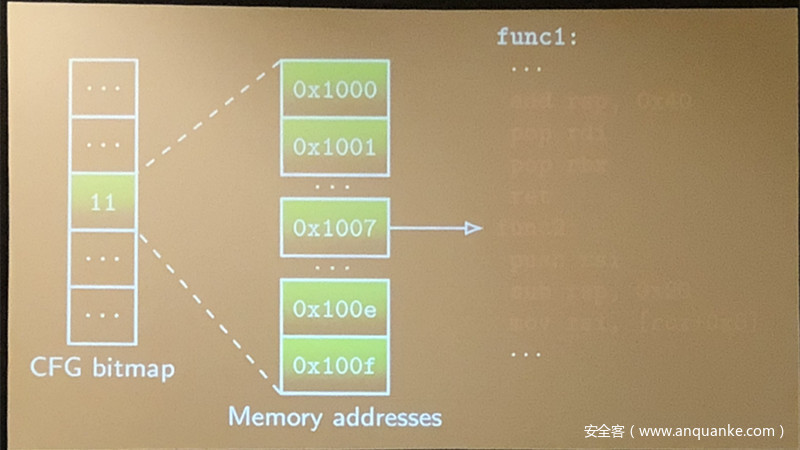

如何消除小于16字节的WINDOWS控制流保护

议题讲者:Andrea Biondo 、 Mauro Conti 、 Daniele Lain

Microsoft Control Flow Guard (CFG)是目前在所有Windows操作系统上的控制流完整性机制,存在于Windows 8.1到最近更新的Windows 10,保护了5亿多台机器。可以Windows CFG进行了攻击,从而达到任意代码执行的目的。我们利用CFG在精度、性能和向后兼容性方面的特性,以及CFG设计的固有缺陷来逃避CFG。在这次演讲中,我们将展示我们如何注意到这个设计漏洞,我们如何在它之上构建我们的攻击,以及它的预期影响。最重要的是,我们展示了它在现实世界中的可行性,它将它作为远程代码执行的一部分,在64位Windows 10上运行Microsoft Edge web浏览器。

FACT-固件分析及对比工具

主讲人:Peter Weidenbach

研究方向:硬件/嵌入式

内容亮点:FACT是一款固件分析及对比工具,该工具可以自动化进行固件安全分析。FACT带有Web GUI用户界面,因此使用起来非常简单。它不仅整合了REST API,而且易于扩展(带有插件系统)。在分析固件时,研究人员可能会遇到以下几个“难题”:解封装文件、初始分析、识别版本更改、以及寻找存在类似漏洞的其他固件镜像等等。而FACT可以帮助研究人员自动化完成这些任务,并加速固件的安全分析过程。这也就意味着,研究人员可以将自己的注意力放在寻找并分析新漏洞的任务上,而FACT可以帮助他们完成所有“无聊”的事情。

Trape -实时网络钓鱼工具

主讲人:Jhonathan Espinosa、Jose Pino

研究方向:OSINT-公开资源情报

内容亮点:Trape是一款识别工具,它可以帮助研究人员对目标用户进行实时跟踪,并对其展开网络钓鱼攻击。需要注意的是,Trape所能收集到的数据是非常非常详细。该工具的目标是向广大用户宣传网络钓鱼的危害以及可能的安全风险,很多大型网络公司都会对用户进行监控、并获取除了IP地址之外的很多信息,例如网站会话或互联网服务信息等等,而Trape就是为了告诉用户这个可怕事实。

NetRipper -针对渗透测试人员的智能流量嗅探工具

主讲人:Ionut Popescu

研究方向:恶意软件防御

内容亮点:NetRipper是一款针对Windows操作系统的后渗透利用工具,该工具使用了API Hooking技术来拦截目标主机中的网络流量。除此之外,它还为低权限用户提供了加密相关的功能,可帮助用户捕捉到明文流量以及加密流量。

WipiHunter -可疑无线网络活动检测工具

主讲人:Besim Altinok、Mehmet Kutlay Kocer

研究方向:网络防御

内容亮点:WipiHunter可以用来检测无线网络环境中的非法/可疑活动,实际上,它更是一种安全策略,安全研究人员可以通过这个项目来得到更多新的观点和想法,并设计出用于检测无线网络非法活动的新型技术。

FLARE VM

研究方向:恶意软件防御

内容亮点:需不需要我帮你快速创建一台安装有完整分析工具的Windows虚拟机?需不需要我帮你把虚拟机中所有的安全工具自动更新为最新版本?如果你点头了,那FLARE VM就是你需要的东西。FLARE VM是目前第一款免费开源的整合了各种安全工具的Windows虚拟机(Windows 7+),逆向工程师、恶意软件分析人员、应急响应人员、取证专家和渗透测试专家都可以利用这款工具来配置自己的安全环境。FLARE VM借鉴了Kali Linux的设计理念,它是一个高度可配置的平台,并带有完整的Windows安全工具集,其中包含调试器、反汇编器、反编译器、网络分析工具、Web安全评估工具、漏洞挖掘/利用工具、以及静态/动态分析工具等等。除此之外,FLARE VM还配置有易于使用的安装包管理系统,可帮助用户根据自己的需要快速部署/移除第三方工具或对平台环境进行配置修改。

CS Suite-AWS/GCP安全审计一站式工具

主讲人:Jayesh Chauhan、Shivankar Madaan

研究方向:网络防御

内容亮点:如今,云端基础设施几乎是各大公司都需要使用的一项服务,而且绝大多数的大型企业都已经完全转向云计算服务了,因此云端安全也就理所当然的成为了人们关注的焦点。虽然AWS &GCP不仅给用户提供了很多传统的安全保护方法,而且还有一套完整的认证及配置体系。但是很多用户都要根据自己的需求来创建/分配云端资源,因此在实施的过程中难免会出现违反云端安全配置策略的情况。人类的错误是不可避免的,因此这样的人为失误可能会对云端环境造成灾难性的破坏。

虽然现在有很多开源工具可以对AWS/GCP进行安全审计,但是它们所能进行的安全任务并不完整。另外,配置和使用各种工具并查看各种检测结果也是一件非常痛苦的事情。因此,CS Suite便应运而生。CS Suite是一款用于对AWS/GCP基础设施进行安全状况审计的一站式工具,而且它还可以进行操作系统安全审计。目前的开源安全审计工具拥有的功能CS Suite几乎都有,而且功能还更加强大。除此之外,CS Suite还支持JSON输出,研究人员可将输出结果进一步使用。

Horus-二进制代码库安全扫描引擎

主讲人:Jiashui Wang、Qin Chen

研究方向:漏洞评估

内容亮点: Horus是一款针对移动安全领域的扫描引擎,它可用来检测二进制代码库中的安全风险,其中包括代码漏洞和恶意行为等等,而且支付宝目前也在使用Horus。Horus是一款基于规则设定的安全框架,由于移动端App需要使用大量的第三方库(例如libopenssl和libffmpeg等等),因此Horus可支持多种类型源码库的安全扫描。通过添加或修改已定义的规则(CVE、补丁或txt),用户可以了解代码库中可能存在的漏洞、后门或其他恶意代码,而且当前的Horus版本还可以从代码函数、代码模式和代码指令等多个层面来识别目标库中的可疑行为。

本次报道由安全客特派安全研究员进行的实地跟进报导,更多议题详情请见官网链接

发表评论

您还未登录,请先登录。

登录