前些段日子,黑鸟曾发过一篇关于俄罗斯的棱镜计划SORM,其中提到了一些关于其监控设备数据泄露后,曝光的一些监控点和目标,点击下面蓝字就可以跳转,拉到文末就有相关资料下载。

俄罗斯版棱镜计划SORM的监控设备被曝数据泄露,监控点和目标暴露?

按照往常惯例,提到前面的背景,肯定意味着SORM更多的情报又更新了。

而这次,料更足。

按照惯例,老朋友看了那篇文章的可以略过SORM介绍,新朋友可以大概瞅一眼,就是一个监控计划,类似美国的棱镜计划。

那么废话不多说,开始正题。

如题目所示,与俄罗斯SORM计划相关的数据,泄露了1.7TB,被upguard发现并披露。黑鸟再三强调,这种数据我是不可能有的,别再问我怎么下载了。

泄露的信息详细说明了整个俄罗斯联邦的电信设施。这些数据包括原理图,管理凭证,电子邮件存档以及与电信基础设施项目相关的其他材料。

直到最近,这些文件都托管在配置为公共可访问性的rsync服务器上。虽然数据含有来自俄罗斯几家主要电信提供商的文件和数据,但数据泄露源头主要为诺基亚和俄罗斯移动电信系统。

该rsync服务器并非由诺基亚直接托管,可能是诺基亚员工传上去了,文章末尾有数据泄露的原因。

除了存在电信系统大规模曝光的风险外,该数据集还包括SORM(操作性调查活动系统)的照片和安装说明,该硬件可以实现俄罗斯执法机构的通信拦截和审查,例如FSB,也就是俄罗斯联邦安全局,同时是我们最关心的部分。

大戏开始

首先出场的是,这次泄露事件的数据中的主角:

MTS,俄罗斯最大的电信公司,Mobile TeleSystems(缩写为英语的MTS和俄语的MTC),在俄罗斯是最顶级,占最大电信市场份额的电信运营商,移动网络用户超过1亿。

另外值得注意的是,他们在2019年第二季度的有一个900亿卢布资本支出的项目,其中一部分将用于满足“Yarovaya法”的数据存储要求,也就是上次那篇文章提到的帮助部署SORM监控计划的支出项目,该法律要求电信运营商存储长达六个月的语音和短信。

▲此图,你懂的。

SORM是 FSB和其他执法机构可以拦截和检查电信记录的系统。俄罗斯当局利用这个特殊网关监控,记录并强制对通过服务提供商网络的流量进行黑名单审查,具体为:用户ID,电子邮件,文本消息,IP地址和电话号码。

自1995年以来,电信运营商已经被强制要求安装SORM硬件设备,并且随着技术的进步,SORM-3在2014年出世,像MTS这样的公司必须遵守规定,对全国范围内的基础设施进行SORM设备更新。

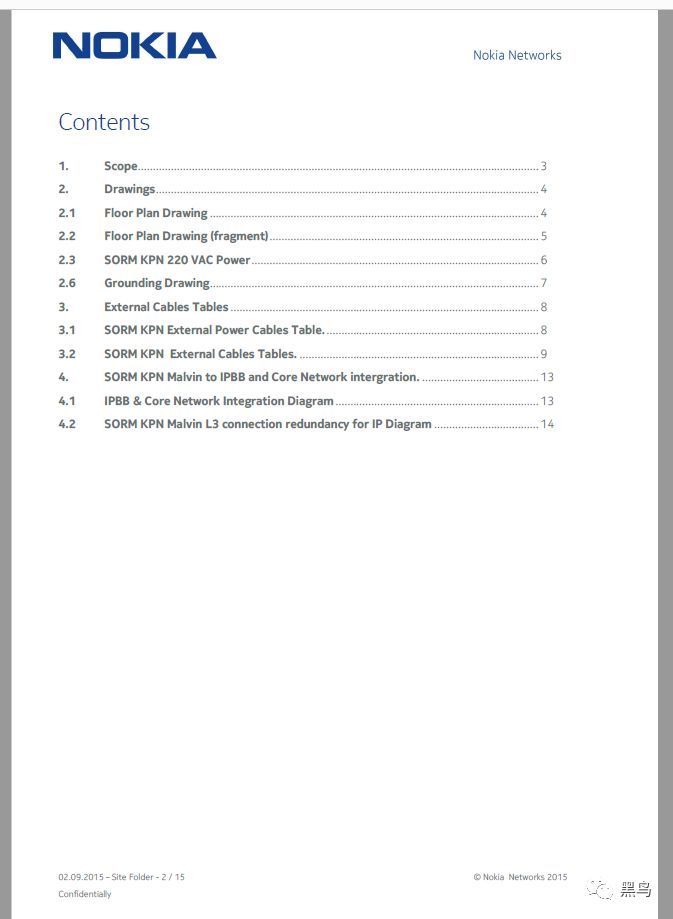

本系列中公开的大部分数据详细介绍了,在2014 – 2016年,诺基亚西门子通信与MTS在SORM硬件安装项目的协调工作过程所涉及的文件。

这种规模的项目不可能仅有诺基亚一家进行,因此还涉及数十家其他公司,泄露的文档中有一份为“AllProjects.xlsx”的电子表格列出了64家分包商,但通过对合同和通信文件的审查表明,诺基亚提供了高水平的技术专业知识和实施建议,也证明了诺基亚在项目中扮演着主导地位。。

当时,诺基亚因为他们对巴林和伊朗国家监视而受到舆论批判,其中包括监视已知持不同政见者被监禁和遭受酷刑的案件。虽然针对诺基亚的诉讼被取消,并且诺基亚也退出了在伊朗开展的新项目,但他们在安装所谓的“合法拦截”系统方面仍然经验十足。

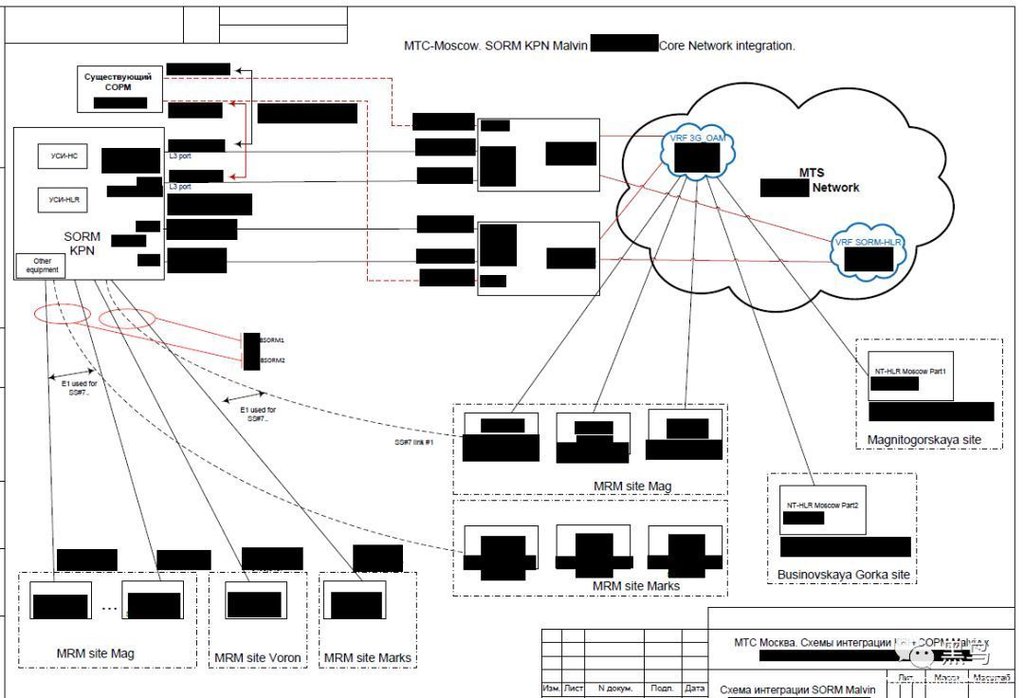

注意文档目录以及时间。

为了保证SORM设备的安装过程安全,这些安装设备的人员虽然被安排进行设备安装,但是他们不允许对监控盒子进行访问,甚至MTS也不允许访问安装在其中的SORM盒子。

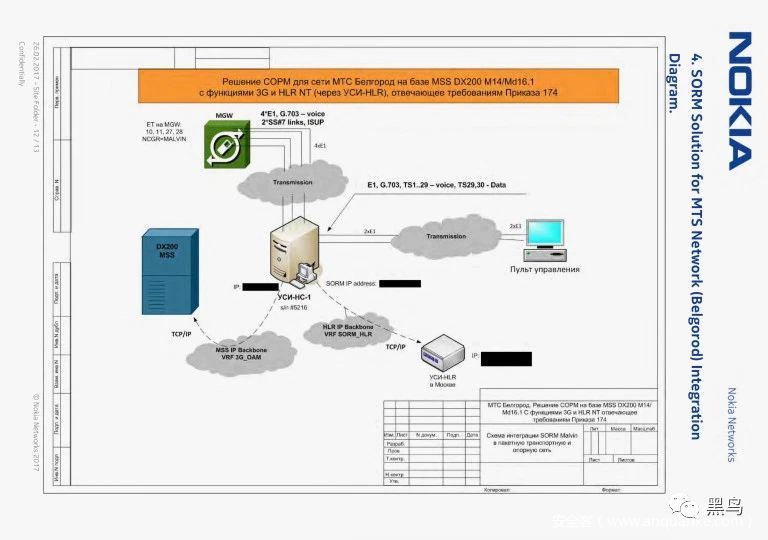

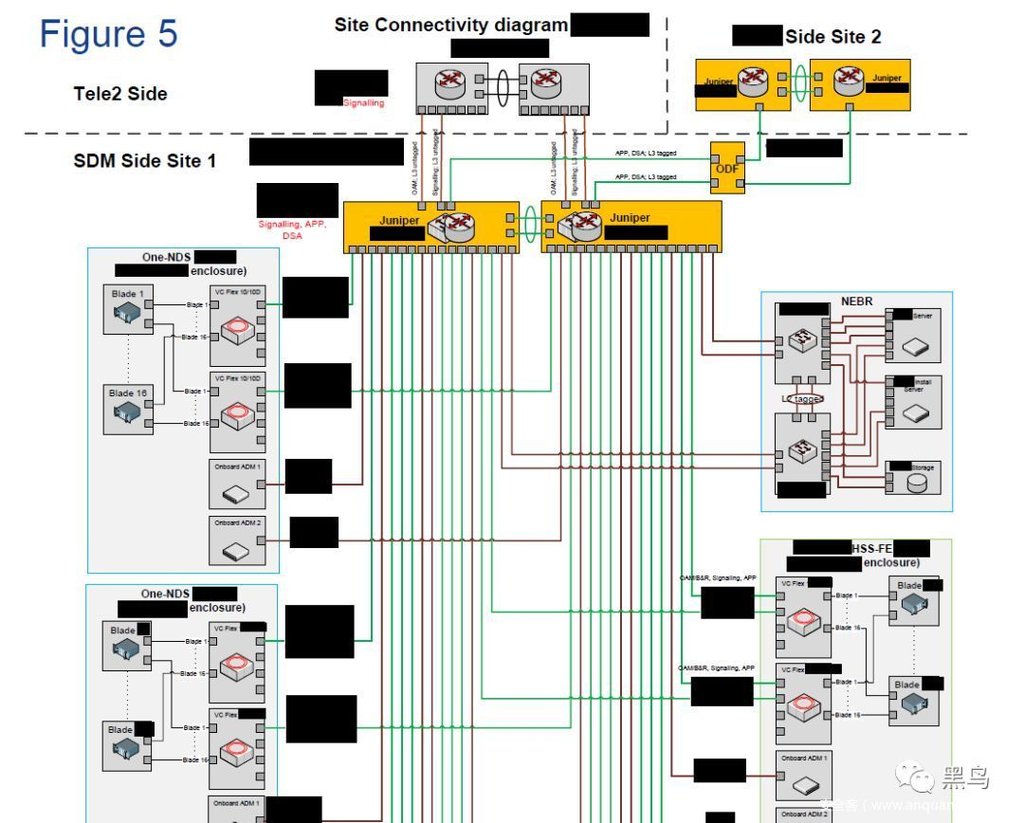

这些文件包括当地交易所的几个平面图和网络图。这些文件还表明,每个电话网络上安装的SORM设备可以直接访问通过每个电话交换机的数据,包括呼叫,消息和数据。

MTS在Belgorod交换包含SORM设备。监管机构可以远程访问系统。

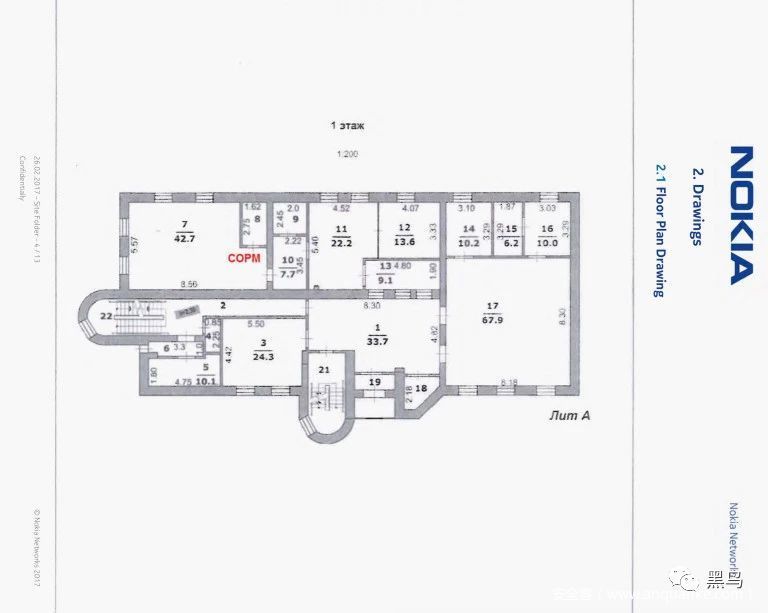

有一个文件标题为“COPM设备安装[at] MTS的移动交换中心”,里面包含每个电话交换机的物理地址(包括楼层号),以及每个带有SORM设备的锁定房间的位置,红色字体标有“COPM”,那是电信公司用于处理蜂窝网络呼叫的核心功能,同样被安放监控盒子。

详细说明了SORM设备的位置。

一张照片显示了其中一个SORM房间的内部,其中包含密封盒,字母“COPM”以大字体显示在空调装置旁边的金属柜上,以保持设备凉爽。

在MTS当地电话交换机之一的上锁房间内的SORM(COPM)设备的照片。

诺基亚表示,它只是提供网络流量中的“端口”,仅允许合法的拦截设备根据命令插入和拦截数据,但不会去存储,分析或处理截获的数据。

但这就是其他公司发挥作用的地方。俄罗斯合法拦截设备制造商Malvin Systems提供与SORM兼容的技术,该技术位于诺基亚创建的“端口”之上。这种兼容的技术可以收集和存储公民的数据。

“由于它是俄罗斯合法拦截的标准要求,SORM提供商必须得到相关机构的批准,我们与其他公司合作,并让他们在我们提供的网络中实现SORM功能,”诺基亚发言人表示,他确认Malvin是合作的公司之一。

很明显,诺基亚表明的也没问题,他只是构建了监控网络,但是没有进行监控,就好比做了个军工厂,但是没有造枪是一个道理。

同时,泄露的另一组文件显示,MTS网络上的“现代化”SORM功能还允许政府访问电信的归属位置寄存器(HLR)数据库,该数据库包含允许使用蜂窝网络的每个用户的记录,包括其国际移动用户身份(IMSI)和SIM卡详细信息。

这些文件还参考了信令系统7(SS7),这是一种允许蜂窝网络建立和路由呼叫和文本消息的关键协议。该协议被广泛证明不安全并导致黑客入侵。

前天发的SIM卡劫持里面,也提到了SS7,没记住知识点的赶紧回去看。

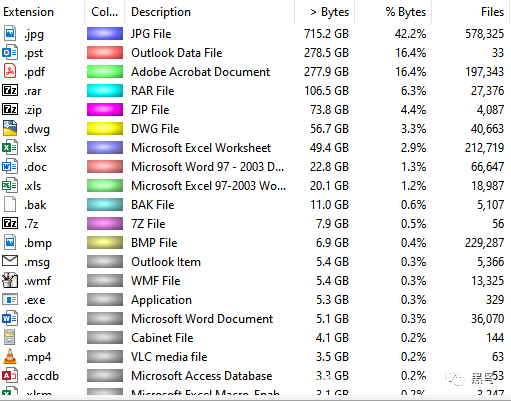

泄露的数据描述

为了更好理解数据曝光的情况,先对泄露的数据进行文件类型和文件大小归类。

JPG格式

在1.7TB的总数中,700GB是存储为JPG图像的照片。这578,000张照片显示了大量的俄罗斯基础设施硬件。

图片包括:从数据中心内部到数百英尺高的天线顶部的全景图,还可以看到清晰的条形码,序列号和特定区域的工程文档等等高分辨率图像。这些照片突出了物理和信息安全如何交织在一起。

图片与文字描述没有太大关系,只是其中泄露的一张监控盒子内部图

PST格式

该数据集包括总计245千兆字节的电子邮件存档。PST格式的Outlook数据文件是Microsoft Outlook电子邮件,日历和联系人数据的存档备份或脱机存储。此类邮件包括后勤计划,敏感附件,私人对话,甚至纯文本凭证。虽然电子邮件中没有任何特别值得注意的东西,但是该公司暗示,他们不懂俄文,所以翻译起来有点困难,因此他们没有看完的意思。

PDF文件

197,343个PDF中的绝大多数似乎包含电信公司与签约安装和维护物理硬件的公司之间的合同协议。其中许多协议都附有政府机构官员的批准签名。

RAR,ZIP,7z,CAB压缩包

压缩包里面,大概都是项目提议,操作手册,进度报告和至少有一个桌面存档的备份。该公司人员审查的存档文件中,还包括引导加载程序和其他与相关硬件一起使用的软件。

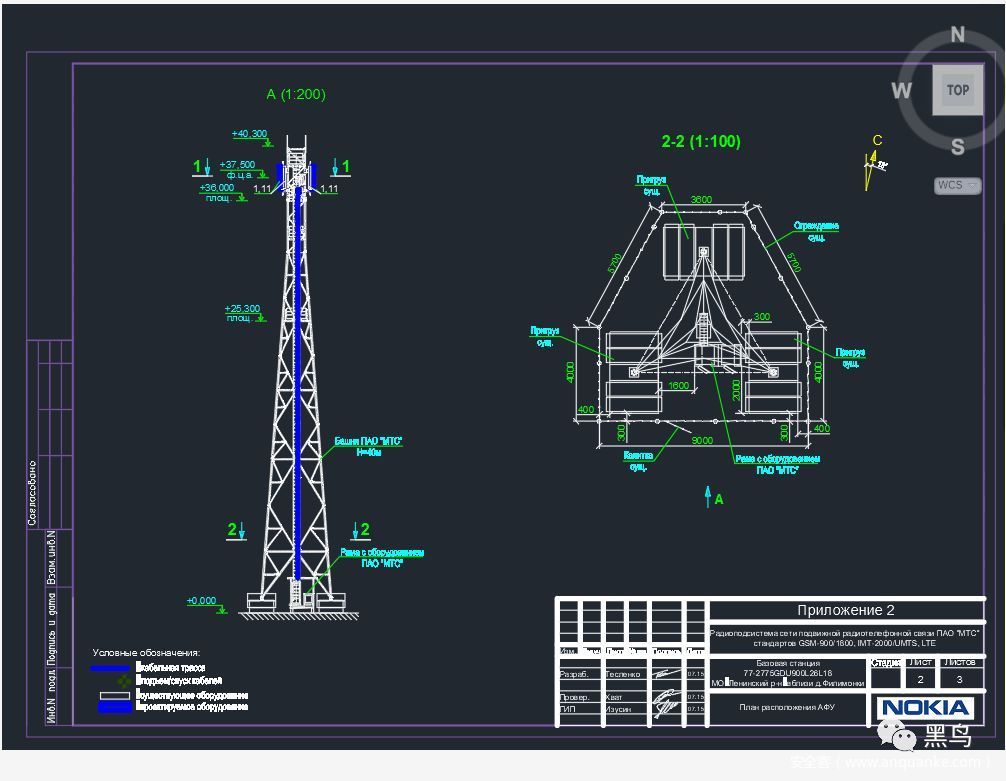

DWG – CAD图像

工业尺寸天线和平面图等网络设备的原理图和设计。

其中包括系统信息,工程文档以及暴露基础架构中涉及的多种类型网络设备的敏感位置详细信息。

XLSX,XLS,XLSM – 电子表格

用于查看和操作数据的常用办公电子表格。这些包含网络设备的清单,例如交换机和路由器,其中包含IP地址,分配给安装设备的员工姓名,进度说明以及有关如何实际进入项目站点的提示等信息。

DOC,DOCX – 文件

存在的DOC文件通常包含合同和提案文件的草稿副本。在DOC表单中,文件未签名。签名副本以PDF格式存在。

BAK – 备份文件

BAK是备份文件类型,通常与Microsoft SQL Server等数据库相关联。在这种情况下,BAK基本是原理图的备份,如果不是便以DWG格式存储。

MSG,个人存储的电子邮件

在此存储库中找到的MSG文件似乎是项目特定的注释。这个目的与诺基亚关于文件如何暴露的陈述是一致的。

ACCDB – 访问数据库

Access是用于存储各种类型数据的常见数据库应用程序。这些Access数据库包含详细信息,例如员工和转包商名称,电话号码和其他联系信息,以及通常从其他服务器查询更复杂的数据库详细信息的宏,但是这些宏的目的不知作用如何。

总的来说,这个数据集合代表了大规模硬件和软件部署项目产生的工件类型,来自授权项目的业务协议,用于讨论和规划活动的电子邮件通信,用于安装的原理图和架构文档,照片在调查和审核项目站点时收集,以及存储工件的档案文件,以供将来参考,维护或恢复之用。

该项目集合范围内的SORM装置至少涉及16个城市:弗拉基米尔,利佩茨克,伊万诺沃,卡卢加,科斯特罗马,布良斯克,斯摩棱斯克,梁赞,别尔哥罗德,沃罗涅日,库尔斯克,奥廖尔,图拉,特维尔,坦波夫和雅罗斯拉夫尔,除了莫斯科。

原理图和文档包括详细说明运行系统的配电单元和电池的信息。如果敌对国家或者反对派想要寻求从网络攻击,到物理设施破坏的方法,那么这些文件类型将提供实现该目标的初步路线图。

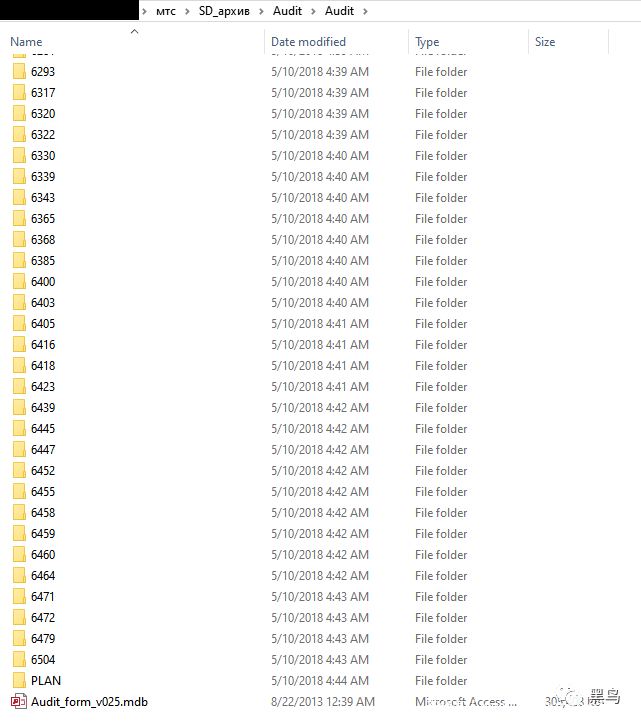

名为“Audit”的目录,包含数千个安装站点的子文件夹。

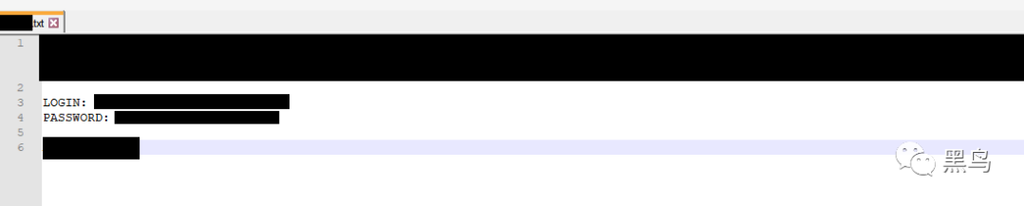

在看似是集中信息的手段中,SORM系统文档说明了系统都在同一个内网中,执法人员从内网可以访问这些数据。SORM系统文档显示只能通过VPN或其他特权访问方法访问私有子网上的硬件。

包含URL,用户名和密码的文件。

在这种情况下,存在与管理平台相关的凭证,可以提高了外部访问的可能性,而无需肉身潜入访问内部系统。而这些文档的曝光,便让对手知道了,哪些点部署了监控盒子可以接入内网系统,从而可能出现进攻入口点。

编辑的架构图。

9月10日上午,UpGuard的网络风险研究总监Chris Vickery通过之前提供的总机号码联系了诺基亚安全管理员。然而安全经理通知Vickery“没时间处理” 数据泄露通知,并称应该通过他们的网站与公司联系。(黑鸟:真tm心大)

在2019年9月11日,UpGuard联系了一家美国政府监管机构,以寻求在诺基亚可以处理泄露数据人员的联系方式。同一天晚上11点20分,诺基亚芬兰信息安全负责人打电话给Chris Vickery,然后他提供了暴露的rsync服务器的IP地址。rsync服务器仍然在9月12日晚上开放。当在9月13日早上再次检查时,文件已经不可公开访问了。

结论

SORM系统允许俄罗斯调查人员精确访问俄罗斯领土的数字信息,但该系统的存在也意味着被攻陷的后果。

数据泄漏的问题并非任何国家或行业所独有,它是人类在运营信息技术过程中不可避免的一部分。然而,这些数据暴露的后果确实有所不同,信息越集中和敏感,造成的后果也会越大。

事后,诺基亚发言人Katja Antila在一份声明中说:“现任员工将包含旧工作文件的USB驱动器连接到家用电脑上。” “由于配置错误,他的PC和连接到它的USB驱动器无需身份验证即可从互联网访问。”

发言人说:“在我们注意到之后,我们联系了员工,机器已断开连接并被带到诺基亚。”

诺基亚称其调查正在进行中。

所以,这名员工,下场会怎么样,不敢想象。

对于此事,问黑鸟有何看法。

这家企业背景了解一下。

UpGuard成立于2012年,原来是一家主打安全评估服务的澳洲初创企业(原名叫ScriptRock),后来把总部搬到了旧金山。为了让安全风险直观易懂,UpGuard设计了一套名为CSTAR(Cyber Security Threat Assessment Report,网络威胁评估报告)的安全评估体系,通过分数让企业客户了解自身的安全水平。

恭喜老美,喜获俄罗斯珍贵情报1.7 TB

参考链接:

[1] 发现这批东东的公司

https://www.upguard.com/breaches/mts-nokia-telecom-inventory-data-exposure

[2] techcrunch报道

https://techcrunch.com/2019/09/18/russia-sorm-nokia-surveillance/

最后声明一点,该情报为开源情报,涉及邻国,与本国无关,写于本处仅为提供给战略部门一些情报线索,以图更好的进行应对措施。

如果本篇还有人举报,那便是弃国家安全于一己私欲,建议有关部门向微信平台申请资源,彻查此人是否存在间谍行为,千里之堤,毁于蚁穴。

若在战时,此人便是阻止情报官发文之人,那将是死罪。

发表评论

您还未登录,请先登录。

登录