超过800台 N-able N-central 服务器仍未修补两项关键安全漏洞,这些漏洞在上周已被证实遭到积极利用。

N-central 是一款广泛使用的平台,被众多托管服务提供商(MSPs)和 IT 部门用于通过集中式 Web 控制台监控和管理网络及设备。

这两个漏洞编号为 CVE-2025-8875 和 CVE-2025-8876。前者由于未正确清理用户输入,可能允许已认证的攻击者注入命令;后者则涉及不安全的反序列化弱点,攻击者可借此在未修补的设备上执行命令。

N-able 已在 N-central 2025.3.1 版本中修复了相关漏洞,并在周四告知 BleepingComputer,这些安全缺陷已遭到活跃利用,敦促管理员尽快加固服务器,以防止在漏洞细节披露前遭到进一步攻击。

N-able 在声明中表示:“我们的安全调查显示,在少量本地部署环境中发现了此类利用的证据,但在 N-able 托管的云环境中尚未发现相关迹象。您必须将本地部署的 N-central 升级至 2025.3.1。(根据我们的安全实践,漏洞详情将在修复版本发布后三周公布。)”

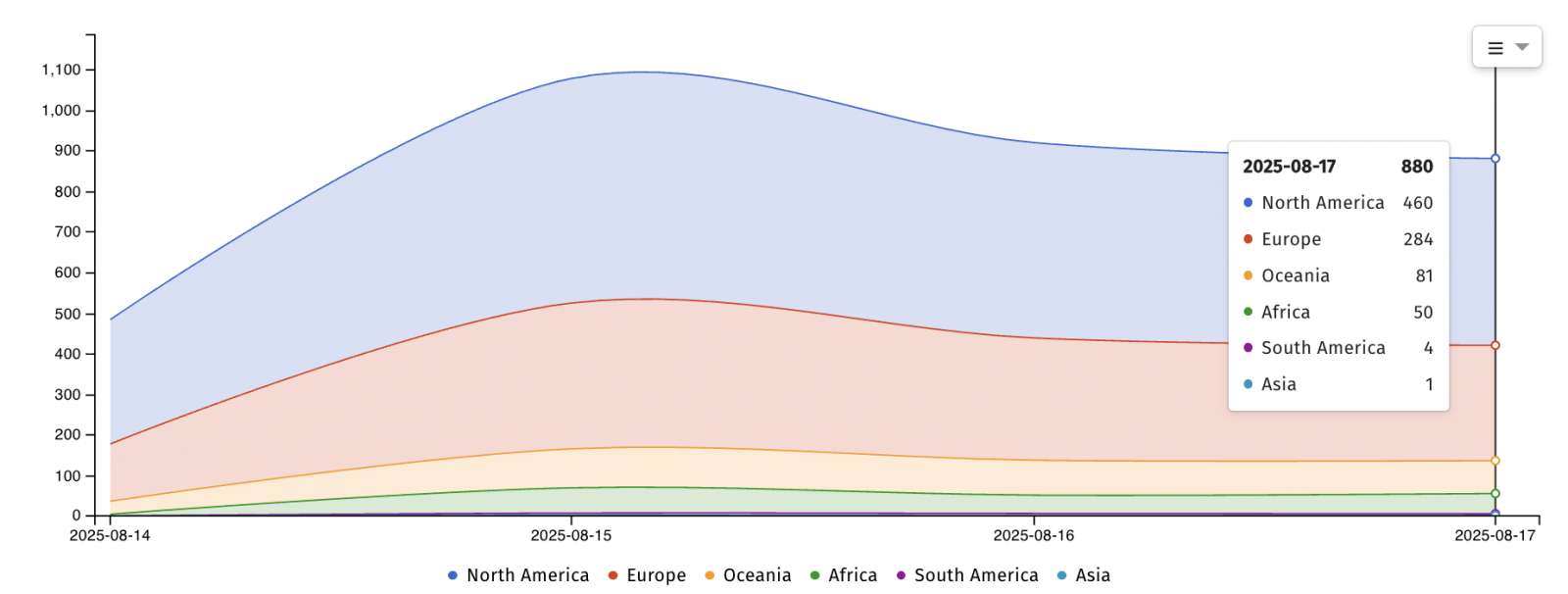

根据网络安全公益组织 Shadowserver Foundation 周五的监测结果,目前仍有 880 台 N-central 服务器暴露在可被利用的状态下,其中大多数位于美国、加拿大和荷兰。

“这些结果是通过对唯一 IP 地址进行计数后相加得出的,这意味着某些‘唯一’ IP 可能被重复统计。因此相关数据仅能作为参考,而非精确数值。”Shadowserver 表示。

根据 Shodan 的搜索结果,目前大约有 2000 个 N-central 实例 暴露在互联网上。

联邦机构被要求一周内完成修复

美国网络安全和基础设施安全局(CISA)已将这些漏洞加入其 已知被利用漏洞目录(Known Exploited Vulnerabilities Catalog),并在 N-able 确认漏洞已遭滥用的前一天,就标记其已被用于零日攻击。

CISA 已命令所有联邦平民行政部门(FCEB)机构(包括国土安全部、财政部和能源部)必须在 8 月 20 日之前完成系统修补,此要求依据 2021 年 11 月发布的 绑定性操作指令(BOD)22-01。

虽然非政府组织并不在 BOD 22-01 的强制要求范围内,但 CISA 仍敦促所有网络防御人员尽快保护其系统,抵御正在进行的攻击。

CISA 表示:“请根据供应商的说明应用缓解措施,遵循 BOD 22-01 针对云服务的相关指导,若无可用缓解措施,应停止使用相关产品。此类漏洞是恶意网络行为者的常见攻击入口,对联邦企业构成重大风险。”

发表评论

您还未登录,请先登录。

登录