攻防本身是一场博弈, 在持续进行的大型攻防演练对抗中,蜜罐已经成为防守方实现主动防御的有力武器。 原本处在劣势的防守方,通过布设蜜罐来迷惑攻击者,有效保护自身真实业务资产,甚至运用更加高级的技术手段,溯源反制攻击者,扭转攻防局势,真正实现主动出击。

蜜罐自身的安全性,是第一要素

蜜罐对企业获取主动防御能力的益处无需再说,但企业在考虑部署蜜罐时,往往对蜜罐本身的安全性问题存在着很大顾虑,蜜罐作为欺骗伪装技术应用产品,目的之一就是设置合理缺陷,引诱攻击者释放攻击载荷,若因蜜罐自身的安全问题被攻击者利用成为内网入侵跳板,随之带来的安全损失将是不可估量的。

谛听(D-Sensor)通过在真实网络环境中部署探针,监听扫描攻击行为,将攻击流量重定向至由伪装组件搭建的蜜网环境中 ,蜜网环境则采用了容器隔离技术,可以将攻击流量控制在逻辑划分的区域中,即使攻击者突破蜜罐,也会被蜜网系统继续控制,无法逃逸出监控范围。

聚焦到具体技术管理措施——

外网蜜罐的安全管理

- 蜜罐和管理节点后端不直接通信,避免了蜜罐被当作内网入侵跳板的风险。

- 即使攻击者通过蜜罐漏洞拿到容器权限,也无法获取管理节点宿主机的权限,无法利用宿主机的资源。

- 通过关闭蜜网访问外网的权限,可彻底切断蜜罐到其他网络的访问路径,将所有攻击行为都隔离到封闭的蜜网中。

- 蜜罐管理平台在底层限制蜜罐容器获取管理节点root用户权限,避免了管理平台的核心文件挂载到蜜罐容器内。

基于Docker蜜罐的安全管理

- 为了避免因内核漏洞造成Docker逃逸,谛听(D-Sensor)确保安装的内核版本在Linux3.10.0-514以上。

- 为了避免由Docker软件设计缺陷造成Docker逃逸,谛听(D-Sensor)会持续更新Docker版本,保证不会存在runc等漏洞。

- 为了 避免由配置不当造成的Docker逃逸,在制作蜜罐时,会限制蜜罐获得过多权限,如privileged权限,SYS_ADMIN权限等;同时,也避免蜜罐挂载宿主机文件。

管理节点的安全管控

- 身份认证 :谛听(D-Sensor)支持由用户自己配置开放端口和认证方式。

- 代码审计 :谛听(D-Sensor)的版本发布之前会经过内部审计和安全测试,规避明显漏洞的存在。

- 前后端分离 :产品的前端页面和后端代码存放在不同容器,避免文件上传等漏洞执行。

- 加密通信 :探针节点与管理平台之间通过单向加密通信,通信范围仅限于针节点和管理节点中的Docker蜜罐,如果探针宿主机被攻破,所有攻击者的访问流量都会被限制在管理节点内的蜜罐容器中,不会攻击到管理节点。

长亭谛听(D-Sensor)伪装欺骗系统作为国内第一款商业化蜜罐类产品,在保障蜜罐自身安全性的前提下,提供 Web诱饵、主机诱饵、高仿真Web类蜜罐、混合蜜罐、大范围监听探针、漏洞和虚假信息 等创新技术能力和应对方式,同时天然支持便捷化云端部署,已服务金融、电力、政府、运营商、互联网等多个行业头部企业,并获得客户的高度认可。下面将选取其中代表,介绍谛听(D-Sensor)在电力行业的最佳实践。

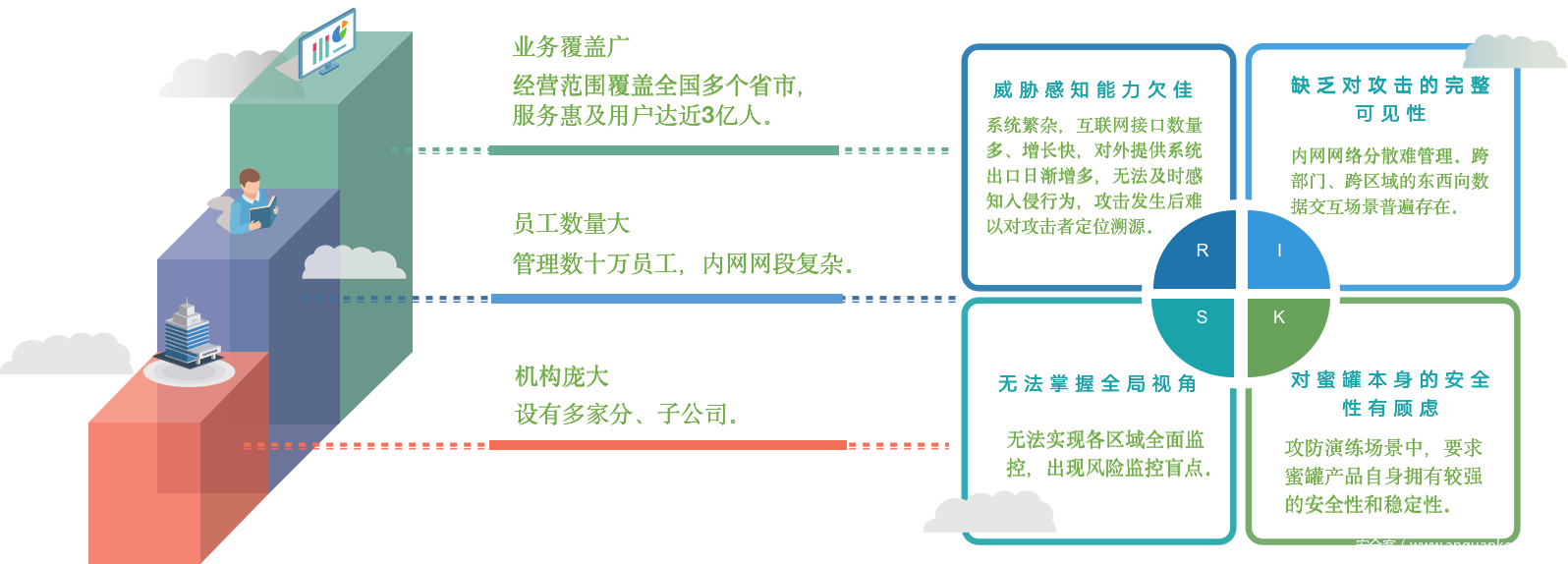

企业背景

某电力行业头部企业,在庞大的经营体系下,具有对风险难以进行感知、预警和管理的问题。 该电力企业作为民生支柱产业中的头部企业,信息化建设较早,安全建设较多以边界防护产品部署做为主要方式。 随着攻击手段不断演进,该企业在安全建设迭代的过程中,需要有效解决早期安全体系与当下安全建设的融合、体系庞大带来的管理问题、以及攻击者不断发起的挑衅。

安全痛点

该企业目前面临 信息系统繁杂,互联网接口数量多、增长快,风险难发现、难定位、难溯源、难管理等 问题。

企业现状与安全痛点

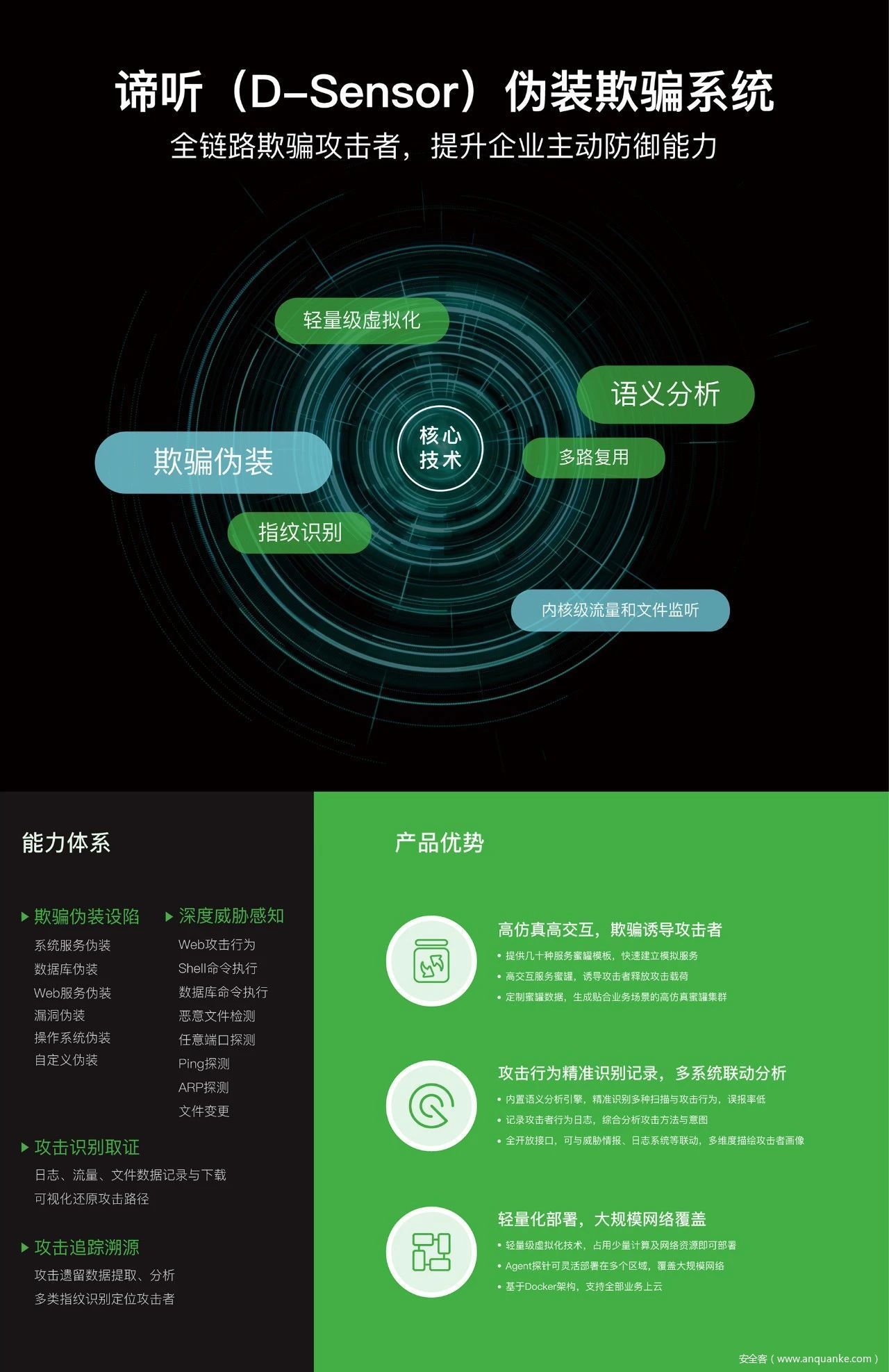

谛听(D-Sensor)伪装欺骗系统基于欺骗伪装技术,通过在攻击者入侵的关键路径上部署诱饵和陷阱,诱导攻击者进入与真实网络隔离的蜜网,让攻击者在蜜网中攻击“假”目标、获取虚假数据。 在此过程中,谛听(D-Sensor)能完整记录攻击者行为,捕获高级未知攻击,并且可以对攻击者做追踪溯源,为防守方提供先人一步的主动防御手段,保护真实资产,提升主动防御能力。

解决方案

该电力企业选择了在重要区域部署长亭谛听(D-Sensor)伪装欺骗系统,全面实现风险的提前感知、捕获、预防,提高应急效率,提升整体安全防护精度,通过在攻防演练中的实战检验,认可长亭谛听(D-Sensor)伪装欺骗系统在应对高级别攻击者的出色效果。

谛听(D-Sensor)部署示意图

高仿真定制诱捕系统,监测异常,欺骗攻击者

谛听(D-Sensor)伪装欺骗系统支持多种类型蜜罐,如仿真Web蜜罐、通用Web蜜罐、系统服务蜜罐、伪装缺陷蜜罐、自定义响应蜜罐、HTTP代理蜜罐等,案例为用户定制了多个高交互高仿真业务系统,通过在系统中精心布陷,使蜜罐更加契合真实环境,具备极强的伪装性和欺骗性,谛听(D-Sensor)具备进程级的监控能力,能够监控和记录攻击者进入蜜罐后的所有动作,将蜜罐收集的信息汇总至欺骗伪装平台,由平台进行统一分析,根据攻击者的攻击意图战略调整监控防御节点。

感知东西向威胁,还原攻击链,破解攻击意图

通过开启所有端口,谛听(D-Sensor)可有效监听东西向流量,捕获异常流量,协助用户定位遭受攻击的区域。有别于传统安全产品基于漏洞规则库的判定方法,谛听(D-Sensor)通过在关键攻击路径上布防,可以捕获完整攻击行为,对利用新型0day漏洞的高级APT攻击也可识别发现,还原攻击链。

谛听(D-Sensor)在感知到攻击行为时,会立即发起告警,通过对攻击行为的完整记录,实现自动化取证,协助该企业用户分析攻击意图,做到全面威胁感知。

攻防演练场景下,技术反制赢得大比分

在攻防演练场景下,通过蜜罐的反制技术,可使防守方获得可观分数,相应被反制的攻击方将失掉大量分数。谛听(D-Sensor)通过反向扫描攻击IP、利用蜜罐服务定向鱼叉攻击等技术措施,最终实现反制攻击者。

真实演练

谛听(D-Sensor)在攻防演练中,协助该用户成功反制攻击者,赢得大比分。

该企业通过谛听(D-Sensor)监控到有攻击队伍提前探测信息,被提前部署在系统中的反制蜜罐引诱。防守人员通过反制蜜罐中的反制程序,采用技术手段对攻击者实施反制,在活动中取得了先机。

具体采用了如下方法措施:

- 反向扫描:谛听(D-Sensor)发现攻击IP后,通过IP查询确定其为恶意IP后,使用扫描器对目标进行探测,判断攻击IP下的资产类型,发现目标存在漏洞且具备肉鸡特征,上报裁判组并报警处置。

- 反向鱼叉:谛听(D-Sensor)在主动诱捕阶段,在多类蜜罐中放置包含反制程序的文件或可执行程序,通过提示下载、包含敏感信息等模式诱导攻击者下载,若攻击者在本地环境运行该文件后,对攻击方本地信息进行收集,上报裁判组并模拟报警处置。

本次案例,长亭科技基于对攻防技术的深入研究,深入参与到该企业的蜜罐设陷设计中,为该电力企业部署若干探针,在确保系统安全性与稳定性的同时,充分满足客户对蜜罐产品联动、溯源、伪装、交互等能力体系等的要求,并支持将真实攻击数据汇总至SOC平台,供客户进行统一分析预警。

发表评论

您还未登录,请先登录。

登录