近期监测发现Emotet僵尸网络再次全球范围内爆发,国内不少政企客户也受到该事件影响,相关企业被大范围攻击,邮箱账号密码泄露,大量敏感信息泄露,后果严重。微步情报局一直保持对该事件的密切追踪和分析,我们建议国内相关政企单位保持对该事件的高度警惕,加强内部邮箱服务器的反垃圾、反恶意软件的防护策略。关于该事件,我们当前的分析进展如下:

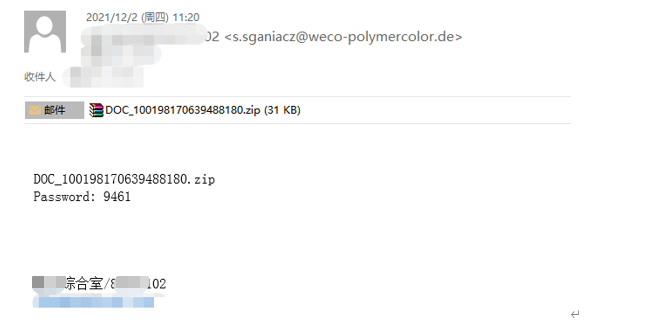

- 当前态势和监测结果,此次Emotet恶意邮件集中于2021年12月2、3日爆发,且国内政企客户也受到波及。

- Emotet会盗取邮件客户端的通信录等敏感数据,用于后续邮件传播木马,同时还会植入TrickBot或者Qbot等远控木马,为后续的窃密、勒索活动提供温床。

- 值得警惕的是,目前已经观测到Emotet僵尸网络已经开始对外提供MaaS服务(恶意软件即服务),这次事件中开始投递CobaltStrike,攻击者极有可能利用CS的后渗透功能进行内网的横向移动。

- 根据历史公开的安全事件,曾经有勒索团伙利用Emotet僵尸网络投递Ryuk勒索软件。此次卷土重来,不排除攻击者利用组建的Emotet进行后续的勒索、窃密等进一步攻击行为,相关政企客户需要引起高度重视,并参照处置建议进行处置。

- 微步情报局通过分析,提取46条相关 IOC ,可用于威胁情报检测。微步在线威胁感知平台 TDP 、本地威胁情报管理平台 TIP 、威胁情报云API 、互联网安全接入服务 OneDNS 、主机威胁检测与响应平台 OneEDR 、威胁捕捉与诱骗系统 HFish 蜜罐等均已支持对此次攻击事件的检测。

关于该事件,我们也从政企单位可能关心的问题的视角进行了如下解答:

一、Emotet僵尸网络?

Emotet于2014年首次被发现,早期版本被用作银行木马,目的在于窃取感染主机银行凭证。从2016年开始,Emotet更新新版后,开始以基础设施即服务(laaS)模型出售访问受害者权限,将僵尸网络大军出售给其他网络犯罪分子,导致受害者感染Emotet后出现不同威胁场景,例如挖矿、DDos、勒索等不同危害。

Emotet被认为已经感染了全球约160万台设备,所以Emotet也被称为最危险的恶意软件和过去十年最具破坏性的僵尸网络之一。

2021年1月,全球执法和司法当局摧毁了Emotet僵尸网络,但近期重新开始活跃。

二、最新的Emotet攻击活动主要的传播方式是什么

Emotet主要通过垃圾邮件进行传播,通常这些垃圾邮件主题多以“付款汇款通知“、”过期发票“和”运输通知“为主,甚至包括”COVID-19“相关主题。这些网络钓鱼电子邮件都包含恶意附件或者内置链接,一旦点击,就会启动安装Emotet木马,同时Emotet还会检索受害者邮件联系人列表,并通过受害者邮箱将恶意邮件分发给其他联系人,而且Emotet还具备利用弱密码进行暴力破解方式的传播能力。

三、这次Emotet攻击活动对企业的主要危害是什么?

主要的危害包括如下三个方面:

1、Emotet会窃取受害者本地的邮件联系人列表,并回传至CC服务器,随即利用这些邮件联系人进一步讲恶意邮件分发给其他联系人,造成蠕虫式的传播,导致很多受害企业内部大量员工被攻击。

2、有勒索团伙会利用Emotet进一步下发勒索木马,美国水务局曾经因此被Ryuk勒索攻击,因此此次事件中相关失陷的企业也很有可能遭受勒索、窃密等后续的攻击,潜在的危害巨大。

3、窃取受害者主机上的系统、文件、邮件等敏感信息,造成内部信息泄露。

四、企业应该如何应对?

Emotet木马是通过钓鱼邮件方式进行突破攻击。因此,可在邮件网关侧进行针对安全加固,直接将钓鱼邮件拦截在邮件网关测,避免内部员工下载并打开有关钓鱼邮件。

微步在线情报局对捕获的Emotet木马和释放的CobaltStrike相关网络资产分析后,通过微步大数据平台,进行拓线,已经收录大量相关资产,并且支持相应产品检测。建议部署TDP对内部网络与互联网出口的威胁监测与感知,及时发现内部资产存在的失陷和威胁风险。

为了防止邮件网关的“漏网之鱼”,需要加强终端杀毒软件的检测和查杀能力,及时更新杀毒软件版本和病毒库,同时部署edr/hids做好内部终端威胁检测与处置。

五、Emotet最新攻击活动的态势是什么样的?

在今年4月摧毁Emotet僵尸网络后,Emotet背后运营商似乎转入地下,在沉积几个月后,Emotet宣布重新回归,近期安全研究人员发现Emotet的长期合作网络犯罪伙伴TrickBot(一种类似Emotet运营方式的僵尸网络木马)正在通过已感染机器下载新的Emotet木马,同时Emotet也开始通过新的独立僵尸网络集群Epoch4和Epoch5进行分发垃圾邮件活动。

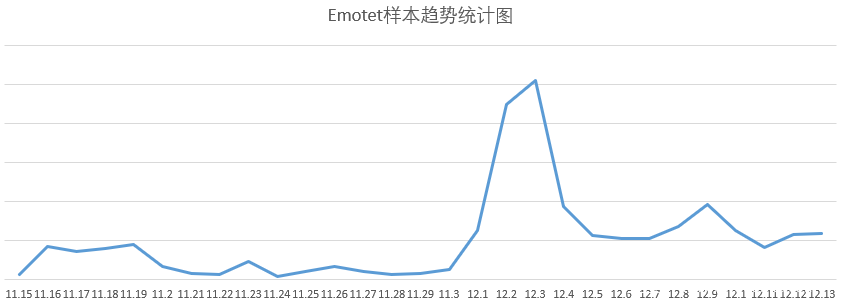

微步在线情报局也监测到从11月中旬,Emotet垃圾邮件活动开始频繁出现,呈上升趋势,其传播量于12月2日、3日突然有了大幅提升,国内也发现受害者感染情况。

六、最新Emotet的攻击手法有那些特点?

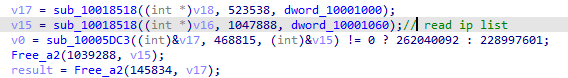

Emotet近期垃圾邮件样本通过带有密码的恶意压缩包进行传播,受害者点击压缩包内的恶意文档,恶意文档通过Excel4.0宏进行安装木马,随后会下载一个包含后门的DLL文件,通过内存加载Emotet木马。

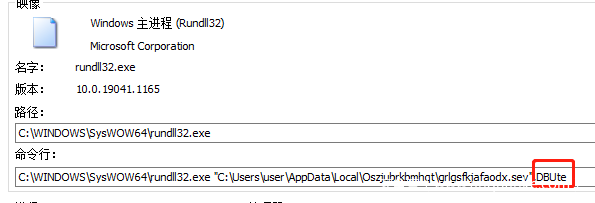

首先通过Rundll32.exe启动恶意DLL文件,启动后会根据命令行判定是否是正常启动流程,如果不是则会按照正常启动流程重新运行,如果是正常启动则会调用DLL的导出函数运行。

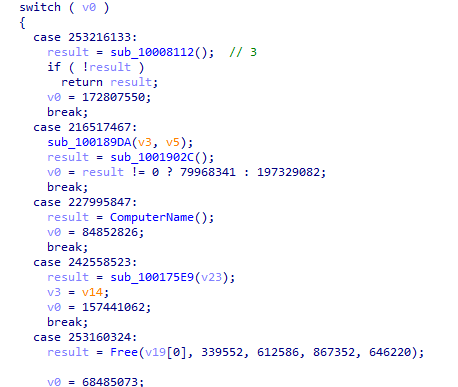

随后在内存中加载Emotet恶意木马,新版Emotet代码中存在大量混淆代码,并且会再次检查是否符合正常运行流程。

检查符合运行流程后,会收集本地信息,包括时间、系统版本、文件目录信息等,收集完成后进行加密,随后判断内置C2服务器列表中的IP是否连通,选择可以进行上传加密信息的C2服务器,通过将加密后的本地感染机器信息伪装成Cookie,并利用C2随机生成的url进行http通信。

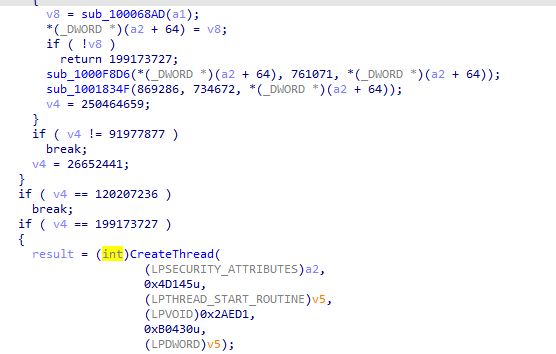

C2服务器接受信息后,返回数据包包含校验数据和命令数据,Emotet木马会对校验数据进行校验,成功后才会继续执行命令数据,并且将传输的指令在内存中释放,并创建线程调用。

七、此次Emotet攻击活动跟历史上有那些变化?

在新的Emotet垃圾邮件活动中,Emotet似乎带来了”新花样”。在Emotet历史活动中,Emotet会在受感染设备上安装TrickBot或者Qbot木马,随后再由TrickBot或Qbot进行投放CobaltStrike木马,而最近活动中,Emotet跳过二阶段,直接投放CobaltStrike木马,缩短了整个攻击流程,由于Emotet本身收集受感染机器信息能力有限,而CobaltStrike会弥补能力缺失,并且加快进行横向传播和部署其他恶意软件。

发表评论

您还未登录,请先登录。

登录