最近引发广泛讨论的“BlackLotus”,属于一款相当全能的固件级 rootkit 恶意软件。特点是能够躲过各种删除操作,以及绕过先进的 Windows 防护措施。此前这类高级攻击能力,仅被拥有深厚背景的机构所拥有,比如情报威胁组织。然而据报道,一款更新、更强大的 UEFT rootkit,正被人挂到暗网论坛上叫卖。

卖家宣称 BlackLotus 是一款固件级 rootkit 恶意软件,能够绕过 Windows 防护措施、并在 x86 架构的最底层运行恶意代码。

率先曝光此事的安全研究人员指出,单个 rootkit 的许可证费用高达 5000 美元,而后续代码重建则只需 200 美元。

不过考虑到卖家罗列出来的功能,即使需要耗费重资,世界各地的网络犯罪分子和黑帽黑客也会趋之若鹜。

Scott Scheferman 总结道:

BlackLotus 采用了汇编与 C 语言编写,体量仅 80KB(约 81920 字节)。

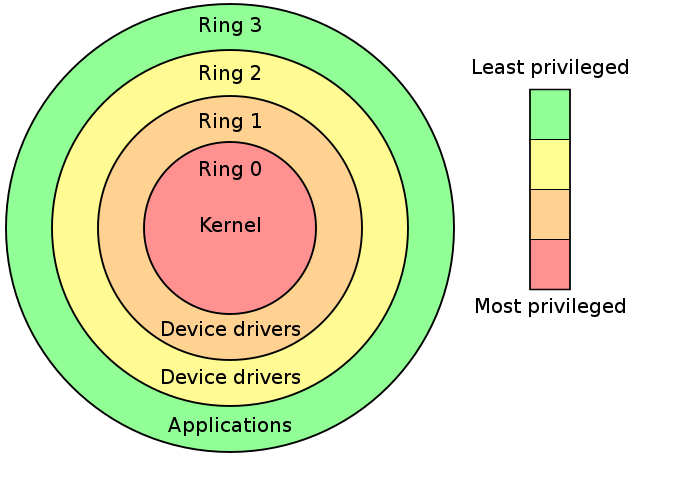

通过在内核级别(ring 0)提供‘代理防护’(agent protection),该 rootkit 能够在 UEFI 固件中长期驻留。

此外 BlackLotus 具有反虚拟机、反调试和代码混淆功能,以阻碍研究人员对其展开分析尝试,且附带功能齐备的安装指南 / 常见问题解答。

与同类 rootkit 一样,BlackLotus 能够在 Windows 启动前的第一阶段被加载,因而能够绕过 Windows / x86 平台上的诸多安全防护措施。

除了无视 Secure Boot、UAC、BitLocker、HVCI 和 Windows Defender,该恶意软件还提供了加载未签名驱动程序的能力。

其它高级功能包括功能齐备的文件传输模式、以及易攻破的签名引导加载程序 —— 除非影响当今仍在使用的数百个引导加载程序,否则很难将它斩草除根。

Scott Scheferman 还强调了 BlackLotus 可能对基于固件的现代安全防护机制构成威胁。

而且新 UEFI rootkit 在易用性、扩展性、可访问性、持久性、规避和破坏潜力方面,都实现了相当大的跨越。

此前人们一度认为这类威胁相当罕见,但过去几天不断被打脸的攻击报告,已经指向了截然不同的未来趋势。

最后,安全社区将对 BlackLotus 恶意软件的实际样本展开更加细致、深入的分析,以确定传闻的真实性、还是说它只是某人精心编造的一个骗局。

发表评论

您还未登录,请先登录。

登录