新的 Mirai 变体活动针对物联网设备

发布时间 : 2023-06-01 17:08:12

x译文声明

本文是翻译文章

译文仅供参考,具体内容表达以及含义原文为准。

Palo Alto Networks 威胁研究团队 Unit 42 发现了针对 IoT 设备的新恶意活动,使用Mirai的变体,这是一种恶意软件,可将运行 Linux 的网络设备(通常是小型 IoT 设备)转变为远程控制的机器人,可用于大规模网络攻击。

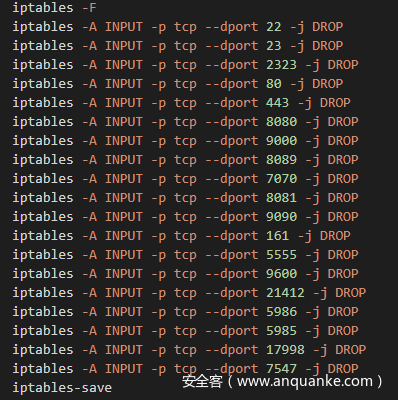

这个变种被称为 IZ1H9,于 2018 年 8 月首次被发现,此后成为最活跃的 Mirai 变种之一。Unit 42 研究人员在 4 月 10 日观察到,自 2021 年 11 月以来,一波恶意活动一直在使用 IZ1H9,这些活动全部由同一威胁参与者部署。他们在 5 月 25 日发布了一份恶意软件分析报告。IZ1H9 最初通过 HTTP、SSH 和 Telnet 协议传播。一旦安装在物联网设备上,IZ1H9 僵尸网络客户端首先会检查受感染设备 IP 地址的网络部分——就像最初的 Mirai 一样。客户避免执行一系列 IP 块,包括政府网络、互联网提供商和大型科技公司。然后,它通过在控制台上打印“暗网”一词来使其存在可见。“该恶意软件还包含一项功能,可确保设备仅运行该恶意软件的一个实例。如果僵尸网络进程已经存在,僵尸网络客户端将终止当前进程并启动一个新进程,”42单元在分析中解释道。僵尸网络客户端还包含属于其他 Mirai 变体和其他僵尸网络恶意软件家族的进程名称列表。恶意软件会检查受感染主机上正在运行的进程名称以终止它们。IZ1H9 变体尝试连接到硬编码的 C2 地址:193.47.61[.]75。连接后,IZ1H9 将初始化一个加密字符串表,并通过索引检索加密字符串。它在字符串解密过程中使用表密钥:0xBAADF00D。对于每个加密字符,恶意软件使用以下字节运算执行 XOR 解密:cipher_char ^ 0xBA ^ 0xAD ^ 0xF0 ^ 0x0D = plain_char。根据 XOR 运算背后的逻辑,配置字符串密钥等于 0xBA ^ 0xAD ^ 0xF0 ^ 0x0D = 0xEA。“这种威胁使用的漏洞不那么复杂,但这并没有降低它们的影响,因为它们仍然可能导致远程代码执行。一旦攻击者获得对易受攻击设备的控制权,他们就可以将新受损的设备包括在他们的僵尸网络中。这使他们能够进行进一步的攻击,例如分布式拒绝服务 (DDoS)。为了对抗这种威胁,强烈建议尽可能应用补丁和更新,”Unit 42 研究人员总结道。

商务合作,文章发布请联系 anquanke@360.cn

本文转载自:

如若转载,请注明出处:

安全KER - 有思想的安全新媒体

分享到:

安全客

安全客分享到:

安全客

安全客

发表评论

您还未登录,请先登录。

登录