近日

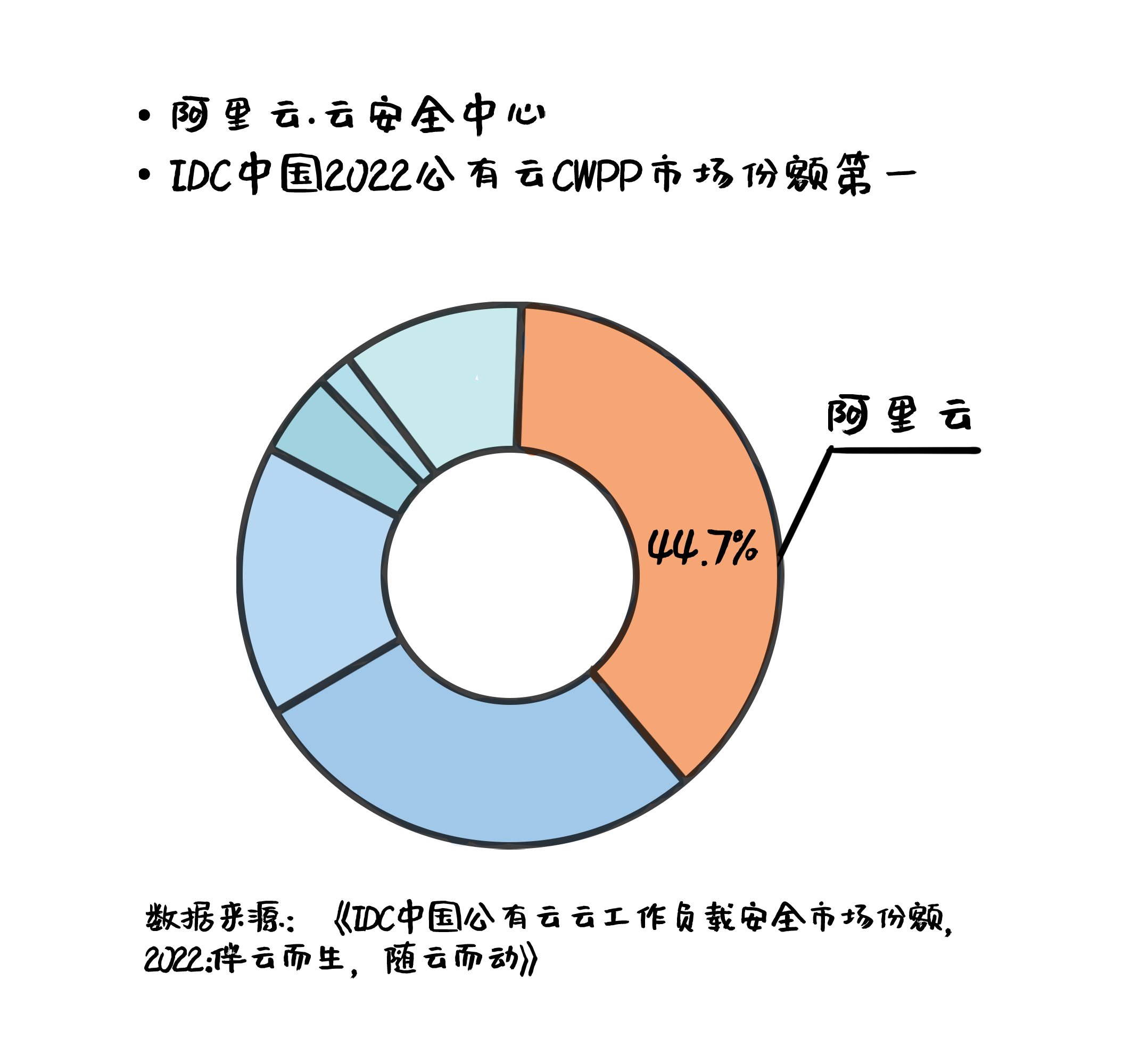

IDC发布2022

《中国公有云云工作负载安全市场份额报告》

阿里云·云安全中心以44.7%的市占率拔得头筹

在以公有云为依托的跨环境部署状态下

对CWPP市场拥有绝对统治力

现代数据中心架构中

多云/混合云环境正逐步成为客户的首选

想要在复杂环境中保障系统完整性

工作负载安全的地位有多重要?

混合数据中心体系中,工作负载安全性尤其复杂。

这些架构的载体,从物理计算机、本地服务器到多个公有云IaaS环境,再到基于容器的应用体系架构;在云中,工作负载包括应用、应用生成或被输入的数据,以及支持用户和应用之间连接的网络资源。当负载内容在多个云系统和多种规格主机之间传递时,工作负载的任何部分受到损害,应用都将无法正常运行。

因此,现代混合架构下

工作负载安全常常被比作“系统完整性之魂”

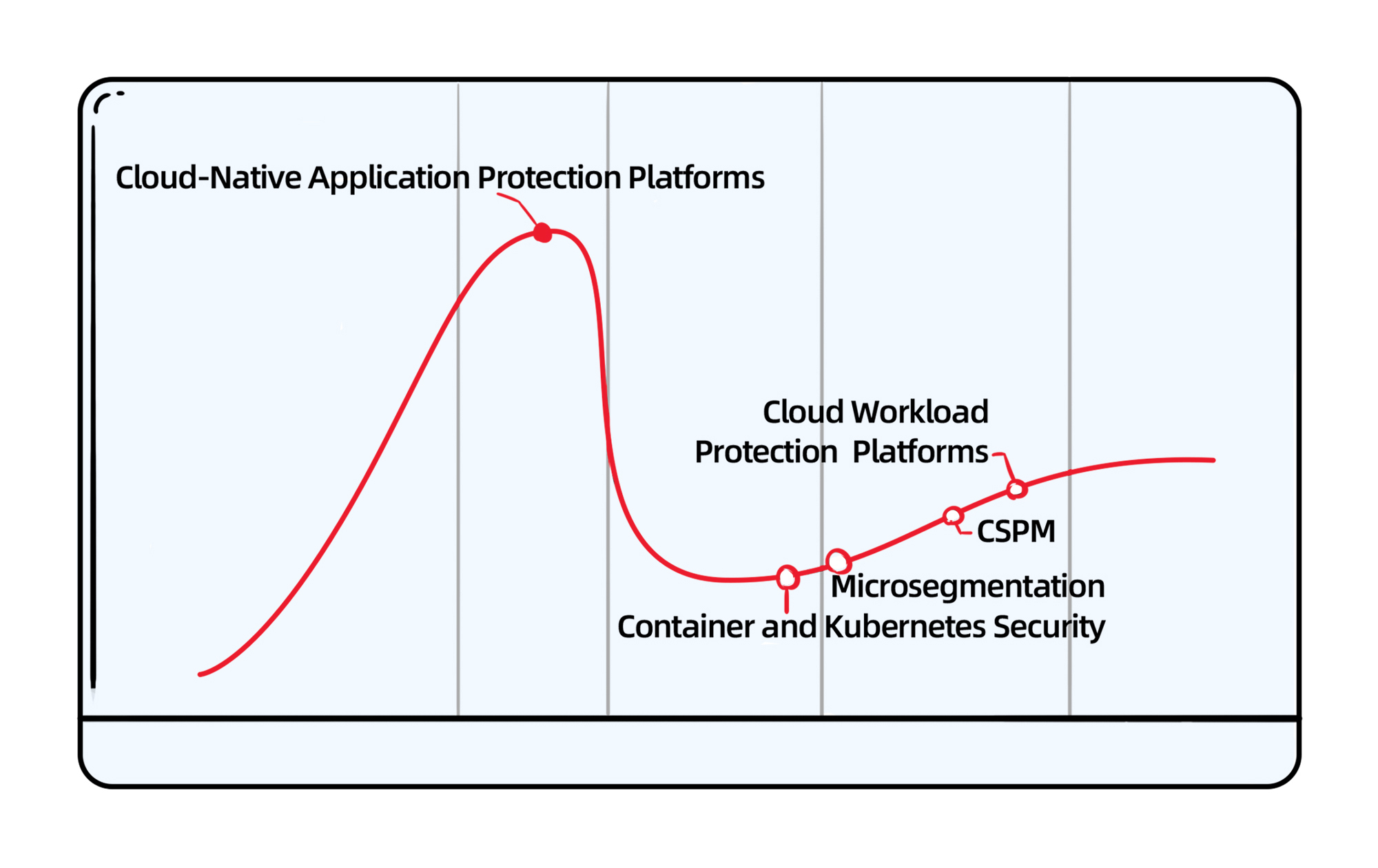

无论是云工作负载、容器、k8s、

云原生应用还是数据的保护

都处于被主流采纳或市场采纳的稳步爬升阶段

然而,与Gartner、IDC等咨询机构前瞻性评估形成强烈反差的是

跨环境的工作负载安全性保护这一仗,并不好打

尤其当传统HIDS/EDR产品部署到混合云环境中

水土不服的情况就更加突出了

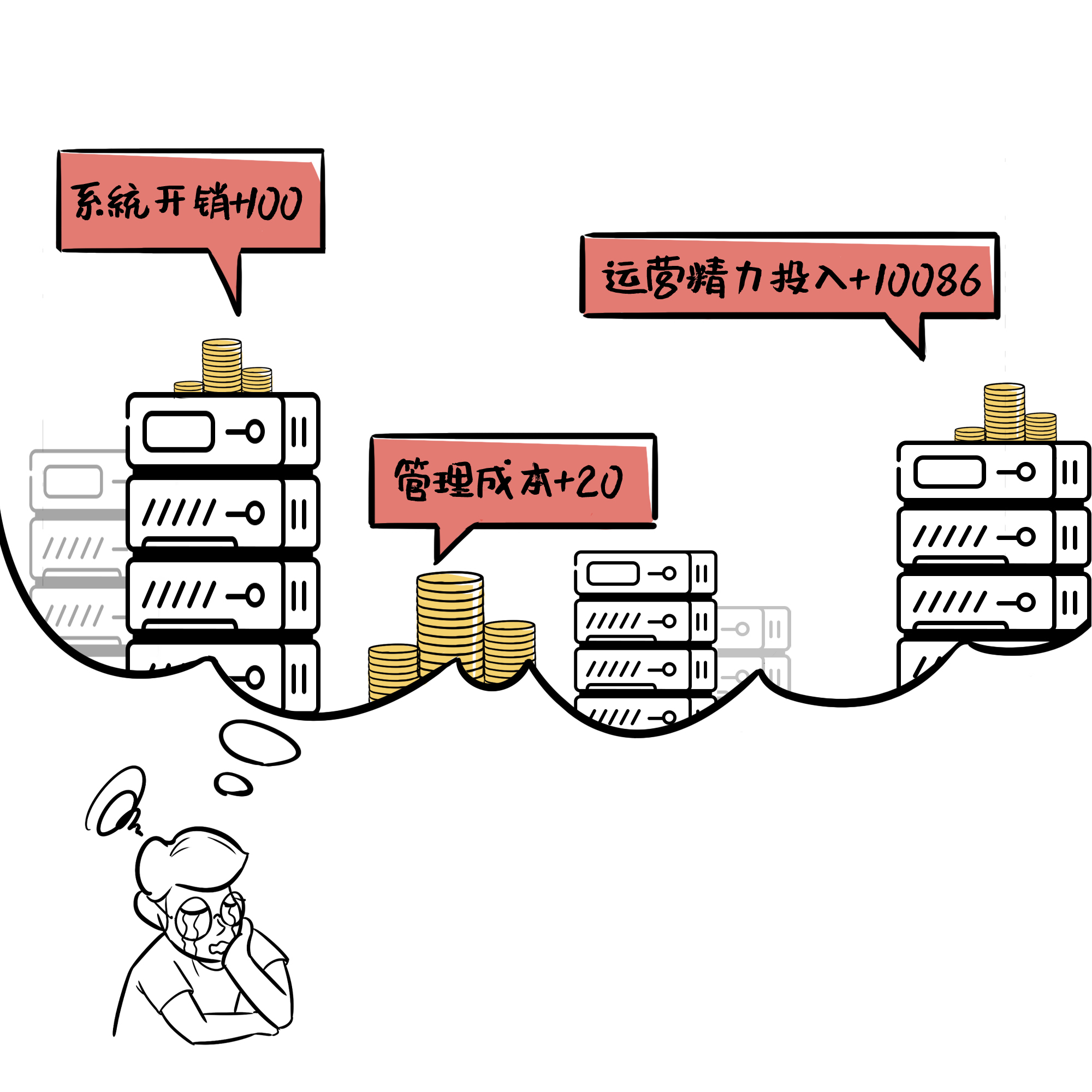

部署慢、检测运行卡

资源占用高

控制台部署、权限管理、信息与事件管理、

配置管理、合规检查、开发安全…

安全产品各自为战、饱和式堆砌

费用开销极大,预算所剩无几

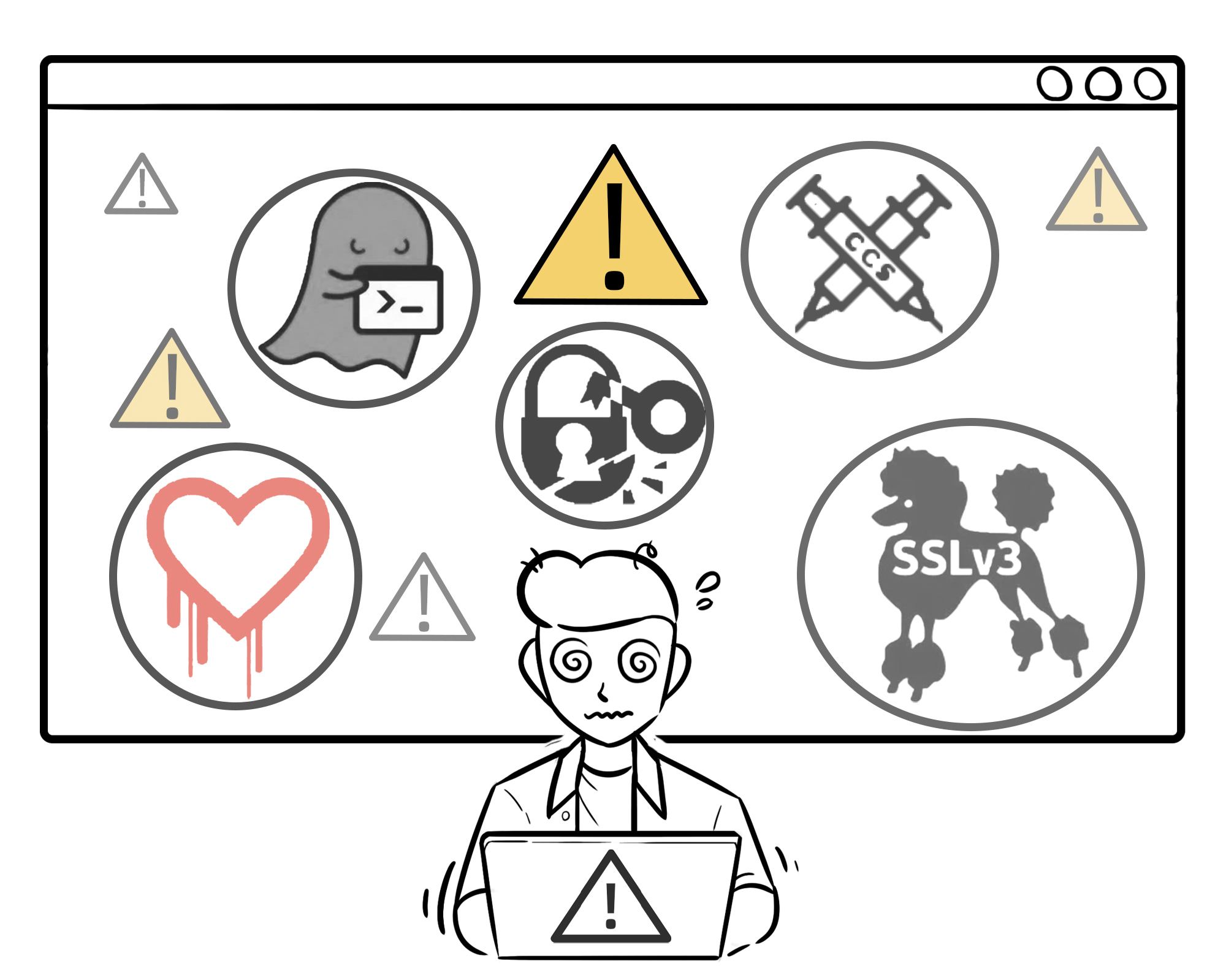

情报滞后

新漏洞无告警

补丁打得慢、防不住

传统主机安全产品的各种老毛病

随着现代化工作负载扩展到混合多云环境

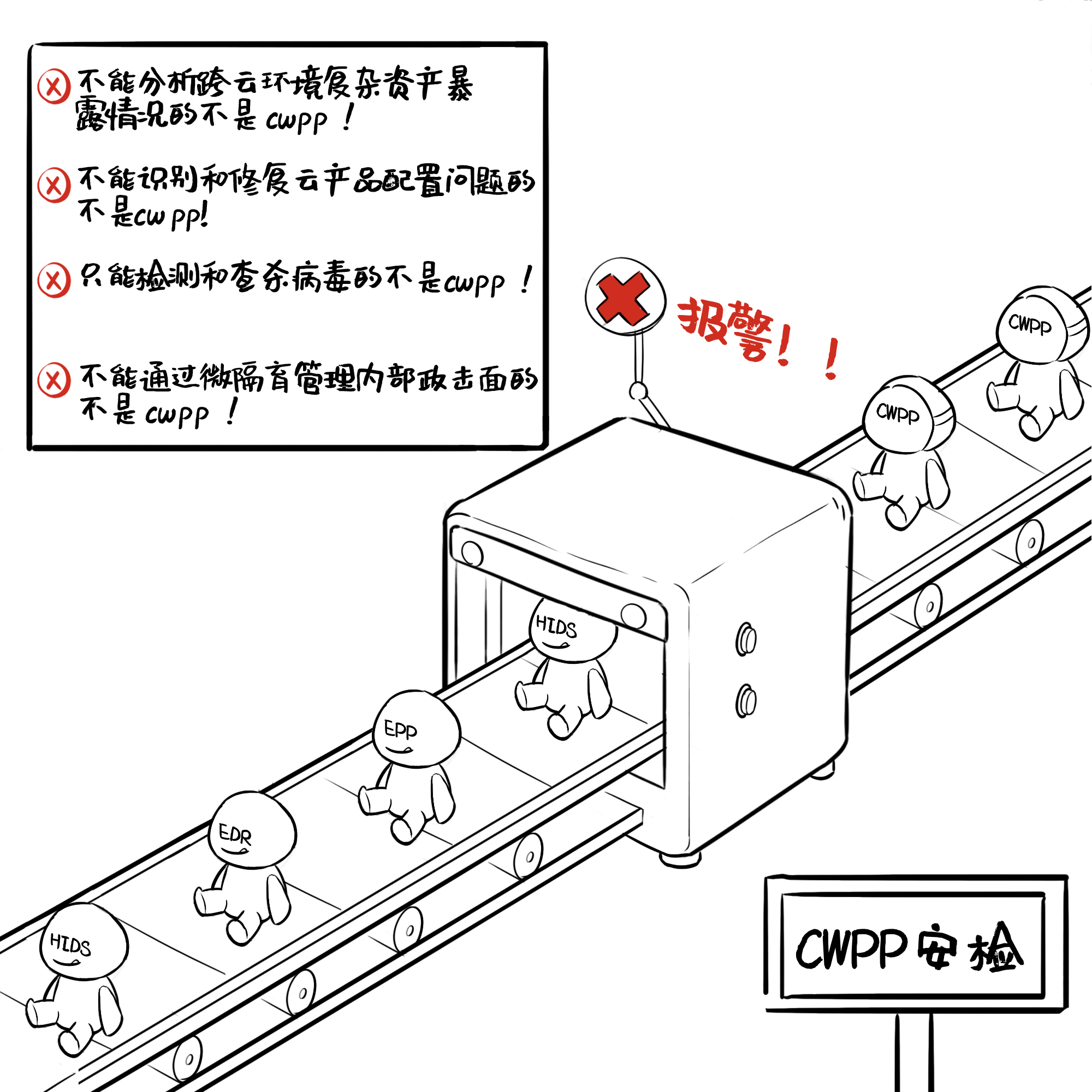

究其原因,很多传统安全产品

虽然戴上了CWPP的帽子

却很难从真正意义上实现

从单一环境的端点安全检测向CWPP平台化管理产品的转身

仅仅在端点中提供保护

对于采用多云/混合云架构的企业来说

是远远不够的

那么,面对现代数据中心

复杂的工作负载安全管理需求

阿里云 · 云安全中心是如何做的呢?

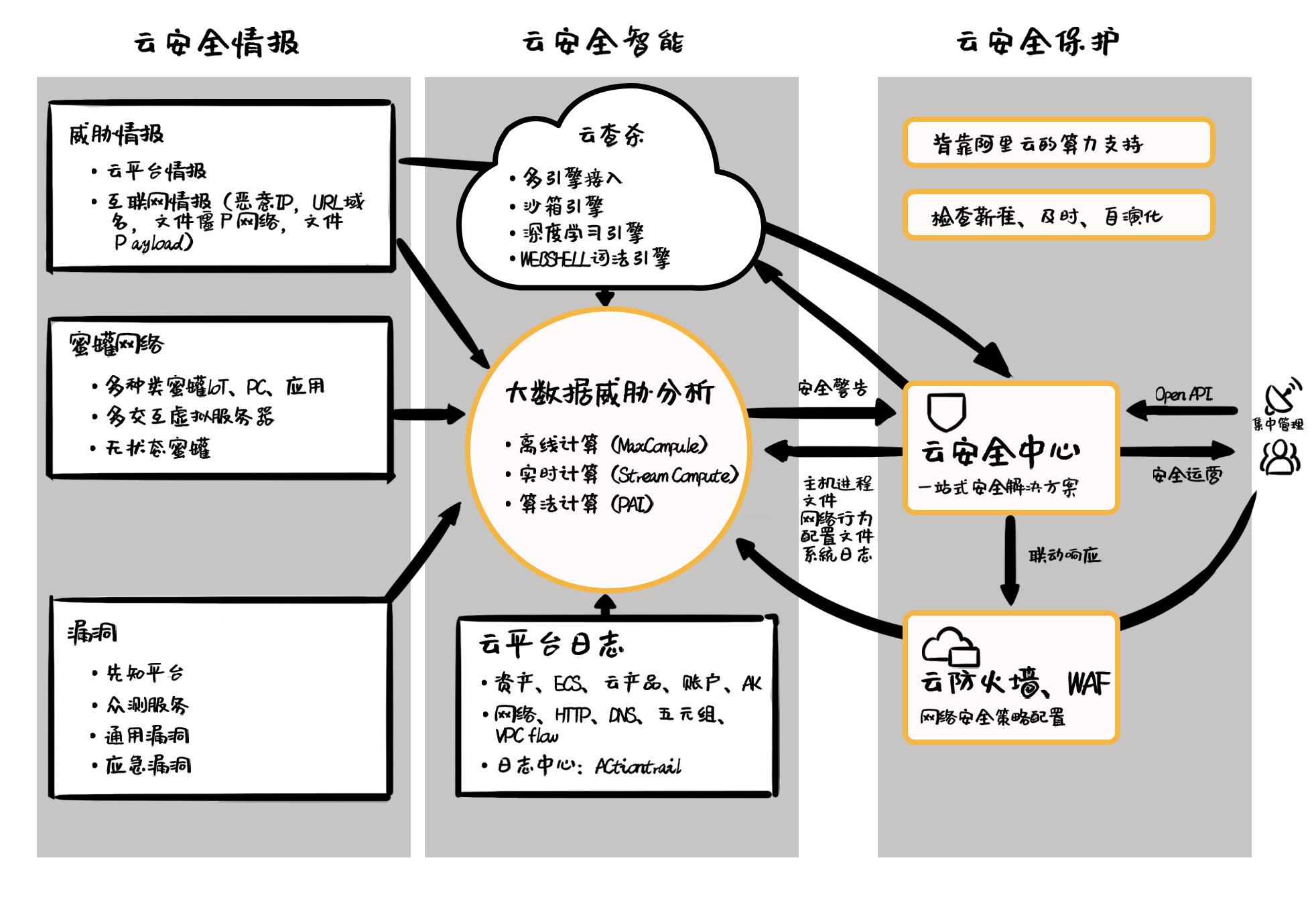

优先性:先于攻击事件的系统安全风险管理

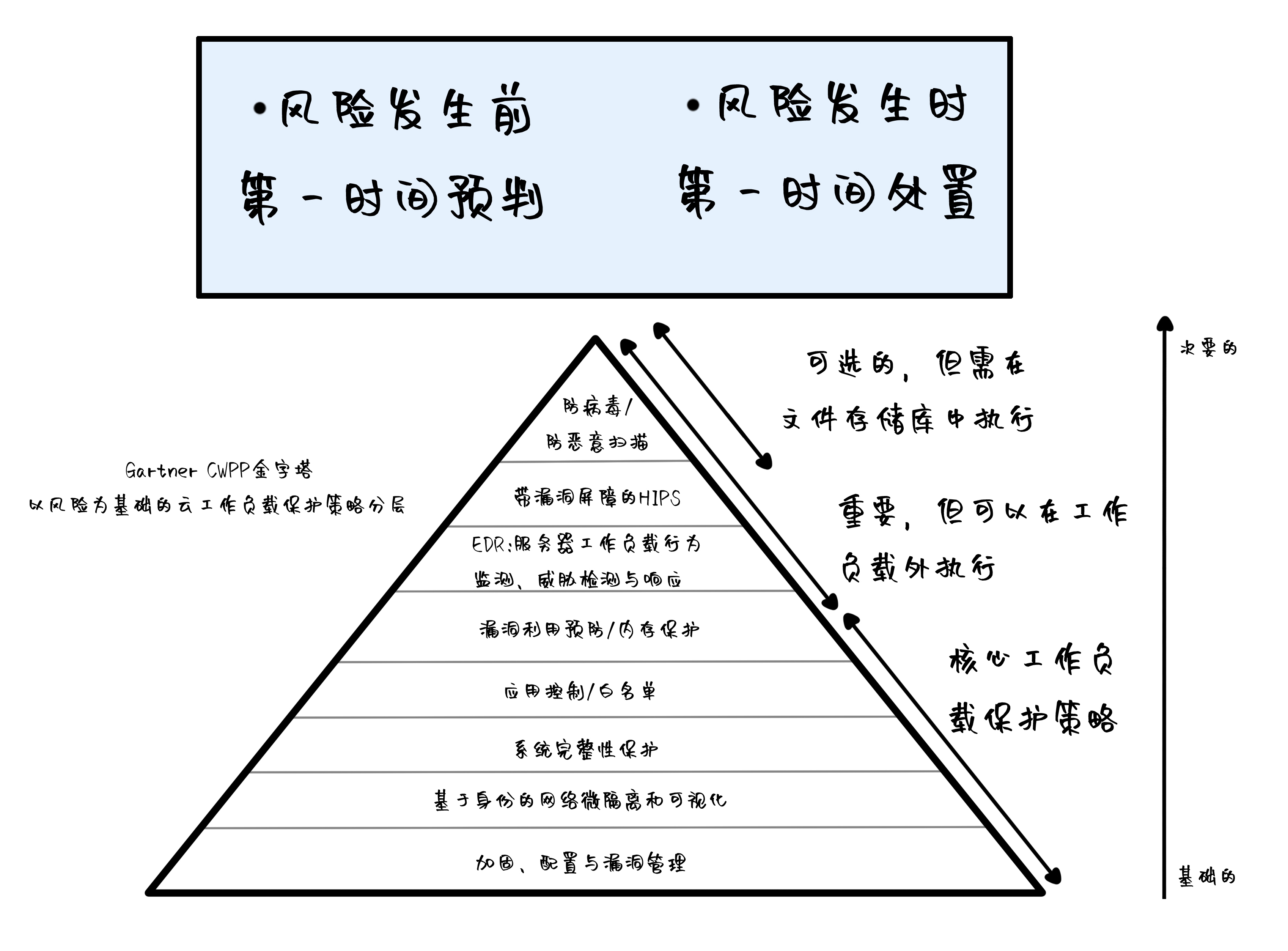

2017年,云工作负载保护平台CWPP作为一个新的安全品类,在Gartner发布的11大顶级安全技术《Gartner Identifies the Top Technologies for Security in 2017》中以第一名的姿态横空出世。

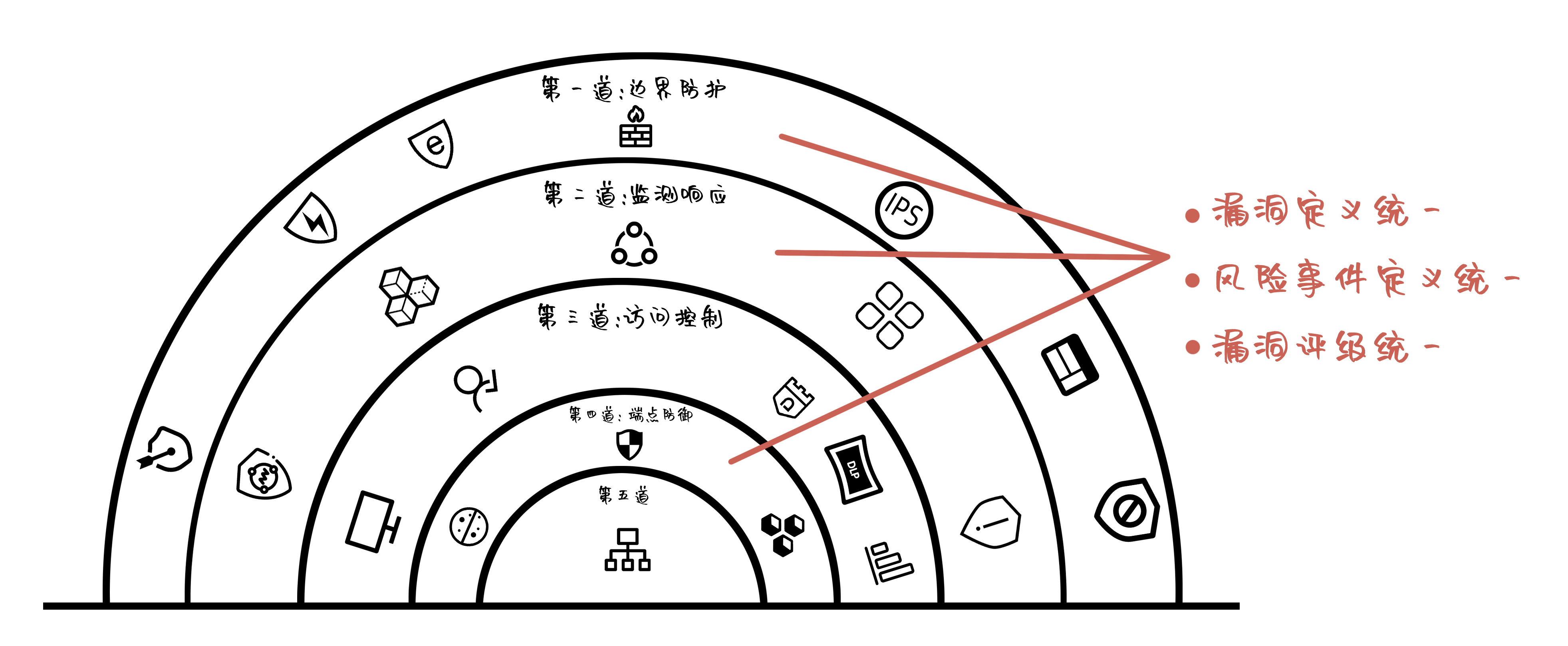

以风险管理为基础的分层保护理念

在近年来的企业安全实践中逐步得到验证

这也就注定了CWPP的核心保护策略是

先于威胁的全局运营管理和预防

云端应用面临的挑战是

一个工作负载

可能会在多个不同的环境中移动

而这些环境均由不同的云服务商运营

云安全中心可以跨这些环境

提供资产梳理、监测和保护

了解混合环境下各个工作负载中发生的情况

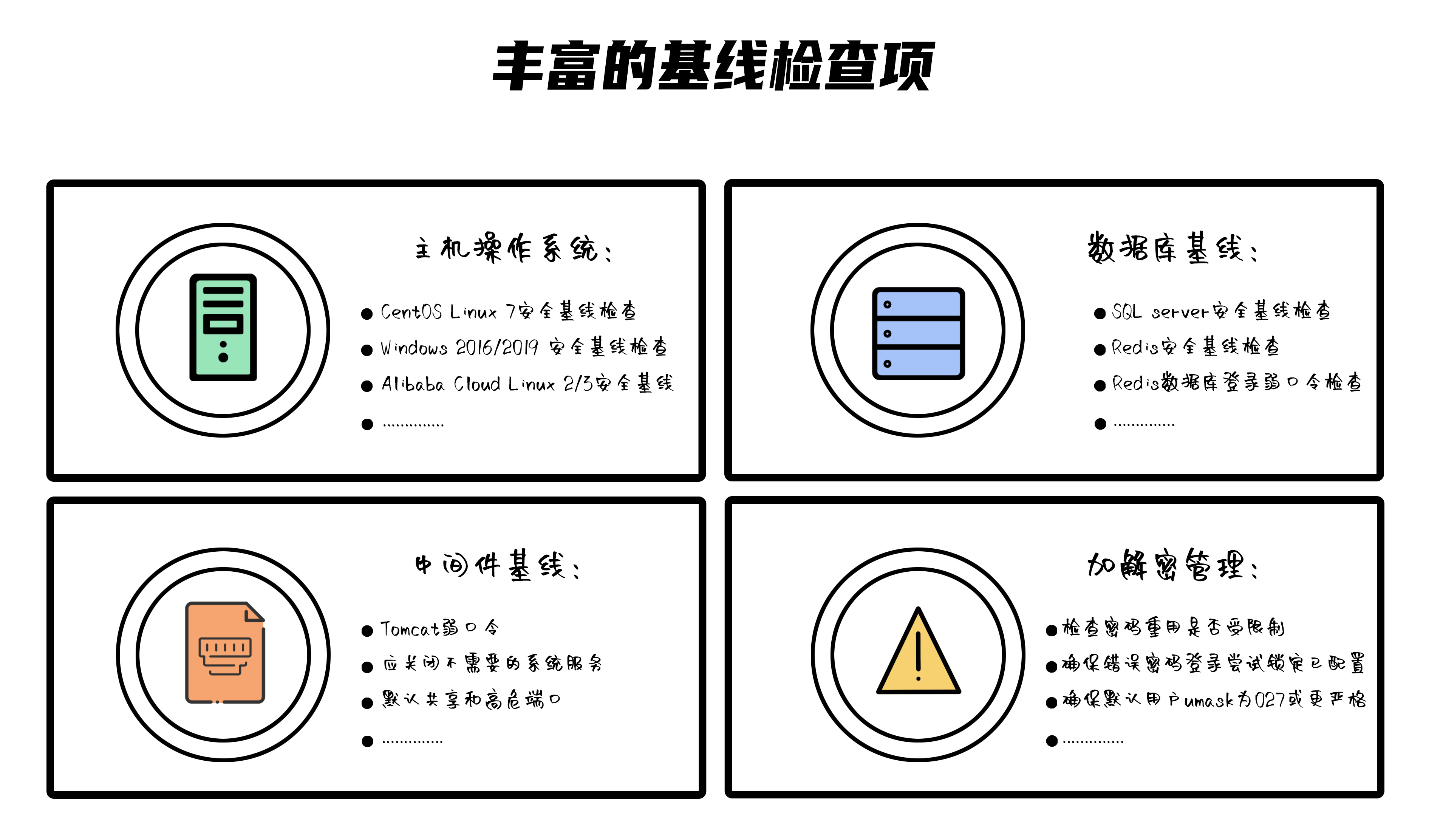

通过管理安全配置提升系统的抗攻击能力

是工作负载保护的一个重要方面

云原生的阿里云·云安全中心

具有无缝对接所有云资源

进而快速发现、告警、检测

与修复基线问题的天然优势

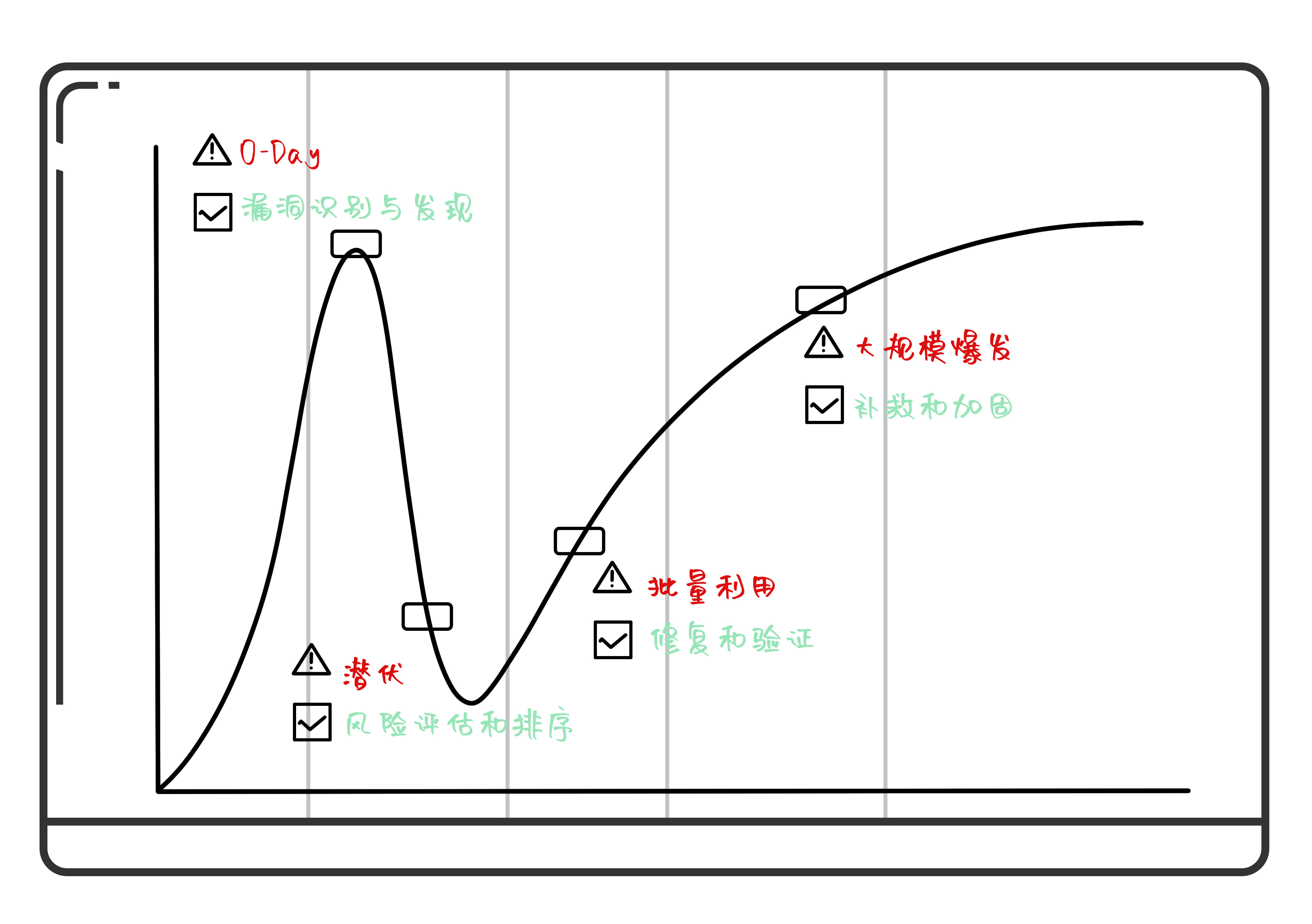

漏洞风险并非一成不变的,

风险等级往往随着时间呈现“之”字走势

云安全中心根据漏洞的风险程度、

资产位置、环境因素以及资产重要程度综合评估

实现对混合云环境下

漏洞的分级管理、检测与修复

提供标准化

同时支持自定义的漏洞防护策略

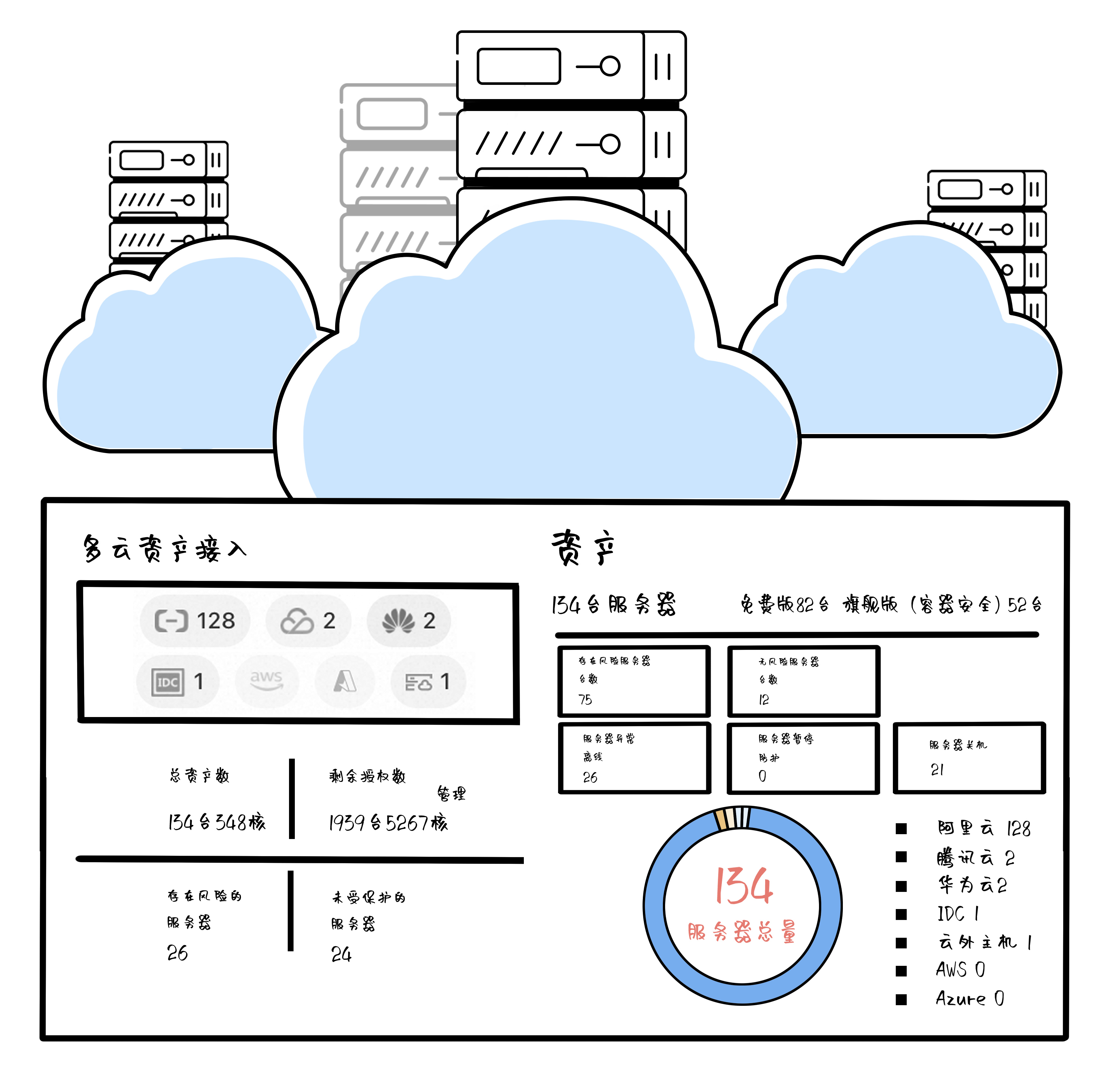

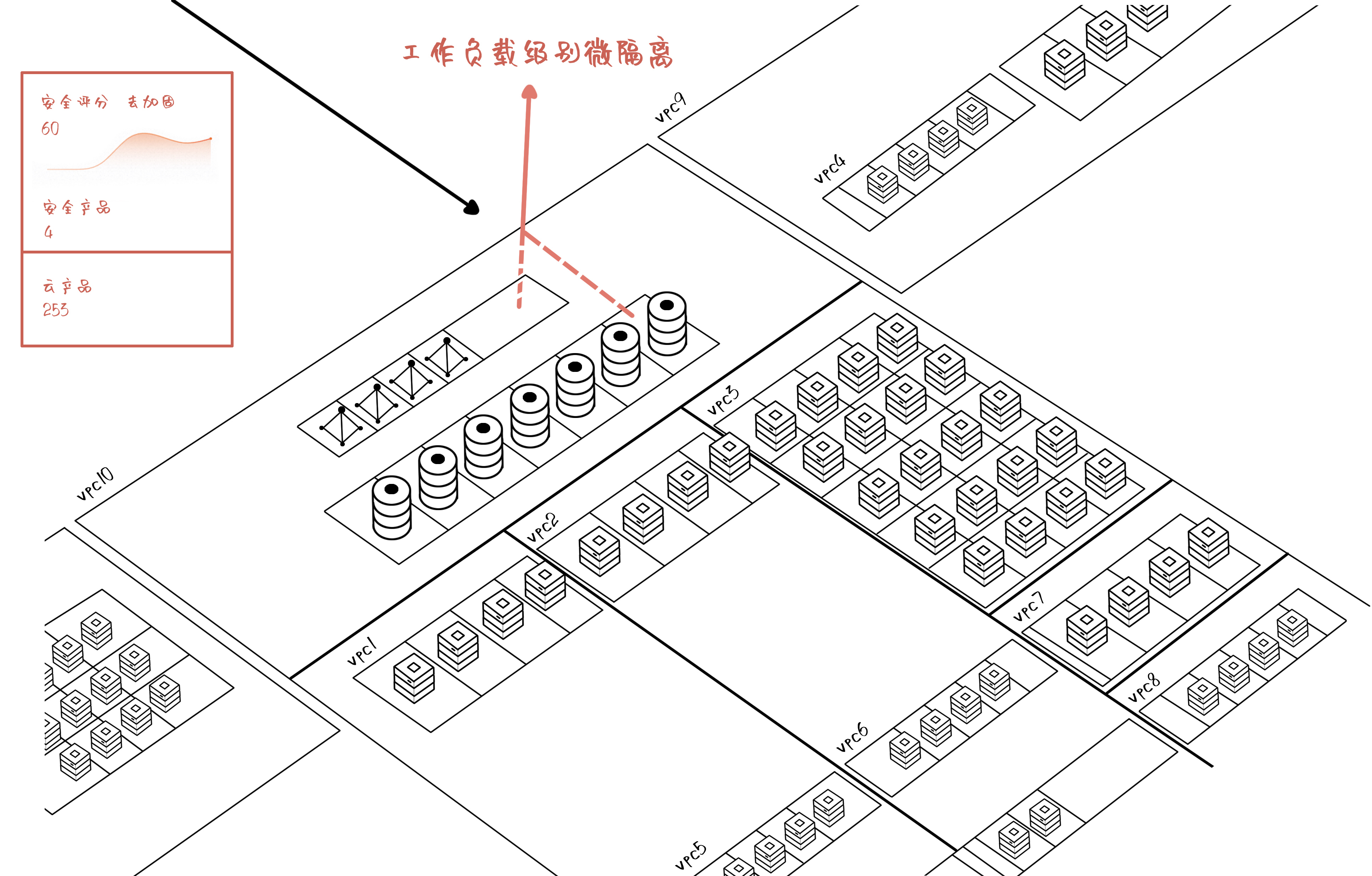

看见资产与风险是管理的前提

混合云架构下,越来越多的云端资源

是在公司网络外部运行的

传统的网络可见性工具并不适合云环境

导致安全运营人员很难监控所有云资源

云安全中心能图形化管理用户的业务资产

对于工作负载之间的访问关系

可以直观地展示和控制

并且可以跨物理、虚拟架构和网络

定义基于身份的访问策略

将网络分段和保护细化到单个工作负载级别

防止恶意软件在环境中的横向移动

如果说保证系统完整性是复杂环境下工作负载安全的本质,那么,伴随容器和无服务器应用投入使用,确保系统内网站、应用、数据,甚至代码的各层级安全性,就决定了cwpp安全能力的下限。

如果防护颗粒度太粗,资产必然盘不清、防不好。在阿里云·云安全中心的加持下,工作负载安全管理的颗粒度可以做多细?

细粒度:像服务器运管那样,安全地配置云产品、容器、k8s

云产品使用过程中的配置不当问题

往往是最不易察觉的危险所在

以OSS对象存储的使用为例,

访问权限过大、离职AK不回收等风险因素

是用户配置中最常见的高危风险项

云安全中心配置管理

对系统内产品组件进行细化的配置检查

避免配置不当、误删除、

权限不当等造成的风险

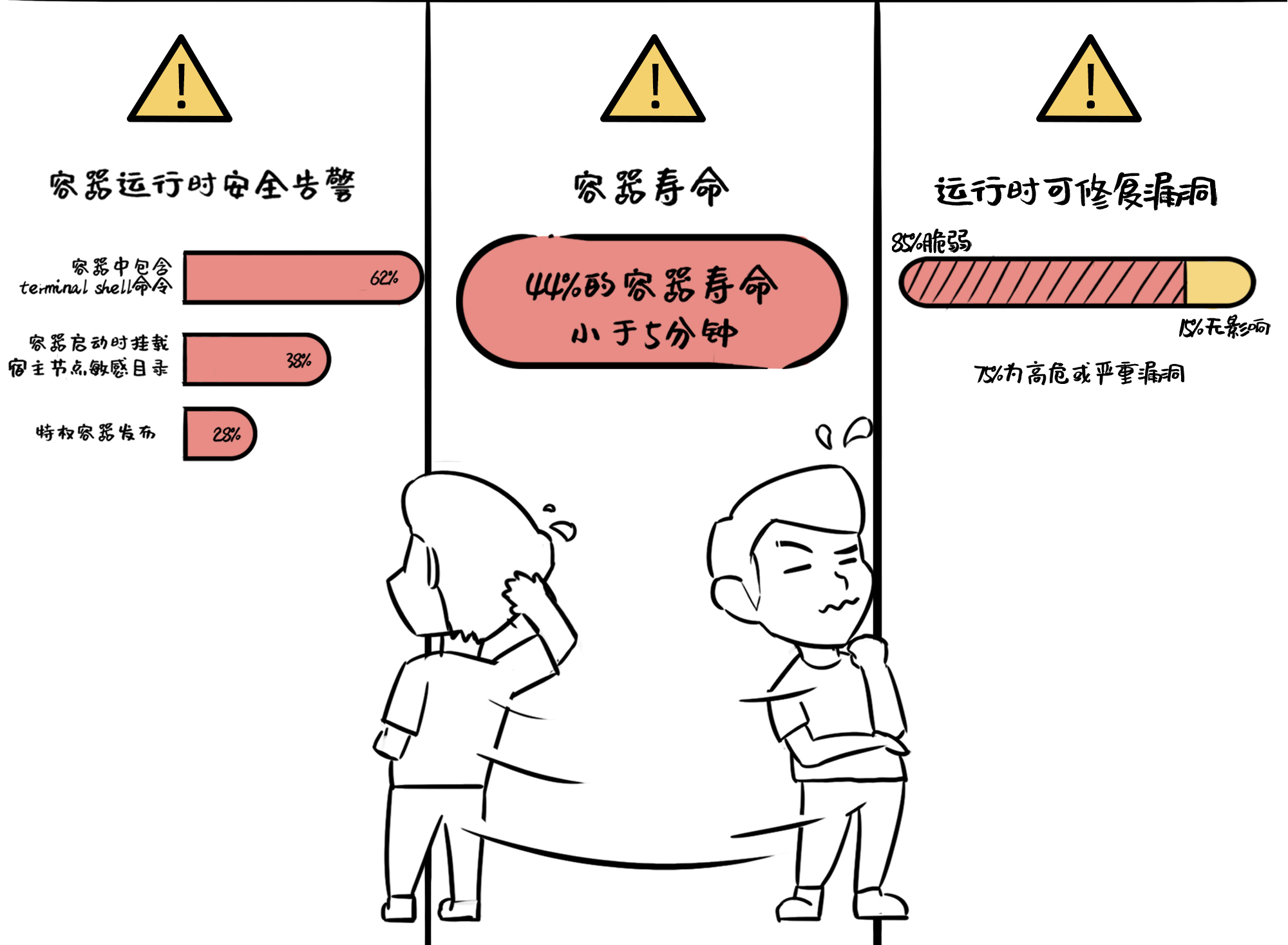

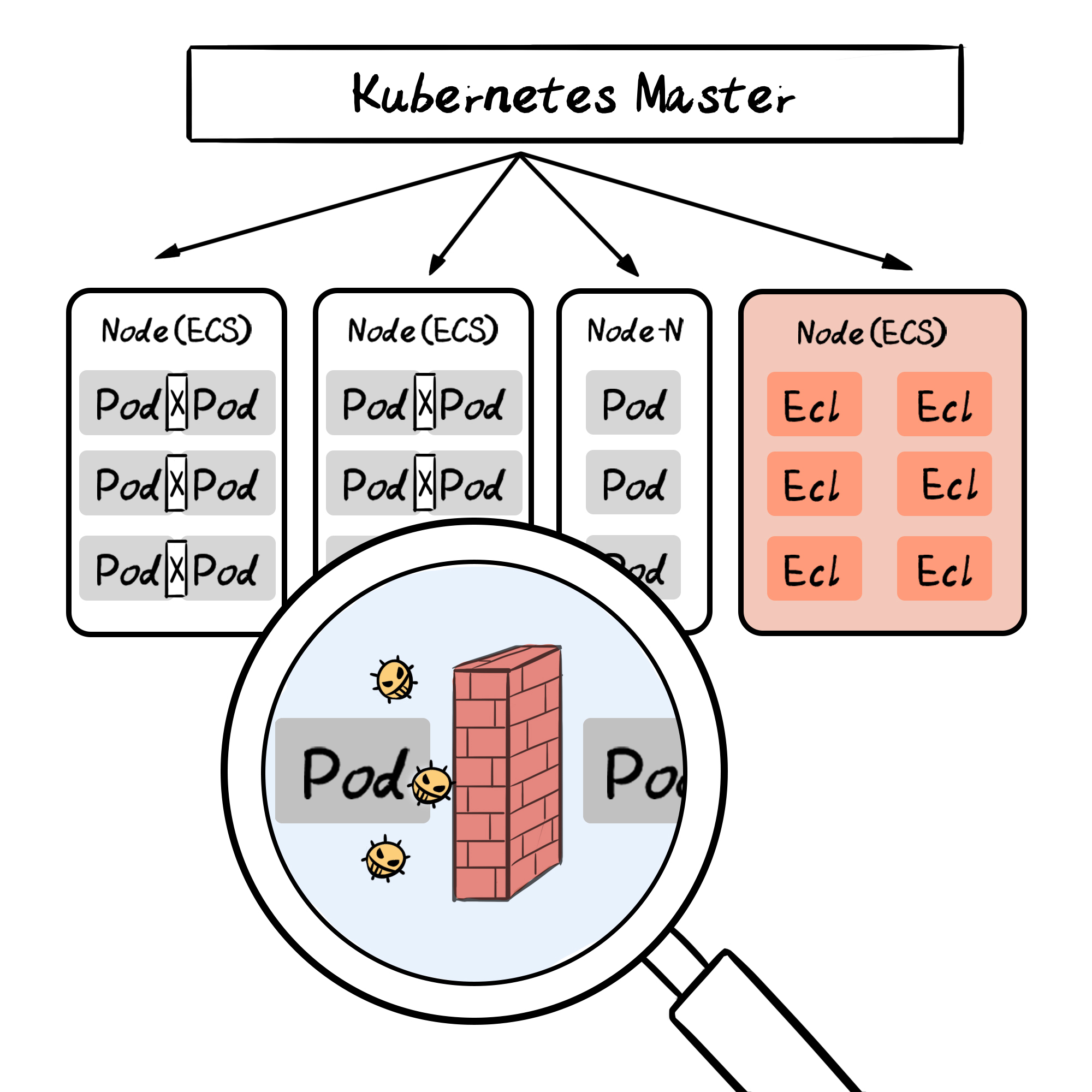

容器和Kubernetes的发展

带来独特且多变的安全挑战

服务实例应用周期变短

监控和溯源难度大幅度增加

组件的爆发式增长对应用防护能力提出更高要求

大量容器共享操作系统的进程级隔离环境

逃逸风险更加凸显

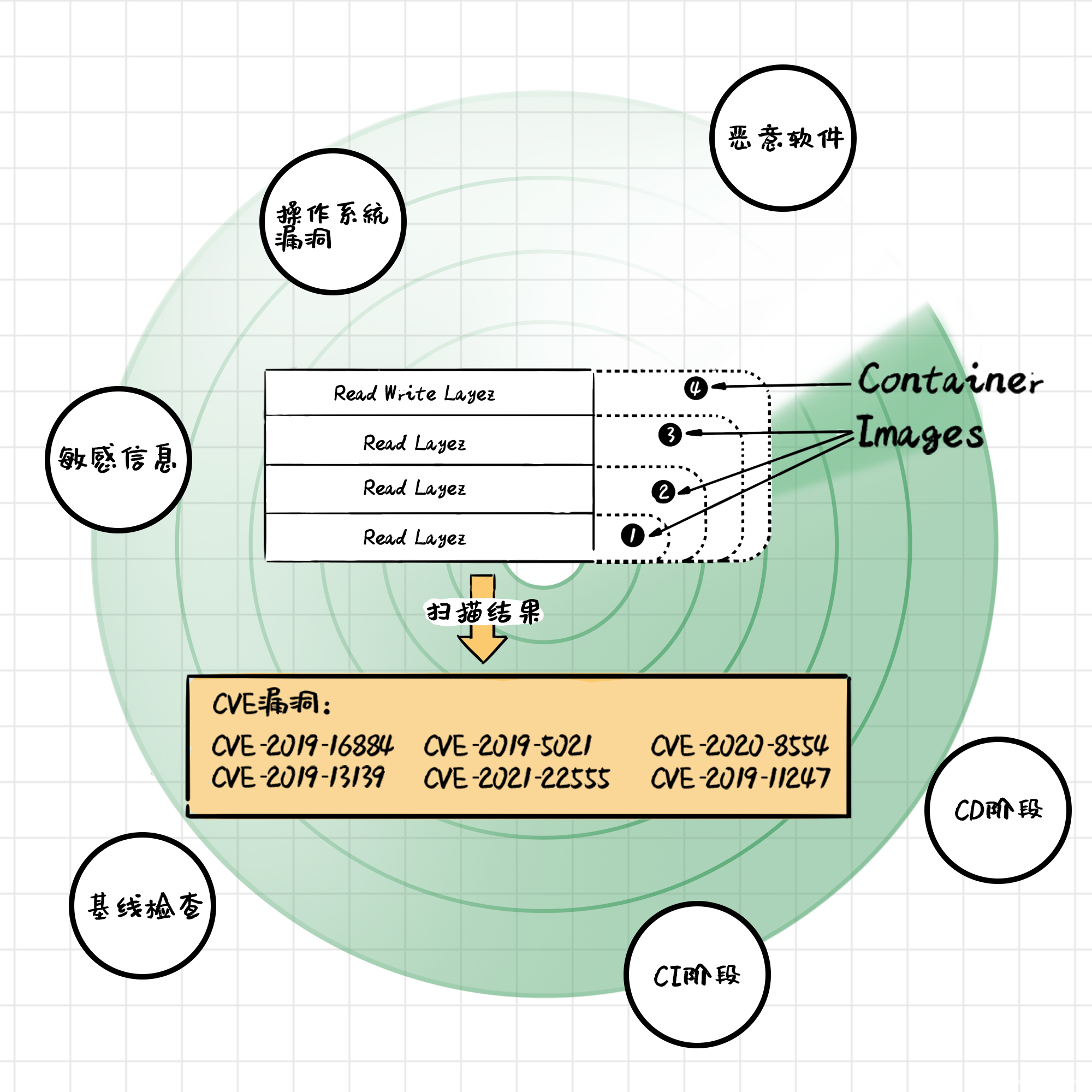

当镜像自身存在漏洞或镜像被替换为

带有恶意样本的“带毒镜像”

基于“问题镜像”创建的服务

就会无可避免的存在漏洞

针对镜像的文件形态

阿里云通过专门的漏洞扫描工具

对镜像文件进行全面风险发现

容器运行时,Pod之间是可以互访的

云安全中心提供的容器防火墙能力

从应用业务的维度

对Pod间的网络设置必要的隔离策略

防止攻击者通过Pod对整个Node节点

甚至整个集群实施攻击

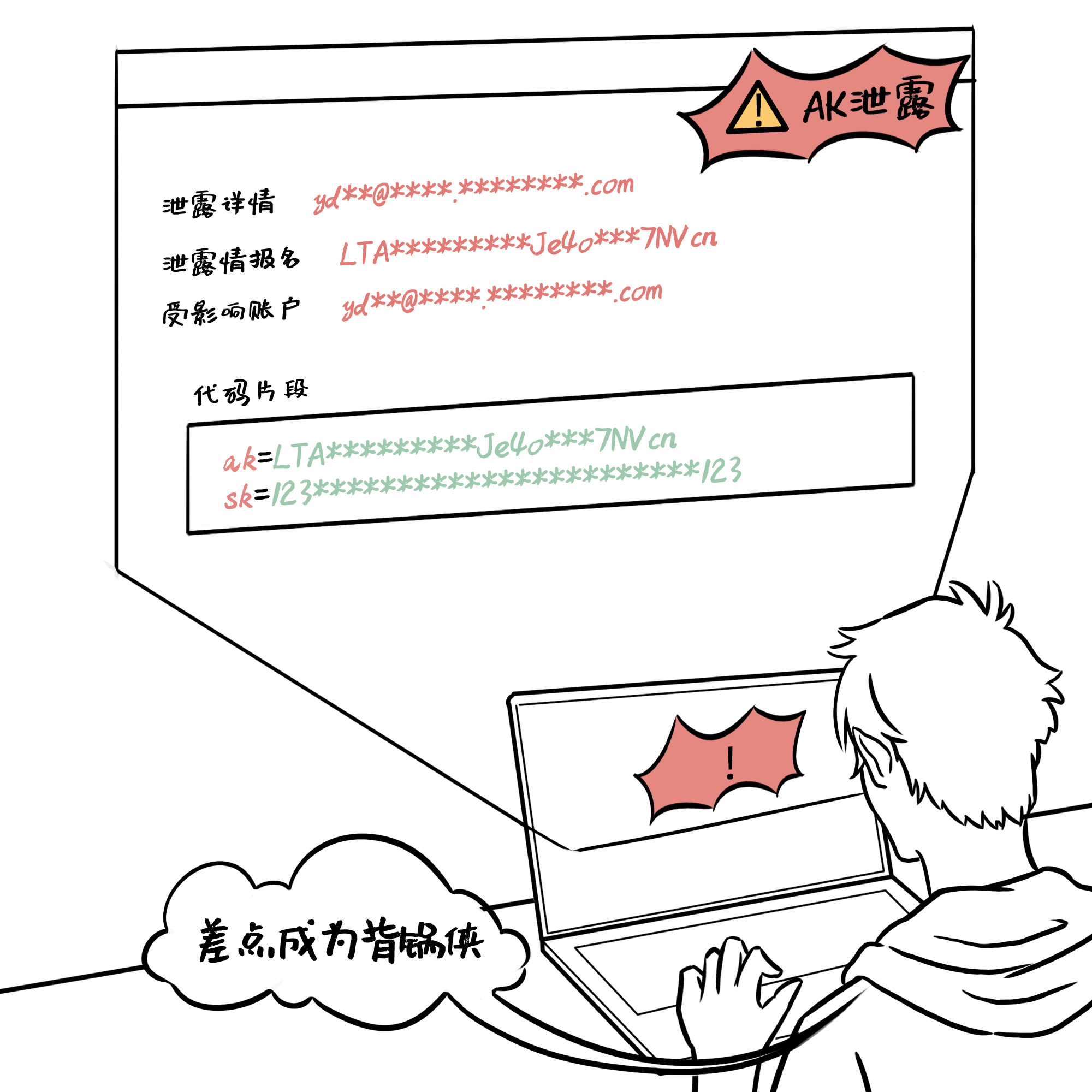

针对应用开发者惯常将代码上传到Github的行为

云安全中心的AK泄露检测告警机制

更懂开发人员编程习惯的风险策略设计

第一时间发现代码中存在的AK

并及时告警通知,避免损失

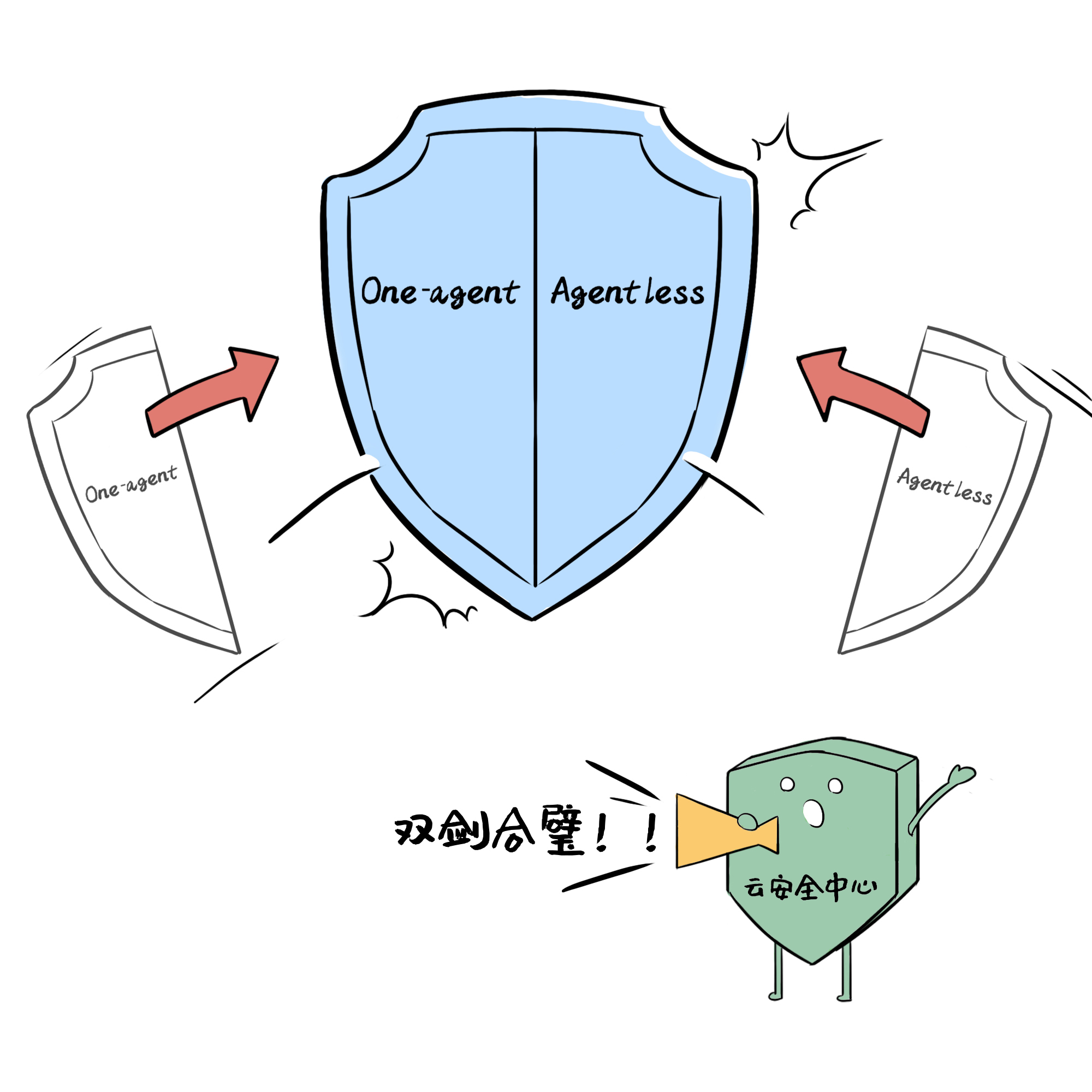

同时,伴随Serverless的逐步使用

原本以Agent为中心的“插桩模式”

不再能适应所有的业务环境

阿里云的One-agent集成方案

和Agentless无代理部署模式“双剑合璧”

真正成为混合云环境细粒度风险发现的利器

有了DevSecOps安全技术的加持,检测效率与防护效果自然不在话下。然而,细粒度防护之下,如何保证业务整体运行效率不受影响呢?

云安全中心高度集成的安全管控方式,作为云计算安全机制的重要优势之一,改善企业整体安全管理状况功不可没。

All in One:集中式安全检测、运算和管理All in One:集中式安全检测、运算和管理

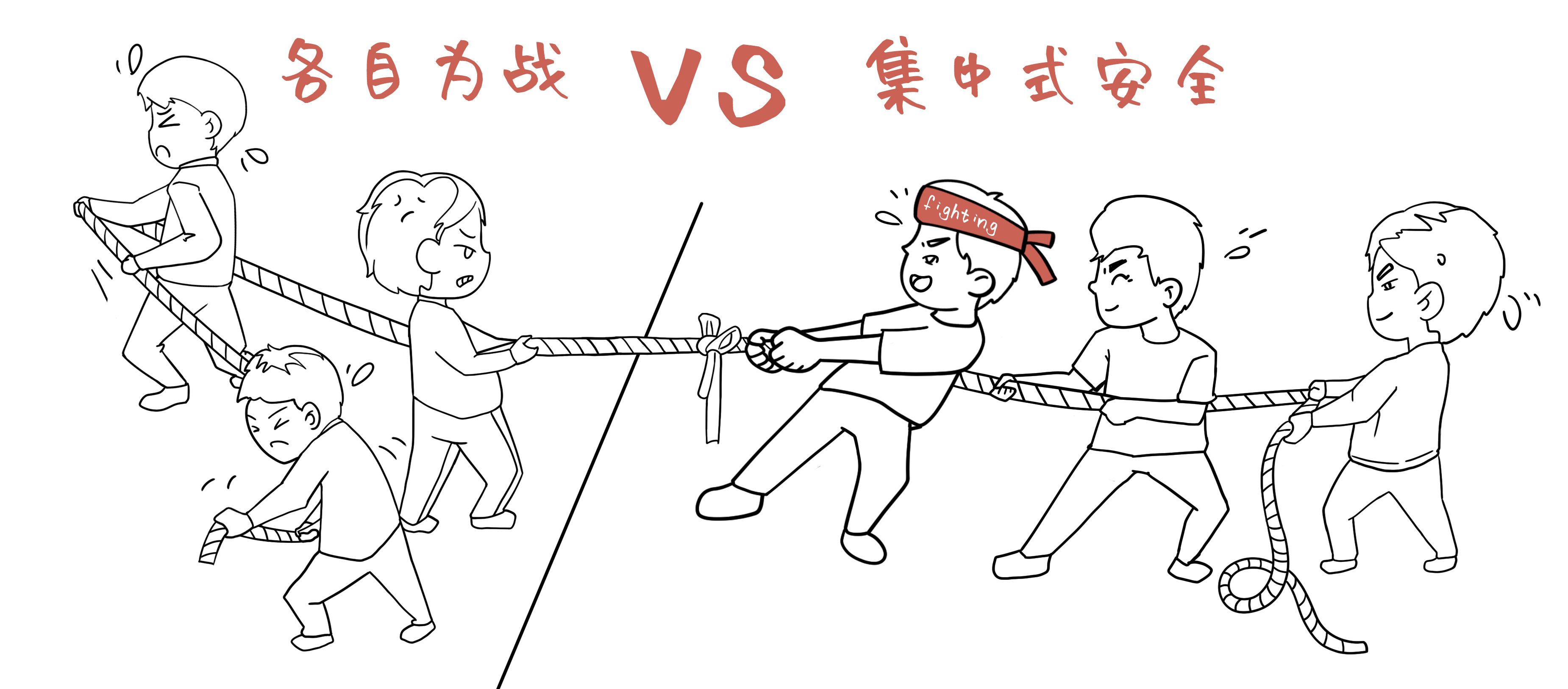

相较于传统安全单点防护、各自为战的思路

云原生防护最大的优势莫过于“集中”二字

它为信息安全管理者提供了一种集成的方式

通过使用单个控制台和单一方式表达安全策略

来保护这些工作负载

而不用考虑工作负载运行的位置

混合/多云部署环境下

业务资产的形态、位置、生命周期多种多样

不同环境/不同资源的分散管理

运营维护难度大、成本极高

云安全中心一个控制台的混合资产统一运维管理

一站式方案取代了零散的安全管控信息面板

通过一个资源占用率极低的唯一Agent

即可实现服务器、虚拟机、容器、中间件及其上运行应用的安全状态检测

即使管控颗粒度再细,也无需额外的侵入

就好比人体的皮肤过敏原测试

每种过敏原进行一次皮肤点刺的方式固然准确,侵入度却极高

如果一次基因检测就可以发现所有过敏风险

何乐而不为呢?

支持计算、存储、网络、中间件、账户、安全产品的日志统一收集分析

对接云上大数据AI威胁情报联动响应

250+威胁检测引擎

全栈安全分析、溯源能力

云上运算能力不受终端资源限制

检测能力无上限

发挥阿里云上安全纵深防御体系间的联动优势

云安全中心以阿里云漏洞库为标准

以单一方式表达安全策略

实现各产品的漏洞评级统一

漏洞、风险事件的定义统一

解决流量安全、网络安全与端点安全产品间的协同防御问题

只有预判风险才能防患于未然

只有最细粒度管控才能让威胁无所遁形

只有集中式管理才能最大化提升运营效率

为什么混合环境下的全局工作负载保护

只能通过云原生的方式来解决?

各位看官您有答案了吗?

发表评论

您还未登录,请先登录。

登录