CVE-2024-8190 是 Ivanti 云服务设备中被利用的操作系统命令注入漏洞,其概念验证 (PoC) 漏洞现已公开发布,因此更新设备至关重要。此后,来自 Horizon3.ai 的安全研究员 Zach Hanley 深入研究了这一漏洞,揭示了配置错误的网络如何使组织面临重大风险。

根据 Ivanti 的公告,该漏洞允许具有管理员级别权限的经过身份验证的远程攻击者在受影响的系统上执行任意代码。该漏洞存在于 Ivanti CSA 4.6 补丁 518 及更早版本中,虽然该公告强调遵循推荐配置的 CSA 设备的风险较低,但 Hanley 的分析显示,现实世界中的错误配置可能会使许多组织容易受到攻击。

由于需要经过身份验证的访问,该漏洞最初被认为是一个小问题,几天后被添加到 CISA 的已知利用漏洞 (KEV) 列表后,该漏洞迅速引起了人们的关注。

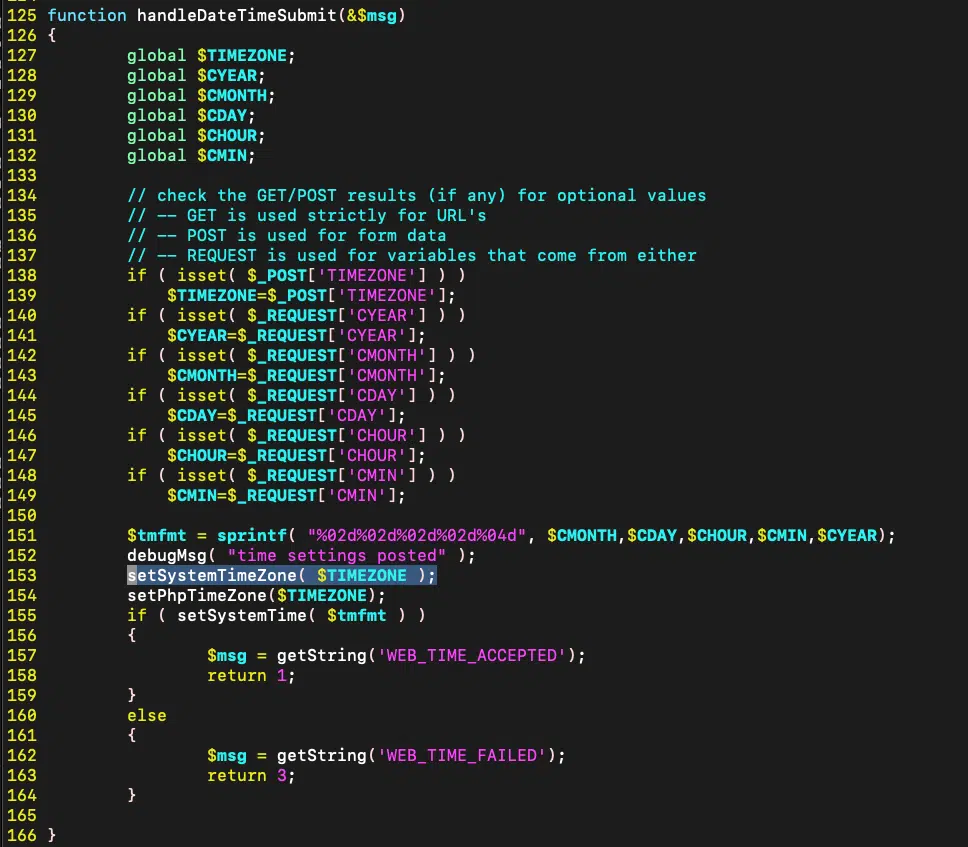

Hanley 的分析发现,该漏洞源于未能验证 PHP 文件处理日期和时间设置中的用户输入。具体来说,易受攻击的代码驻留在 DateTimeTab.php 文件中,其中 TIMEZONE 参数直接传递给 exec() 函数,而无需进行适当的验证。这种对输入的不当处理允许攻击者注入任意命令,从而导致潜在的远程代码执行 (RCE)。

handleDateTimeSubmit 解析 HTTP 请求 |图片:Horizon3.ai

易受攻击的函数可通过 /datetime.php 端点访问,该端点只能从内部接口访问。但是,由于潜在的错误配置,某些系统在外部暴露了此接口,从而为攻击者提供了利用该漏洞的途径。

Hanley 的概念验证 (PoC) 表明,一旦攻击者获得了受感染的 CSA 设备的访问权限,他们就很容易利用 CVE-2024-8190 漏洞。

对于希望识别入侵迹象的组织,Hanley 提供了关键指标。失败的登录尝试(在 /var/log/messages 文件中标记为“用户管理员未进行身份验证”消息)可能表示尝试利用或成功利用。成功的入侵通常会生成带有 200 响应的日志,表明攻击者绕过了身份验证。

Ivanti 已针对此漏洞发布了补丁,组织应立即应用该补丁。除了应用补丁之外,强烈建议管理员检查其网络配置,确保内部接口设置正确且未暴露在公共 Internet 上。此外,实施强密码策略并对登录尝试实施速率限制有助于降低暴力攻击的风险。

发表评论

您还未登录,请先登录。

登录