骗子通过在 CoinMarketCap 网站前端植入伪造的钱包连接弹窗,利用 Inferno Drainer 工具,从 110 位用户手中盗走了价值约 43,000 美元的加密货币。

此次针对 CoinMarketCap 用户的加密货币盗窃行动是在 Telegram 频道“TheCommsLeaks”泄露图像后曝光的。据悉,攻击者在 CoinMarketCap 界面中嵌入了一个高度仿真的钱包连接提示,诱骗用户授予钱包访问权限,导致短短数小时内即有超过 43,000 美元资产被盗。

据总部位于加拿大的网络犯罪情报公司 Flare.io 的高级威胁情报研究员兼认证暗网调查员 Tammy H 表示,攻击者使用的是“ Inferno Drainer”工具包——这是一个臭名昭著的钱包清空工具,曾被用于多个已知的诈骗活动。

一个弹窗的代价

攻击手法虽简单,却极为有效。用户在访问 CoinMarketCap 网站时,会看到一个提示,要求他们“验证钱包”以访问相关功能。这个弹窗与平台上的合法提示几乎完全一致,让用户毫无戒心。一旦用户连接钱包,资产就会在后台被悄无声息地转出。

泄露的信息显示,攻击者试图最大化弹窗的可见性和连接率。“让它出现在每一页上,”某条信息中写道,“大多数人都固定了感兴趣的币种……页面一加载就会触发弹窗。”

甚至有报告称,连接按钮由于被反复渲染,开始出现故障。

泄露内容详解

根据 Tammy H 的分析,Telegram 频道 TheCommsLeaks 于当地时间 6 月 20 日晚上 7:30 左右开始分享该攻击的细节。泄露信息中包括攻击者实时使用的控制面板截图,展示了钱包连接数量、代币转移详情和已盗金额等实时数据。

初期数据显示,共有 67 个成功“命中”和 1,300 多个钱包连接。首轮攻击便已造成超 21,000 美元的资产损失。整个攻击结束时,最终总额达到 43,266 美元,涉及 110 位受害者。

被盗代币包括 SOL、XRP、EVT,以及一些小众代币如 PENGU 和 SHDW。其中一笔涉及 1,769 美元 XRP 的交易可以通过 BscScan 上的某个钱包查证,提供了公开的盗窃证据。

不过研究员也指出,并非所有尝试都成功。攻击者工具包中的日志显示,有多次清空操作失败,主要是由于目标钱包内持有不受支持的代币或余额过低。

CoinMarketCap 发生了什么?

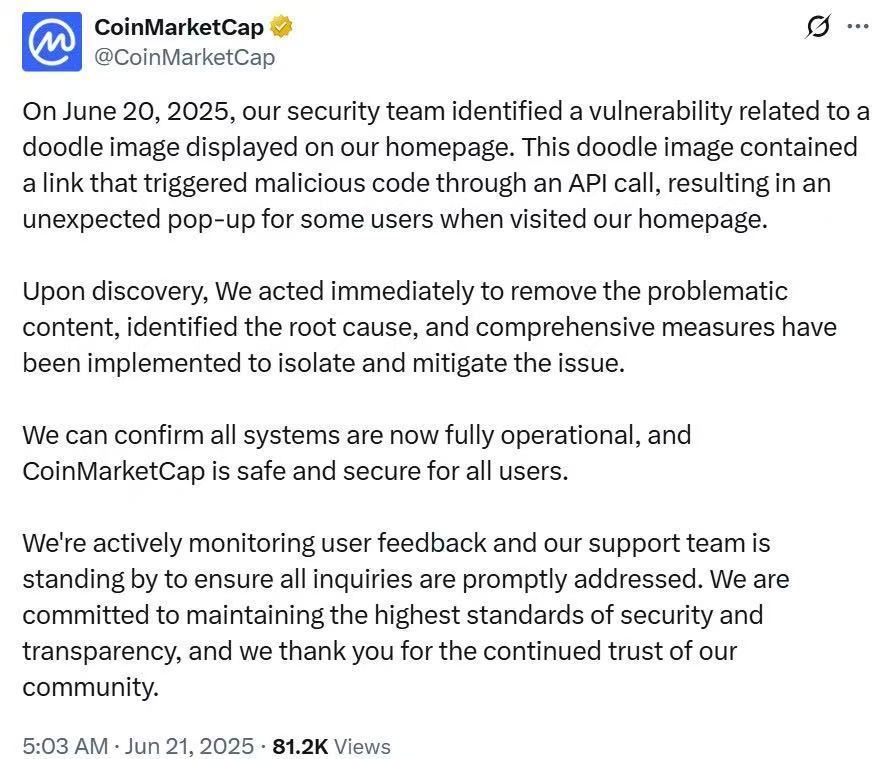

在关于攻击来源是否来自钓鱼域名的猜测不断增多后,CoinMarketCap 正面回应了此事。在其 X 平台发布的声明中,公司称,主页上展示的一张涂鸦图片通过嵌入的 API 调用触发了恶意代码,导致部分用户遭遇了伪造的钱包连接提示。

CoinMarketCap 表示其安全团队在发现问题后立即做出响应,移除了恶意内容,并对内部系统进行了修补,以防止进一步的滥用。

“目前所有系统运行正常,CoinMarketCap 对所有用户来说是安全可靠的,”该公司补充道,并表示将继续监控情况并提供支持。

这起事件凸显出,即便是一个看似无害的主页小图,也可能被利用来造成大规模损害。攻击者利用合法平台自身环境来部署恶意弹窗,这种手法极具欺骗性,也再次提醒我们:用户对熟悉界面的信任极易被滥用。

其他案例也有类似手法

就在上周,Hackread 报道了另一桩骗局:攻击者利用搜索广告,引导用户拨打假冒的技术支持电话,这些广告甚至出现在苹果和 PayPal 等正规网站上。尽管两起事件在技术上并无关联,但都说明了攻击者如何利用用户对“看上去安全”的界面的习惯和假设进行欺骗。

目前,用户应避免通过弹窗直接连接钱包,遇到任何提示时应参考平台的官方说明加以验证。看起来眼熟,不等于就一定安全。

发表评论

您还未登录,请先登录。

登录