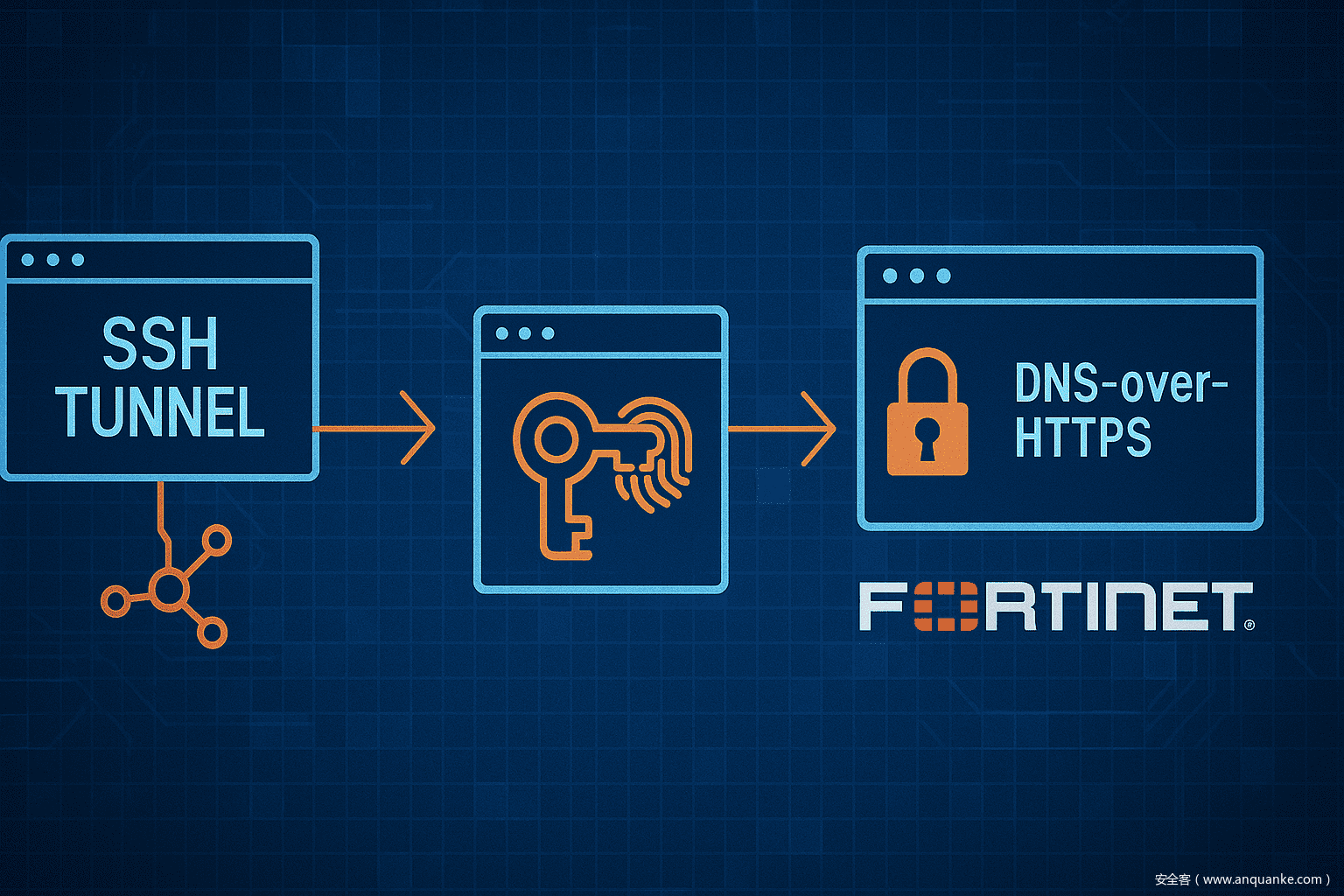

英国国家网络安全中心(NCSC)近日披露了一款名为 SHOE RACK 的新型恶意软件工具。这是一款后渗透阶段的恶意程序,利用隐蔽的反向 SSH 隧道、自定义协议滥用以及 DNS-over-HTTPS(DoH) 技术,实现远程持久访问并规避检测,已在企业安全防线中引发广泛关注。

SHOE RACK 最初是在 FortiGate 100D 系列防火墙设备上被发现的。NCSC 认为它可能是开源工具 NHAS(一种反向 SSH 工具)的修改版本,但集成了大量专为后渗透阶段设计的增强功能。

报告指出:“SHOE RACK 的制作方式是基于现有开源工具进行修改……攻击者根据需求进行调整。”

SHOE RACK 由 Go 语言编写,使用 UPX 加壳,作为一个名为 ldnet 的二进制文件部署。它具备两个主要功能:

-

通过 SSH 隧道提供远程 shell 访问

-

通过现有会话代理 TCP 流量

报告披露:“该恶意软件在执行后会连接至一个硬编码的 SSH 自定义服务器 URL,实现攻击者通过标准 SSH 功能与受害者进行交互。”

为了隐藏其指挥控制(C2)地址,SHOE RACK 不直接使用硬编码 IP 或常规 DNS 查询,而是通过 DNS-over-HTTPS 查询 MX 记录的方式,隐蔽地获取其 C2 服务器地址(phcia.duckdns[.]org)。

它会从以下五个受信任的 DoH 解析器中随机选择一个:

-

dns.google.com(8.8.8.8)

-

cloudflare-dns.com(1.1.1.1)

-

dns.nextdns.io

-

quad9.net

-

doh.opendns.com

这种设计使得 SHOE RACK 的通信基础设施更具抗封锁和抗下线能力,同时使用加密技术隐藏 DNS 流量。

报告写道:“SHOE RACK 使用 DNS-over-HTTPS(DoH)来定位其 C2 服务器的 IP 地址。”

发表评论

您还未登录,请先登录。

登录