CloudSEK 最近与 Hackread.com 分享的一项调查显示,Androxgh0st 僵尸网络的运行发生了重大演变,其入侵系统的能力急剧增强。该僵尸网络于 2023 年初首次被观察到,现在正在利用更广泛的初始访问方法,包括利用属于学术机构的配置错误的服务器。

值得注意的是,美国网络安全和基础设施安全局(CISA)也于 2024 年 1 月发布了安全公告,提高了人们对 Androxgh0st 扩张的认识。

关键目标和战术

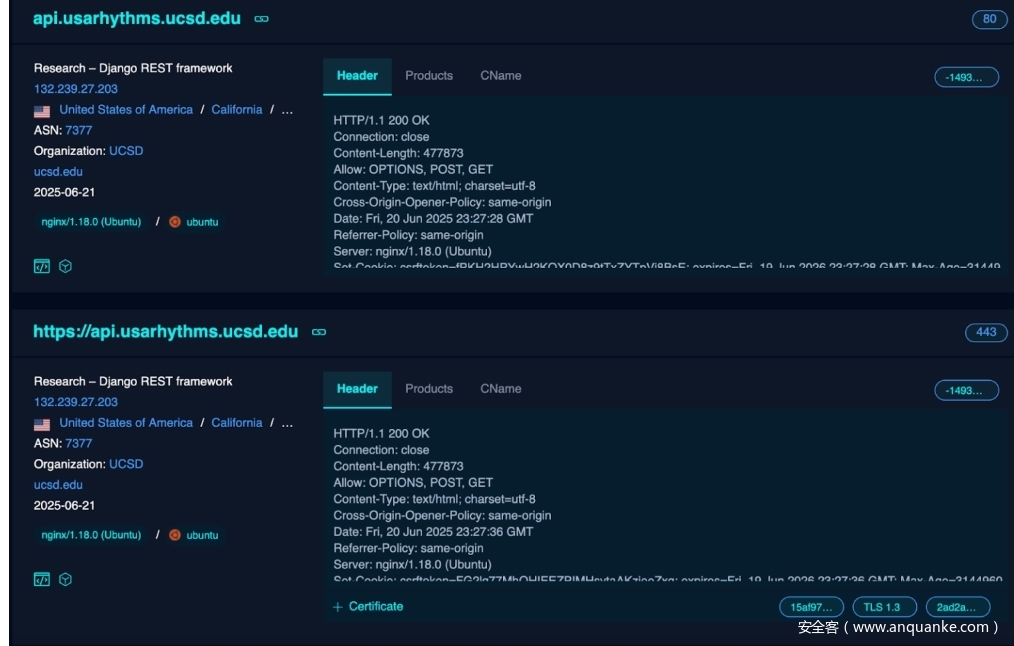

CloudSEK 的研究结果表明,自 2024 年的一份早期报告以来,僵尸网络的攻击载体库扩大了约 50%。一个令人关注的发现是托管在加州大学圣迭戈分校(“USArhythms”)子域上的命令与控制(C2)记录器面板。它与美国男子篮球 U19 国家队的内容有关。

Androxgh0st 僵尸网络 (C&C) (通过 CloudSEK)

这表明了一种趋势,即僵尸网络运营商利用合法但脆弱的公共域来托管其恶意基础设施,从而使检测更具挑战性。此前,CloudSEK 也报道过僵尸网络将其记录器托管在牙买加的一个事件聚合平台上。

Androxgh0st 僵尸网络利用了 Apache Shiro 和 Spring Framework 等流行软件框架中众所周知的漏洞,以及 WordPress 插件和 Lantronix IoT 设备中的问题。这些漏洞利用会造成严重后果,包括运行未经授权的代码、窃取敏感信息,甚至在受损系统上启动加密货币挖矿。

CloudSEK 曾在其第一份报告中预测,到 2025 年年中,Androxgh0st 操作员将在其工具包中引入新的恶意程序,现在看来这一预测正在发生。

了解威胁

根据该公司的报告,Androxgh0st 僵尸网络通过各种初始访问载体(IAV)获得初始访问权限,这些载体是进入系统的途径。进入系统后,攻击者通过命令与控制(C2)服务器与被入侵设备通信。一个关键目标是远程代码执行(RCE),使他们能够在远处的计算机上运行自己的代码。

这通常是通过复杂的方法实现的,如 JNDI 注入和 OGNL 注入,对基于 Java 的应用程序尤其有效。这些先进技术允许 Androxgh0st 绕过安全系统并保持持续控制,通常是通过安装 webshell。

防范 Androxgh0st

鉴于这些事态发展,敦促各组织,特别是学术机构和使用受影响软件的组织立即采取行动。CloudSEK 建议对所有易受已识别 CVE(如影响 Spring4Shell 和 Apache Shiro 的 CVE)影响的系统打上补丁。

限制 RMI、LDAP 和 JNDI 等特定协议的出站网络流量也至关重要。定期审核网站插件(如 WordPress 中的 Popup Maker)和监控异常文件活动也是预防和检测 Androxgh0st 入侵的重要步骤。

“CloudSEK威胁研究部的Koushik Pal说:”从早期专注于与中国有关的大规模监控活动转变为更广泛的利用策略,我们现在观察到该僵尸网络正在积极整合更广泛的高影响漏洞,包括JNDI注入、OGNL利用,包括与Apache Shiro、Spring和Fastjson等框架相关的CVE。

发表评论

您还未登录,请先登录。

登录