幻影新加坡网络安全局 (CSA) 发布了一份紧急安全公告,强调了影响研华工业自动化产品的多个高影响漏洞,特别是 WISE-4010LAN、WISE-4050LAN 和 WISE-4060LAN 系列。这些设备广泛部署在工业控制系统 (ICS) 中,利用这些漏洞可能会导致远程接管、系统重启、modbus纵,甚至物理设备受损。

据 CSA 称,研华已通过安全补丁和缓解策略解决了这些漏洞(跟踪为 CVE-2025-48461 到 CVE-2025-48470),但系统管理员仍需要采取紧急行动。

在披露的 8 个 CVE 中,有几个因其潜在的未经身份验证的远程利用、关键基础设施控制和持久访问而脱颖而出:

- CVE-2025-48469 (CVSS 9.6):允许未经身份验证的攻击者通过公共更新页面上传固件,从而为后门安装或权限提升打开大门。

- CVE-2025-48466 (CVSS 8.1):允许远程攻击者发送恶意 Modbus TCP 数据包以纵数字输出,从而有效地获得对继电器开关的物理控制,这对工业运营构成令人担忧的风险。

- CVE-2025-48461 (CVSS 5.0):涉及可预测的会话 Cookie,允许暴力帐户接管和对 root/admin 帐户的未授权访问。

“成功利用该漏洞可能允许未经身份验证的攻击者进行暴力猜测和帐户接管……可能允许攻击者获得 root、admin 或 user 访问权限并重置密码”,CSA 警告说。

此外,CVE-2025-48468 还暴露了一个物理向量,允许具有 JTAG 访问权限的攻击者注入或修改固件,尽管这在较新的固件版本中已得到缓解。

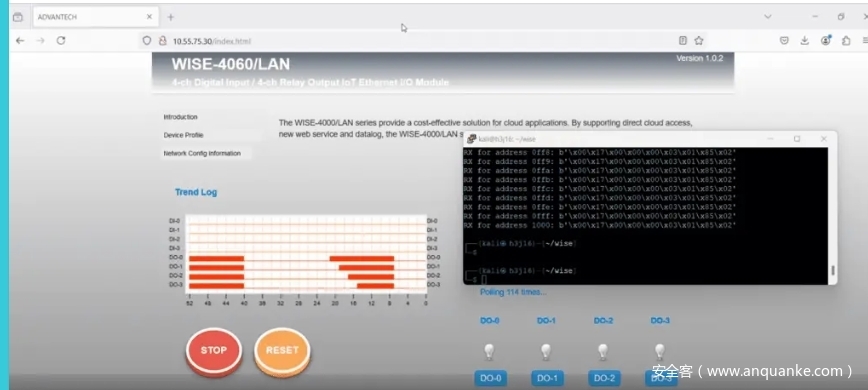

更紧迫的是,已经发布了针对两个关键 CVE 的公共 PoC 漏洞利用代码:

- CVE-2025-48466 – Modbus 中继纵

- CVE-2025-48469 – 未经身份验证的固件上传

这些证明证明了现实世界的可利用性,并增加了广泛攻击的风险,尤其是在尚未实施修复程序的环境中。

CSA 根据漏洞的严重性概述了双管齐下的缓解策略:

1. 启用“安全模式”

适用于:CVE-2025-48461、CVE-2025-48462、CVE-2025-48463、CVE-2025-48469、CVE-2025-48470。

“安全模式限制对不安全的 Web 界面的访问,并禁用不必要的服务以减少攻击面。”

2. 固件更新至 A2.02 B00

涵盖 CVE-2025-48466、CVE-2025-48467 和 CVE-2025-48468。主要更改包括:

- 手动禁用 Modbus TCP(如果不使用)。

- JTAG 接口在正常作期间默认禁用。

“鼓励受影响产品的用户和管理员更新并实施建议的缓解措施,”CSA 公告指出。

发表评论

您还未登录,请先登录。

登录