美国网络安全与基础设施安全局(CISA)就影响苹果iOS、iPadOS和macOS操作系统的关键零日漏洞发布紧急警告,确认威胁分子正在积极利用该漏洞。该漏洞被追踪为CVE-2025-43300,已被列入CISA已知被利用漏洞(KEV)目录,标志着机构和个人用户需立即采取行动保护系统。

核心警报

-

苹果设备中的CVE-2025-43300漏洞允许通过恶意图像实现代码执行

-

威胁分子正积极针对iOS、iPadOS和macOS系统发起攻击

-

必须立即安装苹果安全更新:联邦机构修复截止日为2025年9月11日

越界写入漏洞分析

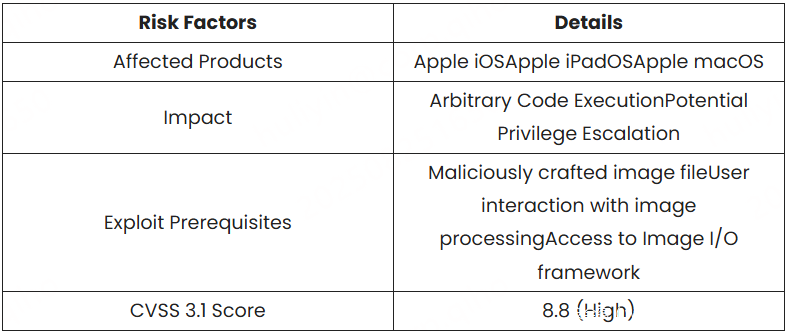

新披露的漏洞属于苹果Image I/O框架中的越界写入缺陷(CWE-787)。此类漏洞允许攻击者向分配内存缓冲区的预期边界之外写入数据,可能导致任意代码执行、系统崩溃或权限提升。

Image I/O框架负责处理苹果生态系统中的图像读写,因其广泛支持JPEG、PNG和HEIF等多种图像格式,使得该漏洞影响尤为严重。安全研究人员指出,通过特制恶意图像文件可触发该漏洞,使攻击者能够以受影响应用的权限执行任意代码。

该漏洞影响多个苹果操作系统版本,形成了覆盖企业和消费环境中iPhone、iPad和Mac电脑的广泛攻击面。

CISA于2025年8月21日将CVE-2025-43300纳入KEV目录,为所有联邦民事行政机构设定了2025年9月11日的强制修复期限。根据《具有约束力的操作指令22-01》(BOD 22-01),这些机构必须应用供应商提供的缓解措施,若补丁不可用则需停止使用受影响产品。

CISA的快速响应凸显了针对该漏洞的利用尝试的严重性。尽管尚未确定该漏洞是否被用于勒索软件活动,但CISA指南强调应将其视为需要网络安全防御团队立即处理的高优先级安全问题。

紧急修复要求

苹果公司已发布安全更新,针对受影响平台修复该漏洞,并通过多份支持公告提供详细缓解指南。

鉴于该漏洞的零日威胁性质及已证实的野外利用情况,各组织应优先将这些补丁纳入其漏洞管理框架实施。

该漏洞被列入KEV目录(已知被利用漏洞清单),为网络安全专业人员制定基于风险的修复策略提供了关键依据。

网络防御人员应利用CISA(网络安全与基础设施安全局)权威漏洞情报提升威胁检测能力,确保全面覆盖针对苹果广泛部署的操作系统的已知攻击向量。

发表评论

您还未登录,请先登录。

登录